HybridPetya: Lỗ hổng CVE-2024-7344 nguy hiểm cho UEFI Secure Boot

ESET Research đã phát hiện một biến thể ransomware tinh vi mới có tên HybridPetya, được tìm thấy trên nền tảng chia sẻ mẫu VirusTotal. Ransomware này thể hiện sự phát triển nguy hiểm của dòng Petya/NotPetya khét tiếng, tích hợp các khả năng nâng cao để xâm nhập hệ thống dựa trên UEFI và khai thác lỗ hổng CVE-2024-7344 nhằm vượt qua các biện pháp bảo vệ Secure Boot trên các hệ thống dễ bị tổn thương.

Khái Quát về HybridPetya

Không giống như các tiền nhiệm, HybridPetya thể hiện tiến bộ kỹ thuật đáng kể bằng cách nhắm mục tiêu vào các hệ thống UEFI hiện đại. Biến thể ransomware này cài đặt một ứng dụng EFI độc hại trực tiếp vào EFI System Partition (ESP), mang lại cho nó quyền kiểm soát chưa từng có đối với quá trình khởi động.

Kỹ thuật này cho phép mã độc hoạt động ở cấp độ thấp hơn so với mã độc truyền thống, khiến việc phát hiện và loại bỏ trở nên cực kỳ khó khăn bằng các công cụ bảo mật thông thường.

Khai Thác Lỗ Hổng CVE-2024-7344 và Cơ Chế UEFI Secure Boot Bypass

Tính năng đáng lo ngại nhất của HybridPetya là khả năng khai thác lỗ hổng CVE-2024-7344, một lỗ hổng CVE nghiêm trọng cho phép bỏ qua UEFI Secure Boot. ESET Research đã công bố lỗ hổng CVE-2024-7344 này vào đầu năm 2025.

Bằng cách sử dụng một tệp cloak.dat được chế tạo đặc biệt, mã độc có thể vượt qua các biện pháp bảo vệ Secure Boot trên các hệ thống lỗi thời chưa nhận được các bản cập nhật bảo mật tháng 1 năm 2025 của Microsoft.

Các chuyên gia bảo mật lưu ý rằng HybridPetya là ít nhất ví dụ thứ tư được biết đến công khai về mã độc bootkit UEFI với chức năng UEFI Secure Boot bypass, cùng với BlackLotus, BootKitty và proof-of-concept Hyper-V Backdoor. Khả năng UEFI Secure Boot bypass này khiến biến thể ransomware đặc biệt nguy hiểm đối với các tổ chức đang chạy hệ thống cũ hoặc những tổ chức có chu kỳ quản lý bản vá chậm trễ.

Cơ Chế Mã Hóa và Đặc Điểm Nhận Dạng

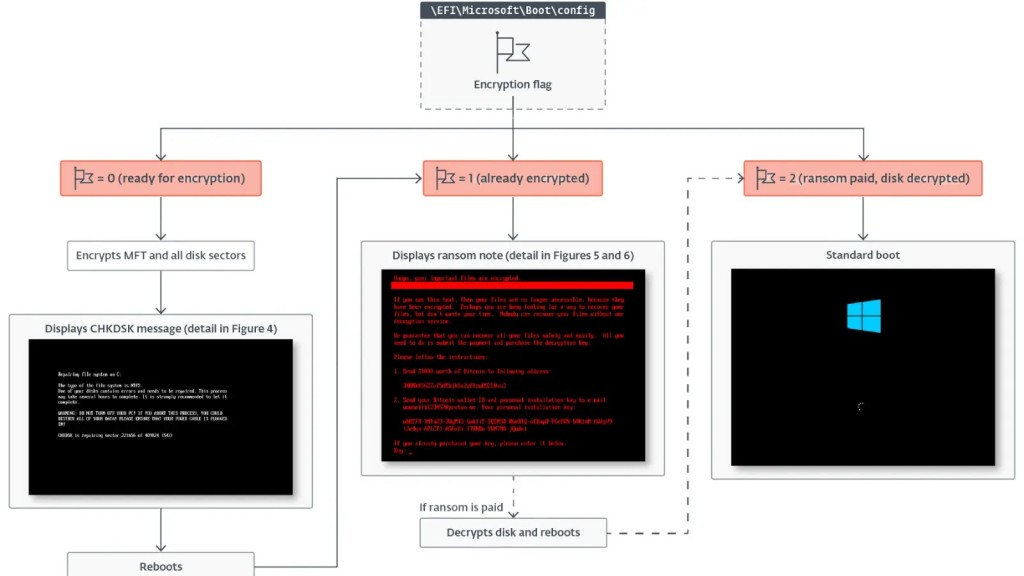

HybridPetya sử dụng cùng phương pháp mã hóa hủy diệt như các tiền nhiệm của nó, nhắm mục tiêu vào Master File Table (MFT) trên các phân vùng định dạng NTFS. MFT chứa siêu dữ liệu quan trọng về tất cả các tệp trên hệ thống và việc mã hóa MFT khiến toàn bộ hệ thống không thể sử dụng được cho đến khi tiền chuộc được trả.

Mã độc sử dụng thuật toán mã hóa Salsa20 với khóa 32 byte và nonce 8 byte. Nó hiển thị một thông báo CHKDSK giả mạo trong quá trình mã hóa để đánh lừa nạn nhân tin rằng hệ thống của họ đang được bảo trì định kỳ.

Các mẫu ransomware này lần đầu tiên được tải lên VirusTotal vào tháng 2 năm 2025 từ Ba Lan. Chúng sử dụng các tên tệp như “notpetyanew.exe”, cho thấy rõ ràng mối liên hệ của chúng với chiến dịch NotPetya gốc.

So Sánh với NotPetya và Hiện Trạng Đe Dọa

Không giống như mã độc NotPetya gây thiệt hại hơn 10 tỷ USD trong các cuộc tấn công năm 2017 và chỉ mang tính phá hoại, HybridPetya dường như hoạt động như một mã độc tống tiền hợp pháp. Các đối tượng tấn công có khả năng cung cấp khóa giải mã sau khi nhận được thanh toán.

Dữ liệu từ ESET telemetry cho thấy HybridPetya hiện chưa được sử dụng trong các chiến dịch tấn công đang hoạt động. Điều này cho thấy mã độc có thể vẫn đang trong giai đoạn phát triển hoặc proof-of-concept. Nó thiếu khả năng lây lan mạng mạnh mẽ đã khiến NotPetya trở nên tàn khốc, có khả năng hạn chế sự lây lan.

Tuy nhiên, các nhà nghiên cứu bảo mật cảnh báo rằng sự tinh vi về kỹ thuật được thể hiện trong các mẫu này khiến HybridPetya trở thành một mối đe dọa đáng kể cần được giám sát trong tương lai. Ransomware này hiển thị các ghi chú đòi tiền chuộc tương tự như NotPetya gốc, yêu cầu thanh toán bằng Bitcoin đến các địa chỉ do đối tượng tấn công kiểm soát. Số tiền chuộc và hướng dẫn thanh toán cụ thể khác với các chiến dịch NotPetya gốc, cho thấy đây là công việc của các đối tượng tấn công khác.

Xu hướng này cho thấy các kỹ thuật UEFI Secure Boot bypass đang trở nên ngày càng phổ biến và hấp dẫn đối với cả các nhà nghiên cứu bảo mật lẫn các đối tượng độc hại.

Chỉ số Đe dọa (IOCs)

Các chỉ số đe dọa (Indicators of Compromise – IOCs) liên quan đến HybridPetya bao gồm:

- Tên tệp mẫu:

notpetyanew.exe - Tên tệp khai thác:

cloak.dat

Khuyến Nghị Phòng Chống và An Ninh Mạng

Các tổ chức có thể bảo vệ bản thân bằng cách đảm bảo hệ thống của họ đã nhận được các bản cập nhật bảo mật tháng 1 năm 2025 của Microsoft. Các bản vá này giải quyết lỗ hổng CVE-2024-7344.

Đánh giá bảo mật định kỳ, các giải pháp bảo vệ điểm cuối và duy trì mức độ bản vá hiện tại vẫn là những biện pháp phòng thủ thiết yếu chống lại loại mối đe dọa mạng đang nổi lên này. Để biết thêm chi tiết về HybridPetya, bạn có thể tham khảo báo cáo của ESET Research: Introducing HybridPetya: Petya/NotPetya Copycat with UEFI Secure Boot Bypass.