Mã độc EvilAI: Nguy hiểm rò rỉ dữ liệu nghiêm trọng

Mã độc EvilAI, một biến thể mới được Trend™ Research theo dõi, đã xuất hiện gần đây dưới vỏ bọc các tiện ích dựa trên AI hợp pháp. Những trojan này sở hữu giao diện người dùng chuyên nghiệp, chữ ký mã hợp lệ và các tính năng hoạt động.

Điều này cho phép chúng vượt qua hệ thống phòng thủ cá nhân và doanh nghiệp mà không bị phát hiện. Bằng cách tận dụng các bộ cài đặt dung lượng nhẹ và mã được tạo bằng AI, EvilAI nhanh chóng thiết lập quyền kiểm soát dai dẳng. Mã độc này ngụy trang dưới dạng các ứng dụng năng suất hoặc hỗ trợ AI.

Phạm Vi Toàn Cầu và Mức Độ Phổ Biến của Mã độc EvilAI

Trend™ Research bắt đầu theo dõi EvilAI từ ngày 29 tháng 8 và ghi nhận làn sóng lây nhiễm toàn cầu chỉ trong một tuần. Châu Âu dẫn đầu với 56 sự cố được báo cáo, tiếp theo là 29 sự cố ở cả khu vực Châu Mỹ và AMEA.

Các quốc gia bị ảnh hưởng nhiều nhất bao gồm Ấn Độ (74), Hoa Kỳ (68) và Pháp (58). Phạm vi rộng lớn này cho thấy mục tiêu không phân biệt và chiến thuật phân phối tinh vi của EvilAI, gợi ý về một tác nhân đe dọa được trang bị tốt đứng sau chiến dịch. Đây là một mối đe dọa mạng đáng kể đối với các tổ chức và người dùng cá nhân.

Để biết thêm chi tiết, tham khảo báo cáo chuyên sâu từ Trend Micro.

Phương Thức Phân Phối và Lây Nhiễm Ban Đầu

Các bộ cài đặt của EvilAI sử dụng những tên gọi chung chung nhưng đáng tin cậy như App Suite, PDF Editor và JustAskJacky. Việc tránh bắt chước trực tiếp các thương hiệu nổi tiếng giúp giảm thiểu sự nghi ngờ từ người dùng.

Sự phân phối xảy ra thông qua các tên miền giả mạo mới được đăng ký, quảng cáo độc hại và các liên kết diễn đàn bị thao túng. Một khi được khởi chạy, các ứng dụng này vẫn cung cấp chức năng hợp lệ – như xử lý tài liệu, quản lý công thức hoặc trò chuyện AI.

Tuy nhiên, chúng đồng thời âm thầm triển khai một payload dựa trên Node.js. Bộ cài đặt thả một tệp JavaScript bị làm rối (với hậu tố tên dựa trên GUID) vào thư mục Temp. Sau đó, nó khởi chạy tệp này thông qua một tiến trình

node.exeđược thu nhỏ, khó bị phát hiện.

Cơ Chế Duy Trì Quyền Truy Cập (Persistence) của Mã độc EvilAI

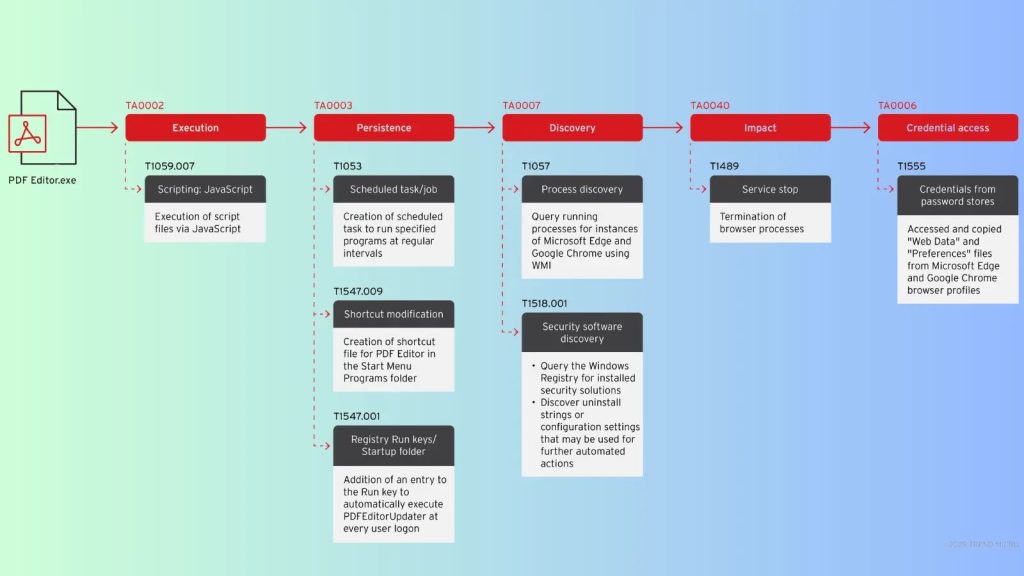

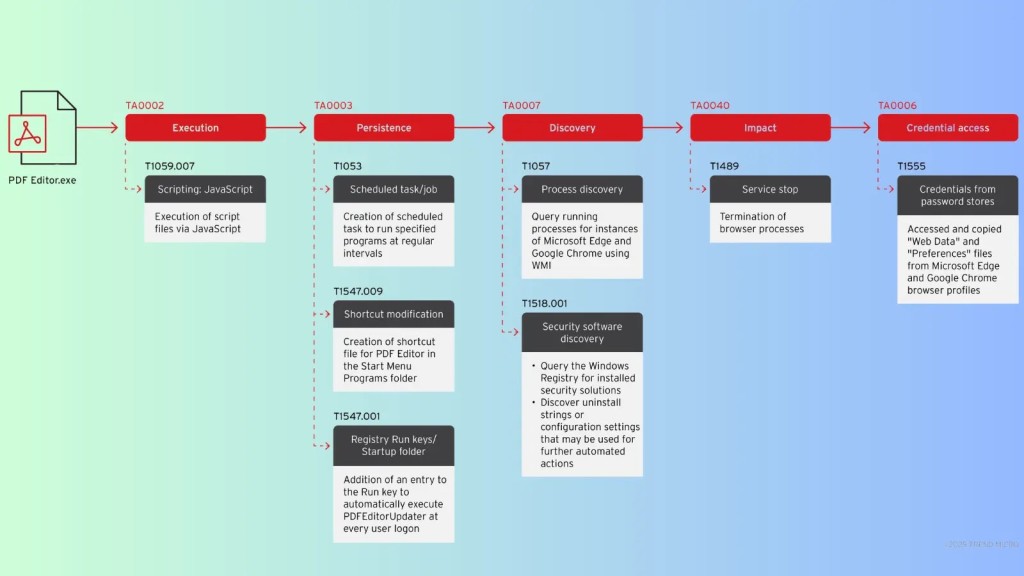

Mã độc EvilAI thiết lập quyền truy cập dai dẳng thông qua nhiều cơ chế khác nhau:

- Một tác vụ theo lịch trình của Windows (

scheduled task) được ngụy trang thành một thành phần hệ thống.

- Một phím tắt trong Start Menu.

- Một mục nhập khóa

Runtrong Registry.

Tác vụ theo lịch trình, có tên

sys_component_health_{UID}, thực thi mã độc cứ sau bốn giờ. Trong khi đó, khóa Run đảm bảo thực thi khi người dùng đăng nhập. Cách tiếp cận đa chiều này đảm bảo EvilAI tồn tại qua các lần khởi động lại hệ thống và các phiên người dùng.

Phân Tích Kỹ Thuật và Phương Pháp Khó Hiểu

Mã nguồn của EvilAI được tạo ra bằng các mô hình ngôn ngữ lớn (LLMs), tạo ra JavaScript sạch, có tính mô-đun. Điều này giúp mã độc dễ dàng lách qua các máy quét chữ ký tĩnh truyền thống.

Kỹ thuật làm rối phức tạp được sử dụng bao gồm làm phẳng luồng điều khiển (

control flow flattening) bằng các vòng lặp

MurmurHash3và các chuỗi được mã hóa

Unicode. Các kỹ thuật này gây khó khăn đáng kể cho việc phân tích và đảo ngược kỹ thuật.

Chiến Thuật Đánh Cắp Thông Tin Đăng Nhập

Để đánh cắp thông tin đăng nhập, mã độc EvilAI sử dụng các truy vấn

WMIvà Registry để phát hiện các tiến trình trình duyệt Chrome và Edge đang chạy. Sau đó, nó buộc các tiến trình này phải chấm dứt để giải phóng các handle cần thiết cho việc trích xuất dữ liệu.

Các tệp dữ liệu trình duyệt nhạy cảm, bao gồm

Web Datavà

Preferences, được sao chép với hậu tố “Sync” trong đường dẫn hồ sơ gốc của chúng. Những bản sao này sau đó được đánh cắp thông qua các yêu cầu

HTTPS POSTđã mã hóa đến máy chủ chỉ huy và kiểm soát (

C&C).

Giao tiếp

C&Csử dụng mã hóa

AES-256-CBCvới khóa phiên được tạo từ một ID phiên bản duy nhất. Mã độc liên tục thăm dò máy chủ để nhận lệnh, cho phép phân phối payload động, sửa đổi registry và thực thi tiến trình từ xa.

Biện Pháp Phòng Chống và Tăng Cường An Ninh Mạng

Các nhà bảo mật cần kết hợp thực hành vệ sinh an ninh mạng nghiêm ngặt với các biện pháp bảo vệ nâng cao, có nhận thức về AI. Chỉ nên sử dụng các nguồn đáng tin cậy để cài đặt phần mềm.

Các chứng chỉ ký mã cũng cần được kiểm tra kỹ lưỡng, ngay cả đối với các thực thể mới thành lập. Điều này giúp phát hiện sớm các chiến dịch lừa đảo và phần mềm độc hại như EvilAI.

Chiến Lược Phát Hiện và Giám Sát

Phân tích hành vi (

behavioral analytics) và giám sát theo thời gian thực có thể phát hiện các hành vi bất thường. Ví dụ bao gồm việc khởi chạy

Node.jstrái phép, các tác vụ theo lịch trình không mong muốn và các ghi Registry đáng ngờ.

Đào tạo người dùng cần nhấn mạnh rằng giao diện bóng bẩy và chữ ký hợp lệ không đảm bảo an toàn. Mã độc EvilAI chứng minh rằng các kẻ tấn công ngày càng tinh vi trong việc ngụy trang.

Cuối cùng, các lớp phòng thủ đa tầng – bao gồm phát hiện và phản hồi điểm cuối (

EDR), phân tích lưu lượng mạng và phát hiện bất thường – là cần thiết. Chúng giúp chống lại các mối đe dọa phát triển thông qua đổi mới dựa trên AI.

Khi AI trở thành vũ khí, các biến thể mã độc như EvilAI sẽ làm mờ ranh giới giữa phần mềm hợp pháp và phần mềm độc hại. Các tổ chức áp dụng các tư thế bảo mật thích ứng, dựa trên thông tin tình báo sẽ có vị trí tốt nhất. Họ có thể phát hiện và phá vỡ các chiến dịch tinh vi này trước khi xảy ra rò rỉ dữ liệu và các sự cố xâm nhập kéo dài.