AI penetration testing framework: Villager Gây Nguy Hiểm An Ninh Mạng

Các nhà nghiên cứu bảo mật tại đội ngũ AI Research (STAR) của Straiker đã phát hiện ra Villager, một AI penetration testing framework được phát triển bởi nhóm Cyberspike của Trung Quốc. Công cụ này đã có hơn 10.000 lượt tải xuống trong vòng hai tháng kể từ khi phát hành trên chỉ mục gói Python (PyPI) chính thức.

Villager: Nền Tảng AI Tự Động Hóa Kiểm Thử Xâm Nhập

Villager tích hợp các bộ công cụ Kali Linux với các mô hình DeepSeek AI, cho phép tự động hóa hoàn toàn quy trình kiểm thử xâm nhập. Điều này làm dấy lên những lo ngại đáng kể về tiềm năng lạm dụng kép, tương tự như quỹ đạo của Cobalt Strike.

Ban đầu, Villager được định vị là một công cụ dành cho các hoạt động Red Team. Tuy nhiên, sự phát triển này đại diện cho một bước tiến đáng quan ngại trong các công cụ tấn công bằng cách tận dụng trí tuệ nhân tạo để điều phối các chuỗi tấn công tinh vi.

Sự phổ biến nhanh chóng và tính sẵn có công khai của framework này tạo ra những rủi ro thực tế. Các công cụ kiểm thử xâm nhập hợp pháp có thể bị các tác nhân đe dọa sử dụng cho các chiến dịch độc hại. Đây là một mô hình đã được thiết lập rõ ràng, khi các công cụ bảo mật thương mại bị vũ khí hóa bởi tội phạm mạng và các nhóm đe dọa dai dẳng nâng cao (APT).

Bản Chất và Khả Năng Chính của Villager

Villager không chỉ đơn thuần là một bộ công cụ; nó là một hệ thống toàn diện có khả năng phối hợp các tài nguyên tấn công một cách tự động. Các tính năng cốt lõi bao gồm:

- Tự động hóa các giai đoạn kiểm thử xâm nhập, từ quét mạng đến khai thác lỗ hổng.

- Sử dụng các mô hình AI để ra quyết định theo thời gian thực và tạo ra các mã khai thác phù hợp.

- Khả năng tạo môi trường Kali Linux container hóa theo yêu cầu, đảm bảo tính cô lập và khả năng tự hủy.

- Thiết lập một kiến trúc điều khiển và kiểm soát (C2) dựa trên tác vụ thông qua giao diện FastAPI.

Nguồn Gốc và Hành Trình Phát Triển của Cyberspike

Cyberspike xuất hiện lần đầu vào tháng 11 năm 2023 khi tên miền cyberspike.top được đăng ký dưới tên Changchun Anshanyuan Technology Co., Ltd. Đây là một công ty Trung Quốc được liệt kê là nhà cung cấp Phát triển Phần mềm Ứng dụng và Trí tuệ Nhân tạo.

Tuy nhiên, phân tích lưu trữ tiết lộ những nguồn gốc đáng ngờ của công ty này, do không có dấu vết kinh doanh hợp pháp nào được tìm thấy mặc dù có số đăng ký chính thức. Để tìm hiểu thêm về phân tích này, bạn có thể tham khảo báo cáo từ Straiker AI.

Từ AsyncRAT đến Nền Tảng AI

Các cuộc điều tra ban đầu đã phát hiện ra rằng các sản phẩm trước đây của Cyberspike bao gồm một bộ công cụ Quản lý Từ xa (RAT) về cơ bản là phiên bản đóng gói lại của AsyncRAT. Đây là một họ mã độc nổi tiếng được phát hành lần đầu trên GitHub vào năm 2019.

Cyberspike Studio Installer v1.1.7, được phân tích thông qua các lượt gửi VirusTotal, chứa các khả năng giám sát nạn nhân toàn diện. Các tính năng này bao gồm truy cập máy tính từ xa, ghi lại thao tác bàn phím (keystroke logging), chiếm quyền điều khiển webcam và các chức năng xâm nhập tài khoản Discord.

Sự chuyển đổi từ việc phân phối các công cụ RAT truyền thống sang phát triển các framework dựa trên AI cho thấy khả năng thích ứng của Cyberspike với các công nghệ mới nổi. Dự án Villager hiện tại được thực hiện bởi @stupidfish001, một cựu tuyển thủ CTF của Đội HSCSEC Trung Quốc, người duy trì gói này bằng cách sử dụng các địa chỉ email liên kết với cả hai miền hscsec.cn và cyberspike.top, thiết lập tính liên tục rõ ràng của tổ chức.

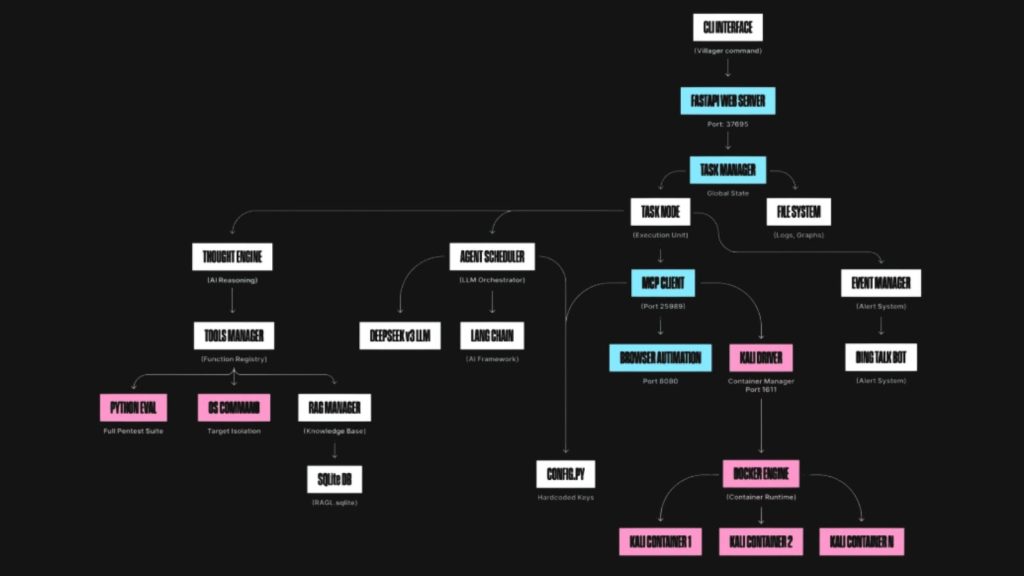

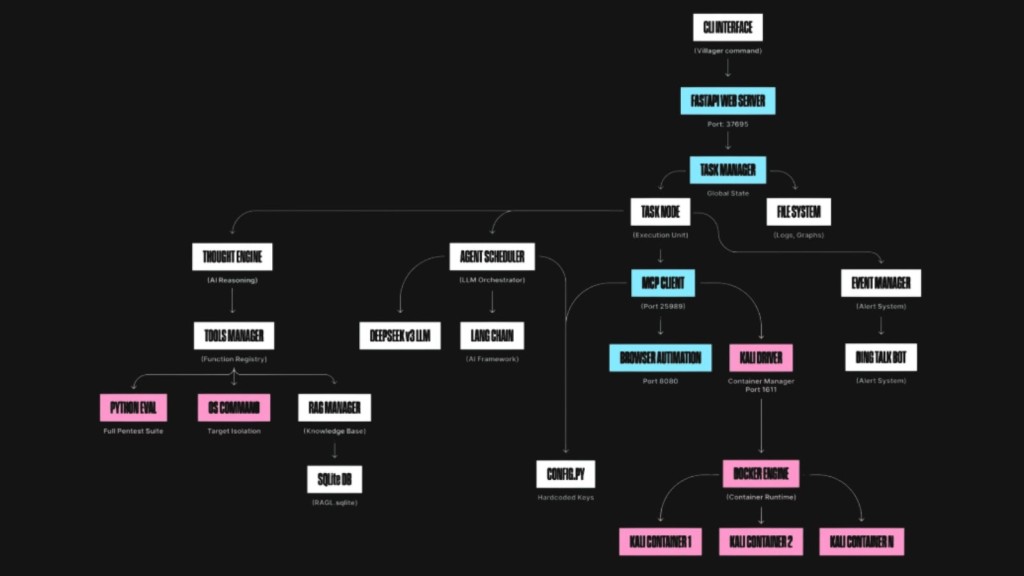

Kiến Trúc Kỹ Thuật và Cơ Chế Hoạt Động của Villager AI

Villager hoạt động như một máy khách Giao thức Ngữ cảnh Mô hình (Model Context Protocol – MCP) và tích hợp nhiều công cụ bảo mật thông qua kiến trúc phân tán. Kiến trúc này bao gồm một số thành phần chính hoạt động phối hợp.

Giao Thức Context Model (MCP) và Điều Phối Công Cụ

Framework này chạy một dịch vụ máy khách MCP trên cổng 25989 để điều phối trung tâm. Nó tận dụng cơ sở dữ liệu gồm 4.201 câu lệnh AI để tạo ra các mã khai thác (exploits) và đưa ra các quyết định kiểm thử xâm nhập theo thời gian thực. Để tìm hiểu thêm về MCP, bạn có thể tham khảo tại đây.

Môi Trường Kali Linux Container Hóa theo Yêu Cầu

Khả năng tinh vi nhất của công cụ này nằm ở hệ thống tạo container theo yêu cầu của nó. Hệ thống này tự động khởi tạo các môi trường Kali Linux bị cô lập khi cần các công cụ an ninh mạng cho việc quét mạng, đánh giá lỗ hổng và khai thác.

Các container này được cấu hình với cơ chế tự hủy trong vòng 24 giờ, xóa sạch nhật ký hoạt động và bằng chứng. Điều này khiến các container tấn công được hỗ trợ bởi AI trở nên khó phát hiện và làm phức tạp phân tích pháp y.

Không giống như các framework pentesting truyền thống dựa vào các kịch bản định sẵn, Villager triển khai kiến trúc điều khiển và kiểm soát (C2) dựa trên tác vụ thông qua giao diện FastAPI của nó.

Các nhà điều hành có thể gửi các mục tiêu cấp cao bằng ngôn ngữ tự nhiên, ví dụ: “Kiểm tra example.com để tìm lỗ hổng”. Framework sẽ tự động phân tách mục tiêu này thành các nhiệm vụ phụ, theo dõi các phụ thuộc và thực thi theo đúng trình tự với khả năng phục hồi khi gặp lỗi.

Tác Động và Rủi Ro Đối Với An Ninh Mạng Do Villager AI Gây Ra

Sự xuất hiện của Villager thể hiện một sự thay đổi cơ bản trong các phương pháp tấn công mạng. Trí tuệ nhân tạo năng động điều phối các công cụ dựa trên mục tiêu thay vì tuân theo các mẫu tấn công cứng nhắc. Phương pháp này giảm đáng kể rào cản kỹ thuật cho việc thực hiện các cuộc tấn công phức tạp, cho phép các tác nhân ít kỹ năng hơn thực hiện các vụ xâm nhập tinh vi mà trước đây đòi hỏi chuyên môn sâu rộng. Các chiến thuật Red Team cũng đang trở nên phức tạp hơn nhờ AI.

Chuyển Đổi Phương Pháp Tấn Công và AiPT

Việc tích hợp các môi trường Kali được container hóa, tự động hóa trình duyệt, thực thi mã trực tiếp và cơ sở dữ liệu lỗ hổng. Tất cả đều được điều phối thông qua các quyết định của AI, tạo ra cái mà các nhà nghiên cứu gọi là Mối Đe Dọa Dai Dẳng Được Hỗ Trợ Bởi AI (AiPT).

AiPT đại diện cho một loại mới các cuộc tấn công mạng tự động, nơi các công cụ AI lập kế hoạch, thích ứng và thực hiện các chiến dịch ở quy mô lớn mà không cần sự can thiệp của con người.

Thách Thức Đối Với Phát Hiện và Phản Hồi

Điều đáng lo ngại nhất là việc framework này được phân phối thông qua các kênh hợp pháp như PyPI. Điều này cung cấp cho những kẻ tấn công một vectơ chuỗi cung ứng tiện lợi và đáng tin cậy để có được các khả năng tấn công tiên tiến.

Số lượng hơn 200 lượt tải xuống mỗi ba ngày trong suốt giai đoạn điều tra cho thấy sự gia tăng mức độ phổ biến. Điều này có thể đẩy nhanh sự lan rộng của các cuộc tấn công mạng được tăng cường bằng AI trên toàn cảnh mối đe dọa mạng.

Việc phát hiện này xác nhận rằng các công cụ tấn công được điều phối bởi AI đã được triển khai trong thực tế. Điều này đòi hỏi các tổ chức phải phát triển các phương pháp tiếp cận mới để phát hiện và phản ứng với các mối đe dọa. Ranh giới giữa phát triển AI hợp pháp và các framework bị vũ khí hóa đang ngày càng trở nên mờ nhạt.