Khai thác AzureHound nguy hiểm: Phát hiện & Bảo mật Azure

Bối cảnh an ninh mạng liên tục dịch chuyển sang các cuộc tấn công dựa trên đám mây, với việc các tác nhân đe dọa ngày càng khai thác các công cụ bảo mật hợp pháp cho mục đích trinh sát độc hại. Đặc biệt, việc khai thác AzureHound đã trở thành một mối lo ngại lớn, báo hiệu sự thay đổi trong chiến lược tấn công vào môi trường đám mây.

AzureHound, một tiện ích kiểm thử thâm nhập được thiết kế cho các chuyên gia bảo mật có thẩm quyền, đã bị vũ khí hóa bởi những kẻ tấn công nhằm mục đích tìm hiểu và xâm nhập môi trường Azure và Microsoft Entra ID (trước đây là Azure Active Directory).

AzureHound: Từ Công Cụ Phòng Thủ đến Vũ Khí Tấn Công

AzureHound là một thành phần thu thập dữ liệu cốt lõi trong bộ công cụ BloodHound, ban đầu được phát triển để hỗ trợ các nhà phòng thủ xác định các lỗ hổng và rủi ro trong cơ sở hạ tầng đám mây của họ.

Công cụ này hoạt động bằng cách thực hiện các truy vấn phức tạp thông qua Microsoft Graph API và Azure REST APIs để thu thập thông tin chi tiết về các đối tượng quan trọng như người dùng, nhóm, quyền hạn được gán, các vai trò quản trị và các tài nguyên quan trọng trong môi trường Azure.

Tuy nhiên, các tác nhân đe dọa đã biến phần mềm hợp pháp này thành một vũ khí hiệu quả, cho phép chúng đẩy nhanh thời gian triển khai tấn công và hoạt động một cách lén lút trong môi trường của nạn nhân. Điều này thể hiện một mối đe dọa mạng đáng kể, nơi các công cụ “blue team” bị lạm dụng cho mục đích “red team” trái phép, điển hình là việc khai thác AzureHound.

Các Chiến Dịch Khai Thác Thực Tế và Mối Đe Dọa Mạng

Thông tin tình báo đe dọa gần đây từ Palo Alto Networks Unit 42 đã minh chứng rằng các đối thủ tinh vi, bao gồm nhóm Curious Serpens do Iran hậu thuẫn và Void Blizzard có liên quan đến Nga, đã tích hợp AzureHound vào giai đoạn khám phá sau xâm nhập của các chiến dịch của họ.

Các chiến dịch này nhấn mạnh cách các tác nhân đe dọa sử dụng AzureHound để lập bản đồ chi tiết các đường dẫn tấn công, xác định các mục tiêu có giá trị cao, và khám phá các cơ hội leo thang đặc quyền mà nếu không có công cụ này, chúng có thể vẫn ẩn mình. Việc khai thác AzureHound giúp các nhóm này có cái nhìn chiến lược về cấu trúc đám mây để tối ưu hóa cuộc tấn công.

Kỹ Thuật Chi Tiết Khai Thác AzureHound

Một khi kẻ tấn công đạt được quyền truy cập ban đầu vào môi trường của nạn nhân – thông qua các thông tin đăng nhập bị đánh cắp, các cuộc tấn công lừa đảo (phishing), hoặc các mã thông báo (tokens) bị chiếm đoạt – chúng sẽ nhanh chóng triển khai AzureHound để liệt kê và phân tích toàn bộ Azure tenant.

Ưu điểm đáng kể của AzureHound đối với kẻ tấn công là nó không yêu cầu vị trí mạng đặc biệt. Cả Microsoft Graph API và Azure REST APIs đều có thể truy cập từ các vị trí bên ngoài Internet, cho phép kẻ tấn công thực hiện trinh sát từ xa và thu thập thông tin mà không cần có mặt trong mạng nội bộ.

Phân Tích Dữ Liệu và Các Lệnh Khai Thác

Các tác nhân đe dọa sử dụng một loạt các lệnh của AzureHound để thực hiện trinh sát sâu rộng:

list users: Thu thập danh sách chi tiết các tài khoản người dùng, bao gồm User Principal Names (UPN), tên hiển thị, và trạng thái kích hoạt. Thông tin này rất quan trọng để xác định các mục tiêu cho các cuộc tấn công lừa đảo tiếp theo hoặc thử nghiệm tấn công nhồi thông tin đăng nhập (credential stuffing).list groups: Liệt kê các nhóm bảo mật và nhóm phân phối, giúp kẻ tấn công hiểu rõ cách phân chia các đặc quyền và quyền truy cập trong tổ chức. Việc xác định các nhóm có đặc quyền cao là một bước đệm để leo thang.list role-assignments: Chỉ ra những tài khoản hoặc nhóm nào được gán các vai trò cụ thể trong Azure, đặc biệt là các vai trò quản trị viên nhạy cảm như Global Administrator, User Administrator, Application Administrator, hoặc các vai trò tùy chỉnh có quyền cao. Thông tin này trực tiếp chỉ ra các đường dẫn tiềm năng để kiểm soát toàn bộ môi trường.list storage-accounts: Xác định vị trí các tài khoản lưu trữ có thể chứa dữ liệu quan trọng, cấu hình nhạy cảm, hoặc các tài nguyên mà kẻ tấn công có thể khai thác. Việc tìm thấy Azure Key Vaults hoặc các tài khoản lưu trữ chứa các khóa bí mật là một mục tiêu chính.

Một ví dụ về cách một lệnh AzureHound có thể được thực thi để thu thập dữ liệu cụ thể:

./azureHound.py --tenant-id <YourTenantID> --domain <YourDomain.onmicrosoft.com> --collect Users,Groups,RoleAssignments

Lệnh trên tập trung vào việc thu thập thông tin về người dùng, nhóm và các gán vai trò, cung cấp cái nhìn sâu sắc về cấu trúc đặc quyền. Việc khai thác AzureHound thông qua các lệnh này giúp kẻ tấn công xây dựng một bản đồ tấn công hiệu quả.

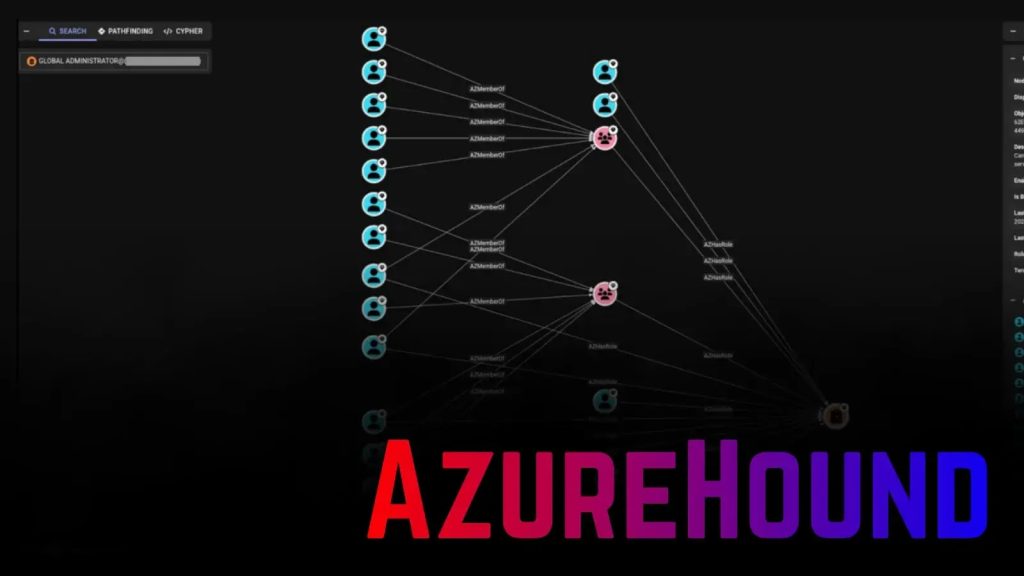

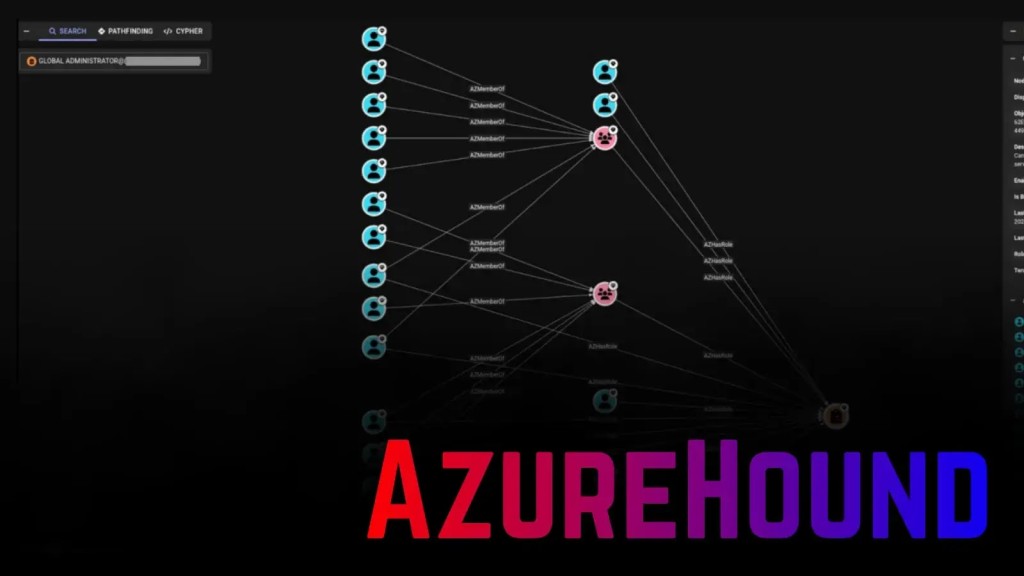

Tích Hợp Trực Quan Với BloodHound

Một điểm mạnh của AzureHound là khả năng tích hợp liền mạch với phần mềm trực quan hóa BloodHound. BloodHound biến dữ liệu API thô được thu thập thành các biểu đồ tương tác, minh họa rõ ràng các mối quan hệ đặc quyền.

Các biểu đồ này hiển thị các “đường dẫn tấn công” (attack paths), bao gồm các đường dẫn leo thang đặc quyền (privilege escalation paths) và các cơ hội di chuyển ngang (lateral movement opportunities) giữa các tài nguyên và đối tượng. Điều này cung cấp cho kẻ tấn công một lộ trình rõ ràng, tối ưu để xâm nhập sâu hơn và kiểm soát hoàn toàn hệ thống, tăng cường rủi ro bảo mật cho tổ chức.

Biện Pháp Phòng Ngừa và Phát Hiện Xâm Nhập

Để chống lại việc lạm dụng AzureHound và các kỹ thuật trinh sát đám mây tương tự, các tổ chức phải triển khai một chiến lược bảo mật Azure mạnh mẽ và đa lớp.

Kiểm Soát Quyền Truy Cập và Xác Thực Nghiêm Ngặt

- Xác thực đa yếu tố (MFA): Bắt buộc sử dụng MFA cho tất cả các tài khoản, đặc biệt là các tài khoản quản trị viên và các tài khoản có quyền truy cập vào tài nguyên nhạy cảm. MFA là một trong những biện pháp hiệu quả nhất để ngăn chặn truy cập trái phép ngay cả khi thông tin đăng nhập bị đánh cắp.

- Chính sách truy cập có điều kiện (Conditional Access Policies): Triển khai các chính sách tinh vi để hạn chế truy cập dựa trên các điều kiện như vị trí mạng, trạng thái thiết bị, hoặc rủi ro đăng nhập. Ví dụ, chặn truy cập từ các quốc gia không mong muốn hoặc yêu cầu xác thực mạnh hơn cho các đăng nhập rủi ro cao.

- Nguyên tắc đặc quyền tối thiểu (Principle of Least Privilege): Đảm bảo rằng mỗi người dùng và ứng dụng chỉ được cấp các quyền hạn tối thiểu cần thiết để thực hiện công việc của họ. Điều này giới hạn phạm vi thiệt hại nếu một tài khoản bị xâm phạm và làm giảm khả năng khai thác AzureHound để thu thập thông tin quá mức cần thiết.

Giám Sát và Phát Hiện Hoạt Động Bất Thường

Các nhà phòng thủ cần chủ động giám sát các hoạt động API Azure để tìm kiếm các truy vấn liệt kê bất thường. Việc tập trung vào các lệnh AzureHound cụ thể như list users, list groups, list role-assignments, và list storage-accounts là rất quan trọng.

Các truy vấn này, đặc biệt khi được thực hiện nhanh chóng, với số lượng lớn, hoặc bởi các tài khoản mà bình thường không thực hiện các hoạt động đó, là những chỉ báo mạnh mẽ của hoạt động trinh sát tiềm ẩn và là dấu hiệu của phát hiện xâm nhập.

Ví dụ, việc một tài khoản người dùng bình thường thực hiện hàng nghìn truy vấn liệt kê tất cả các tài khoản lưu trữ trong một giờ nên được coi là một hoạt động đáng ngờ cao và cần được điều tra ngay lập tức.

Các tổ chức sử dụng nền tảng như Palo Alto Networks Cortex XDR và XSIAM có thể tận dụng các khả năng phát hiện mối đe dọa tập trung vào đám mây để tự động xác định các mẫu API đáng ngờ này, giúp giảm thời gian phản ứng trước các cuộc tấn công.

Quản Lý Nhật Ký và Phản Ứng Sự Cố Hiệu Quả

Việc ghi nhật ký toàn diện các hoạt động trong Azure và thiết lập quy trình phản ứng sự cố nhanh chóng là những thành phần không thể thiếu của một chiến lược phòng thủ vững chắc.

Các nhóm an ninh cần coi các hoạt động khám phá tài nguyên đám mây là các chỉ số xâm nhập (IOCs) quan trọng. Khả năng phát hiện và phân tích các hành vi này là yếu tố then chốt để ngăn chặn các cuộc tấn công leo thang, đặc biệt khi các tác nhân đe dọa tiếp tục tập trung vào cơ sở hạ tầng đám mây.

Việc săn lùng mối đe dọa chủ động (proactive threat hunting), thực hiện đánh giá bảo mật thường xuyên, và luôn cập nhật về các kỹ thuật tấn công mới nổi vẫn là tối quan trọng trong việc bảo vệ môi trường Azure chống lại việc khai thác AzureHound và các mối đe dọa dựa trên đám mây khác, đảm bảo an ninh mạng cho toàn bộ hệ thống.