Cảnh báo khẩn: Lỗ hổng Ivanti EPMM bị khai thác nghiêm trọng

Các tác nhân đe dọa mạng đã vũ khí hóa hai lỗ hổng Ivanti EPMM nghiêm trọng—CVE-2025-4427 và CVE-2025-4428—để triển khai các thành phần mã độc phức tạp trên các máy chủ bị xâm nhập. Các lỗ hổng này đã cho phép kẻ tấn công thiết lập quyền truy cập và duy trì sự tồn tại dai dẳng trong môi trường của nạn nhân.

Khai thác Lỗ hổng Nghiêm trọng trong Ivanti EPMM

CISA đã thu thập năm tệp mã độc từ một tổ chức bị ảnh hưởng bởi việc khai thác chuỗi lỗ hổng CVE-2025-4427 (bỏ qua xác thực) và CVE-2025-4428 (tiêm mã) trong Ivanti Endpoint Manager Mobile (EPMM). Việc này cho thấy mức độ nghiêm trọng và sự tinh vi của các cuộc tấn công nhắm vào lỗ hổng Ivanti EPMM.

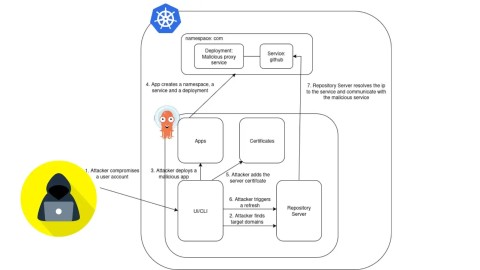

Chi tiết Cơ chế Khai thác Ban đầu

Kẻ tấn công đã khai thác endpoint /mifs/rs/api/v2/ bằng cách xâu chuỗi các yêu cầu HTTP GET với tham số format. Phương pháp này cho phép phân phối các khối dữ liệu được mã hóa Base64.

Sau đó, các khối này được tái cấu trúc thành các tệp JAR trong thư mục /tmp. Quá trình này giúp tải các lớp Java độc hại và thực thi chúng trên máy chủ.

Ngoài ra, kẻ tấn công đã sử dụng kỹ thuật tiêm Java Expression Language (JEL) vào endpoint /mifs/rs/api/v2/featureusage. Kỹ thuật này cho phép ghi và nối các khối mã độc vào các tệp trong /tmp, qua đó né tránh các biện pháp kiểm soát dựa trên chữ ký và kiểm tra kích thước tệp.

Khi được triển khai, các lớp Java độc hại này chặn các yêu cầu HTTP chứa tiêu đề hoặc payload cụ thể. Mã độc sau đó giải mã, giải mã hóa và thực thi mã tùy ý, dẫn đến chiếm quyền điều khiển hoàn toàn hệ thống.

Các Thành phần Mã độc và Cơ chế Hoạt động

Mã độc được sử dụng trong các cuộc tấn công nhắm vào lỗ hổng Ivanti EPMM bao gồm hai bộ phận chính: Loader 1 và Loader 2, đều được thiết kế để tiêm mã tùy ý và duy trì sự tồn tại trên các triển khai Apache Tomcat.

Loader 1: web-install.jar và SecurityHandlerWanListener

Tệp JAR của Loader 1 chứa ReflectUtil.class, chịu trách nhiệm tiêm một listener độc hại tên SecurityHandlerWanListener vào Apache Tomcat. Quá trình này được thực hiện bằng cách bỏ qua các hạn chế của module JDK.

ReflectUtil.class giải mã một lớp listener được mã hóa Base64 và nén gzip. Sau đó, nó thêm lớp này vào danh sách listener của servlet để thiết lập persistence.

SecurityHandlerWanListener chặn các yêu cầu HTTP chứa một chuỗi pass, tiêu đề Referer và payload cụ thể. Nó giải mã và giải mã hóa AES các payload Base64 để định nghĩa và thực thi các lớp mới trên máy chủ.

Chức năng này cho phép thực thi mã từ xa (remote code execution) và đánh cắp dữ liệu, làm gia tăng nguy cơ rò rỉ thông tin nhạy cảm. Đây là một phương thức tinh vi để duy trì quyền kiểm soát trên hệ thống đã bị xâm nhập.

Loader 2: web-install.jar và WebAndroidAppInstaller.class

Tệp JAR của Loader 2 ngụy trang WebAndroidAppInstaller.class như một phần của com.mobileiron.service. Loader này đóng vai trò quan trọng trong việc duy trì kênh giao tiếp và thực thi lệnh.

Listener của Loader 2 xác thực các yêu cầu với kiểu nội dung application/x-www-form-urlencoded. Nó trích xuất tham số password được mã hóa Base64 và giải mã AES bằng một khóa cố định.

Sau khi giải mã, nó tải động các lớp mới và thực thi mã. Kết quả thực thi được mã hóa và mã hóa lại bằng cùng một khóa, sau đó trả về một phản hồi được băm MD5. Điều này cho phép kẻ tấn công thực thi mã tùy ý và nhận đầu ra của lệnh.

Phát hiện và Các Chỉ số Thỏa hiệp (IOCs)

Để phát hiện các hoạt động liên quan đến việc khai thác lỗ hổng Ivanti EPMM và triển khai mã độc, các tổ chức nên triển khai các chỉ số thỏa hiệp (IOCs) được cung cấp và các quy tắc phát hiện YARA và SIGMA.

Danh sách IOCs và Quy tắc Phát hiện

Các IOCs có thể tải xuống bao gồm: MAR-251126.r1.v1.CLEAR (STIX 2.0 JSON). Các chữ ký phát hiện bổ sung:

- Quy tắc YARA do CISA tạo: Các quy tắc YARA (CISA_251126_01 đến CISA_251126_05) được thiết kế để phát hiện các tệp JAR và tệp class độc hại bằng cách khớp các hàm băm SHA-256 duy nhất và các mẫu byte.

- Quy tắc SIGMA: Quy tắc SIGMA (AR25-260A/B SIGMA YAML) giúp xác định các yêu cầu HTTP GET đáng ngờ, tên lớp, hàm băm tệp và các artifact mạng. Quy tắc này nên được triển khai để gắn cờ các yêu cầu HTTP GET bất thường, hoạt động tải lớp và IOCs mạng như các IP độc hại đã biết.

Để triển khai các quy tắc YARA, có thể sử dụng lệnh mẫu sau để quét các tệp:

yara -r CISA_251126_0x_YARA_Rule.yar /path/to/scan/Khuyến nghị Giảm thiểu và Phản ứng

Để ngăn chặn việc khai thác các lỗ hổng Ivanti EPMM và bảo vệ hệ thống, các tổ chức cần thực hiện các biện pháp giảm thiểu và ứng phó kịp thời.

Cập nhật Bản vá và Nâng cấp Hệ thống

Các tổ chức đang sử dụng Ivanti EPMM phiên bản 11.12.0.4 trở xuống, 12.3.0.1 trở xuống, 12.4.0.1 trở xuống hoặc 12.5.0.0 trở xuống cần nâng cấp ngay lập tức. Ivanti đã phát hành các bản vá và công khai cả hai lỗ hổng vào ngày 13 tháng 5 năm 2025. CISA đã thêm các CVE này vào Danh mục các Lỗ hổng đã bị Khai thác (Known Exploited Vulnerabilities Catalog) vào ngày 19 tháng 5 năm 2025. Chi tiết về các bản vá có thể tham khảo tại CISA Analysis Report AR25-261A.

Nâng cấp lên phiên bản Ivanti EPMM mới nhất là biện pháp khẩn cấp và hiệu quả nhất để khắc phục các lỗ hổng CVE nghiêm trọng này.

Các Biện pháp Bảo mật Toàn diện

Cần coi các hệ thống Quản lý Thiết bị Di động (MDM) như các tài sản có giá trị cao và áp dụng các hạn chế và giám sát tăng cường. Các biện pháp phòng thủ nên được điều chỉnh theo Mục tiêu Hiệu suất An ninh mạng Liên ngành của CISA và NIST, bao gồm:

- Phân đoạn mạng: Cô lập các hệ thống quan trọng để hạn chế sự lây lan của các cuộc tấn công mạng.

- Danh sách cho phép ứng dụng (Application Allowlisting): Chỉ cho phép các ứng dụng đã được phê duyệt chạy, ngăn chặn việc thực thi mã độc.

- Xác thực đa yếu tố (MFA): Yêu cầu MFA cho tất cả các giao diện quản trị để tăng cường bảo mật.

- Kiểm tra nhật ký thường xuyên: Thường xuyên xem xét nhật ký để phát hiện các lệnh bất thường hoặc hoạt động tệp đáng ngờ.

Quy trình Ứng phó Sự cố

Trong trường hợp phát hiện xâm nhập, các bước sau cần được thực hiện:

- Cách ly máy chủ bị ảnh hưởng: Ngăn chặn mã độc lây lan thêm.

- Thu thập hình ảnh pháp y (forensic images): Ghi lại trạng thái hệ thống để phân tích sâu hơn.

- Xem xét các tiến trình đang chạy: Xác định các tiến trình đáng ngờ.

- Báo cáo sự cố cho CISA: Liên hệ với Trung tâm Điều hành 24/7 của CISA hoặc Hệ thống Báo cáo Sự cố.

- Gửi mẫu mã độc: Sử dụng Biểu mẫu Gửi Phân tích Mã độc của CISA.

Việc tuân thủ nghiêm ngặt các hướng dẫn này sẽ giúp các tổ chức bảo vệ hệ thống của mình khỏi các mối đe dọa mạng từ các lỗ hổng như lỗ hổng Ivanti EPMM.