Cảnh báo nguy hiểm: ScreenConnect bị lợi dụng tấn công RAT kép

Các công cụ Quản lý và Giám sát Từ xa (RMM) như ConnectWise ScreenConnect từ lâu đã được biết đến với khả năng đơn giản hóa quản trị IT. Tuy nhiên, chúng cũng trở thành mục tiêu hấp dẫn cho các chiến dịch tấn công mạng tinh vi.

Kẻ tấn công đang lợi dụng sự tin cậy và đặc quyền hệ thống sâu của ScreenConnect để trojan hóa các trình cài đặt. Mục tiêu là triển khai đồng thời hai loại Remote Access Trojan (RAT): AsyncRAT và một PowerShell RAT tùy chỉnh, nhắm vào các tổ chức ở Hoa Kỳ.

Kỹ thuật Khai Thác và Chuỗi Tấn Công

Mối đe dọa mạng này cho thấy cách các RAT thông thường có thể được ngụy trang trong các kênh phần mềm hợp pháp. Điều này nhằm đạt được quyền truy cập ẩn danh và kéo dài thời gian tồn tại trong hệ thống mục tiêu.

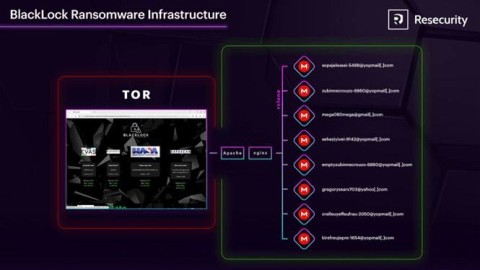

Cấu Trúc Hạ Tầng Tái Sử Dụng

Các cuộc điều tra gần đây đã phát hiện một mô hình hạ tầng tái sử dụng. Theo đó, các trình cài đặt ScreenConnect bị trojan hóa được lưu trữ trong các thư mục mở (open directories). Chúng tải các payload thông qua các đường dẫn động /Bin/.

Ít nhất tám máy chủ hạ tầng đã được ghi nhận. Ví dụ, các địa chỉ IP như 176.65.139[.]119, 45.74.16[.]71, và 164.68.120[.]30, phơi bày các trình cài đặt có tên logs.ldk, logs.idr và các biến thể khác. Kích thước của các tệp này dao động từ 60 KB đến 3 MB.

Trình Cài Đặt Trojan Hóa và Kịch Bản Nhiều Giai Đoạn

Khi được thực thi, các trình cài đặt này khởi động một chuỗi tấn công nhiều giai đoạn.

- Một dropper bằng VBScript hoặc JavaScript gọi một phím tắt.

- Phím tắt này thực thi một loader PowerShell có tên

Skype.ps1. - Loader này sau đó tái tạo hoặc giải mã các blob payload nhúng.

- Cuối cùng, các payload được tải vào bộ nhớ hoặc thông qua kỹ thuật native injection bằng cách sử dụng

libPK.dll.

Giai đoạn đầu thường sử dụng trình cài đặt theo phong cách ClickOnce được truy xuất từ thư mục /Bin/. Chúng kết hợp các mồi nhử kỹ thuật xã hội, như trang cập nhật IRS giả mạo hoặc Zoom, với thương hiệu ScreenConnect đáng tin cậy.

Những sự cố này nhấn mạnh vai trò của ScreenConnect như một vector phân phối mã độc và một mục tiêu chuỗi cung ứng giá trị cao trong các cuộc tấn công mạng.

Chiến Lược Phân Phối RAT Kép

Chiến lược phân phối RAT kép này đảm bảo rằng kẻ tấn công duy trì quyền truy cập ngay cả khi một payload bị vô hiệu hóa. Cách tiếp cận RAT kép được quan sát trên nhiều máy chủ tận dụng các đường dẫn thực thi thích ứng với hệ thống phòng thủ của host.

Kỹ Thuật Né Tránh Phát Hiện

Trên các hệ thống có quét dựa trên script, Skype.ps1 sẽ tải trực tiếp các module downstream vào bộ nhớ thông qua .NET's Assembly.Load, bỏ qua các artifact trên đĩa.

Trên các điểm cuối không được bảo vệ hoặc không có phần mềm diệt virus (AV), loader thay vào đó gọi export Execute của libPK.dll để chèn vào các nhị phân Windows gốc đáng tin cậy như AppLaunch.exe, nhúng RAT vào một quy trình đáng tin cậy.

Cơ Chế Duy Trì Quyền Truy Cập (Persistence)

Quyền truy cập được duy trì thông qua các tác vụ đã lên lịch (scheduled tasks). Các tác vụ này có tên là SystemInstallTask hoặc 3losh, được cấu hình chạy thường xuyên, có thể cứ sau hai phút một lần.

Kỹ Thuật Che Giấu Giao Tiếp Mạng

Giao tiếp mạng cho AsyncRAT sử dụng cả các cổng tiêu chuẩn (21, 80, 443) và các cổng cao ephemeral (30.000–60.000). Giao tiếp này thường được bọc trong TLS để tránh bị kiểm tra.

Việc đóng gói lại thường xuyên các tệp thực thi máy khách ScreenConnect và xoay vòng tên miền động (dynamic domain rotation) làm lu mờ khả năng phát hiện tĩnh. Đồng thời, mẫu URL /Bin/ lặp lại đã được quan sát trong ít nhất tám chiến dịch lừa đảo liên quan kể từ năm 2024. Để biết thêm chi tiết về cấu trúc hạ tầng và mẫu tấn công, bạn có thể tham khảo phân tích chuyên sâu về AsyncRAT và ScreenConnect.

Chỉ Số Lây Nhiễm (IOCs)

Các tổ chức nên chủ động tìm kiếm các chỉ số lây nhiễm sau để phát hiện và ngăn chặn cuộc tấn công mạng này:

- Địa chỉ IP Hạ tầng:

176.65.139[.]11945.74.16[.]71164.68.120[.]30

- Tên tệp Trình cài đặt/Payload:

logs.ldklogs.idr

- Tên Script/DLL:

Ab.vbsAb.jsSkype.ps1libPK.dll

- Tên tác vụ đã lên lịch:

SystemInstallTask3losh

- Mẫu URL:

- Các truy cập đến thư mục

/Bin/ - Các URL ClickOnce bất thường

- Các truy cập đến thư mục

Biện Pháp Phòng Thủ và Giảm Thiểu Rủi Ro

Các nhà phòng thủ phải chuyển từ phát hiện dựa trên hash sang các biện pháp kiểm soát tập trung vào hành vi và kỹ thuật tấn công để tăng cường bảo mật mạng.

Kiểm Soát Cài Đặt RMM

- Thực hiện allowlisting nghiêm ngặt các trình cài đặt RMM.

- Xác thực siêu dữ liệu của người ký (signer metadata).

- Sử dụng các kiểm tra nhà cung cấp ngoài băng tần (out-of-band vendor checks).

- Các biện pháp này có thể ngăn chặn các nhị phân bị trojan hóa thực thi.

Giám Sát Mạng và Điểm Cuối

- Hệ thống Proxy và IDS nên gắn cờ các phản hồi

Content-Typebất thường cho các lượt tải xuống từ thư mục/Bin/và các URL ClickOnce. - Các nền tảng bảo mật điểm cuối cần có các quy tắc tùy chỉnh cho việc biên dịch thời gian chạy

Add-Type, tải trong bộ nhớAssembly.Loadvà native injection thông qua các export của DLL. - Chặn hoặc giám sát chặt chẽ việc thực thi từ các vị trí công khai có thể ghi như

C:UsersPublic. - Áp dụng chính sách AppLocker hoặc Device Guard để hạn chế các máy chủ scripting cũ.

Săn Lùng Mối Đe Dọa Chủ Động

Việc săn lùng chủ động nên tập trung vào các chỉ số như droppers Ab.vbs/Ab.js, loaders Skype.ps1, các export của libPK.dll và các containers payload logs.*.

Ngoài ra, phối hợp với các nhà cung cấp dịch vụ lưu trữ và CERT để loại bỏ các thư mục mở và tên miền lừa đảo có thể phá vỡ hạ tầng của kẻ tấn công.

Các tổ chức cần áp dụng các biện pháp phòng thủ theo lớp. Bao gồm EDR dựa trên hành vi, kiểm tra TLS, kiểm soát trình cài đặt RMM nghiêm ngặt và săn lùng chủ động. Điều này giúp vượt qua rủi ro chuỗi cung ứng này và ngăn chặn các cuộc xâm nhập mạng lén lút. Giám sát liên tục các mẫu /Bin/ và các containers payload module sẽ rất cần thiết để phát hiện và phá vỡ các chiến dịch tấn công mạng đang phát triển này.