Nghiêm trọng: Mối đe dọa mạng từ SectorJ149 leo thang

Năm 2024, bối cảnh chiến sự Nga-Ukraine tiếp diễn và sự hợp tác quân sự, kinh tế giữa Triều Tiên, Nga sâu sắc hơn đã biến không gian mạng thành chiến trường trung tâm của các xung đột quốc tế.

Nga ngày càng sử dụng các mối đe dọa mạng làm công cụ chiến lược để giảm bớt áp lực kinh tế từ các lệnh trừng phạt quốc tế, đồng thời củng cố năng lực chiến tranh.

Sự thay đổi này đã dẫn đến các chiến dịch nhắm mục tiêu vào các ngành công nghiệp trọng yếu toàn cầu. Các lĩnh vực bị ảnh hưởng bao gồm sản xuất, năng lượng, chất bán dẫn và tài chính.

Tổng quan về Chiến dịch và Mối đe dọa mạng từ SectorJ149 (UAC-0050)

Các báo cáo xuyên suốt năm 2024 đã tiết lộ các nhóm hacker thân Nga, đáng chú ý là SectorJ149 (còn gọi là UAC-0050), đã tổ chức các cuộc tấn công từ chối dịch vụ phân tán (DDoS) bừa bãi vào các tổ chức công.

Đồng thời, chúng cũng dàn dựng các vụ xâm nhập mạng chính xác vào các doanh nghiệp tư nhân.

Mục tiêu và Phạm vi Tấn công

Tại Hàn Quốc, các email lừa đảo spear-phishing bắt đầu lưu hành vào tháng 11, nhắm mục tiêu vào các giám đốc điều hành và nhân viên trong ngành sản xuất, năng lượng, và chất bán dẫn.

Các email này đính kèm các tệp nén chứa đơn đặt hàng hoặc yêu cầu báo giá giả mạo. Các chiến thuật tương tự đã được ghi nhận tại Ukraine vài tháng trước đó.

Khi đó, các công ty bảo hiểm và bán lẻ đã trở thành nạn nhân của các trình tải mã độc (malware loader) và chỉ số hạ tầng mạng giống hệt nhau.

Các chiến dịch này nhấn mạnh một nỗ lực phối hợp toàn cầu nhằm làm suy yếu các ngành công nghiệp chiến lược và đặt ra một mối đe dọa mạng đáng kể.

Chi tiết Kỹ thuật về Chuỗi Tấn công

Phương thức Truy cập Ban đầu và Khai thác

Các hoạt động của SectorJ149 thường diễn ra theo bốn giai đoạn chính: truy cập ban đầu, thực thi, duy trì quyền truy cập và né tránh phòng thủ.

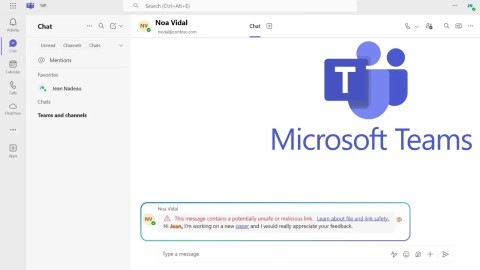

Quyền truy cập ban đầu đạt được thông qua các thông điệp spear-phishing được thiết kế riêng. Các tin nhắn này chứa mã độc Visual Basic Script (VBS) đã bị che giấu.

Mã độc này được đóng gói trong các tệp .cab, làm phức tạp quá trình phát hiện các mối đe dọa mạng tiềm tàng.

Cơ chế Thực thi và Tải Payload

Khi được thực thi, script VBS sẽ kích hoạt một lệnh PowerShell ẩn. Lệnh này tải một tệp hình ảnh (img_test.jpg) từ Bitbucket hoặc GitHub.

Tệp hình ảnh này ẩn chứa một payload được mã hóa Base64. Sau khi giải mã, payload này được tải dưới dạng tệp thực thi di động (PE) vào bộ nhớ. Phương pháp này giúp bỏ qua các cơ chế phát hiện dựa trên đĩa.

Trình tải PE trong bộ nhớ sau đó truy xuất các module bổ sung. Chúng được ngụy trang dưới dạng tệp .txt, sau đó giải mã và tiêm mã độc giai đoạn cuối vào các tiến trình hợp pháp.

Duy trì Quyền truy cập và Né tránh Phòng thủ

Để duy trì quyền truy cập (persistence), trình tải đăng ký script VBS dưới khóa registry HKEY_CURRENT_USER. Điều này lợi dụng các quyền ghi mặc định ở cấp độ người dùng.

Khả năng né tránh phòng thủ được tăng cường thông qua các kỹ thuật như che giấu mã (code obfuscation), cửa sổ PowerShell ẩn. Ngoài ra còn có kỹ thuật ẩn giấu thông tin trong tệp ảnh (steganography) và process hollowing.

Mã độc PE được thiết kế để không hoạt động nếu các giá trị tham số cụ thể không được cung cấp. Điều này ngăn chặn khả năng thực thi trong các hệ thống bảo mật hoặc môi trường phân tích của chuyên gia an ninh, làm tăng thêm sự phức tạp của mối đe dọa mạng này.

Việc thực thi bị khóa bởi các tham số cụ thể cũng ngăn chặn việc chạy trong môi trường sandbox hoặc môi trường phân tích. Đây là một điểm mạnh trong khả năng né tránh của chúng.

Các Loại Mã độc Giai đoạn Cuối và Mục tiêu Đánh cắp Dữ liệu

Ngoài việc gây gián đoạn, mã độc giai đoạn cuối tập trung vào việc đánh cắp thông tin.

Các biến thể này bao gồm Lumma Stealer, FormBook, Remcos RAT, Tektonit RMS, Medusa Stealer, Xeno RAT, và Mars Stealer.

Các loại mã độc này thu thập các cụm từ khôi phục (seed phrases) ví tiền điện tử, khóa riêng, thông tin đăng nhập trình duyệt (bao gồm MetaMask và Trust Wallet).

Chúng cũng đánh cắp dữ liệu từ các ứng dụng khách VPN và FTP, đồng thời chụp ảnh màn hình và ghi lại thao tác bàn phím theo thời gian thực.

Dữ liệu bị đánh cắp có thể được sử dụng để tài trợ cho các hoạt động tiếp theo hoặc làm xói mòn lòng tin vào các chuỗi cung ứng quan trọng. Điều này tạo ra một mối đe dọa mạng nghiêm trọng.

Dấu hiệu Nhận diện và Quy kết

Việc quy kết các cuộc tấn công cho SectorJ149 được củng cố bởi một số yếu tố:

- Sử dụng lại các trình tải mã độc trên nhiều khu vực địa lý khác nhau.

- Sử dụng nhất quán mã hóa Base64.

- Phân phối payload lưu trữ trên Git.

- Sự tương quan của các chỉ số dựa trên tệp và mạng.

Các chỉ số từ các chiến dịch tháng 10 của Ukraine khớp chặt chẽ với các cuộc tấn công tháng 11 tại Hàn Quốc. Điều này cho thấy một tác nhân đe dọa duy nhất sử dụng chung hạ tầng và chiến thuật cho các vụ xâm nhập mạng.

Trong khi trước đây có động cơ tài chính, các vụ xâm nhập gần đây của SectorJ149 cho thấy xu hướng hacktivist rõ rệt. Chúng lợi dụng các kỹ thuật không gian mạng để truyền tải thông điệp chính trị hoặc ý thức hệ chống lại các quốc gia đối địch. Đây là một sự thay đổi đáng chú ý trong bức tranh mối đe dọa mạng hiện tại.

Khi căng thẳng địa chính trị gia tăng, các tác nhân mạng thân Nga đang chuyển hướng nguồn lực. Họ tập trung vào các cuộc tấn công có tác động lớn chống lại các ngành công nghiệp chủ chốt.

Sự hội tụ của các dịch vụ mã độc dưới dạng dịch vụ (malware-as-a-service) tiên tiến trên thị trường dark web và các mục tiêu hack liên kết với nhà nước làm nổi bật bức tranh mối đe dọa mạng đang phát triển.

Khuyến nghị Tăng cường An ninh và Phòng ngừa

Các quốc gia và tập đoàn cần củng cố hệ thống phòng thủ chống lừa đảo (phishing defenses).

Đồng thời, cần tăng cường khả năng phát hiện mã độc trong bộ nhớ (in-memory detection capabilities). Việc chủ động chia sẻ thông tin tình báo về mối đe dọa mạng là rất cần thiết.

Những biện pháp này giúp giảm thiểu rủi ro từ các chiến dịch tinh vi, góp phần bảo vệ an ninh mạng toàn cầu.