Google Classroom bị Tấn công Phishing: Mối nguy hiểm nghiêm trọng

Nền tảng giáo dục Google Classroom đã trở thành mục tiêu khai thác của các tác nhân đe dọa trong một chiến dịch tấn công phishing quy mô lớn. Hoạt động phức tạp này được các nhà nghiên cứu của Check Point phát hiện, cho thấy sự tinh vi trong việc lợi dụng lòng tin vào các dịch vụ trực tuyến.

Quy mô và Mục tiêu của Chiến dịch Tấn công Phishing Google Classroom

Trong khoảng thời gian một tuần, từ ngày 6 đến 12 tháng 8 năm 2025, những kẻ tấn công đã phát tán hơn 115.000 email độc hại. Chiến dịch này được thực hiện qua năm đợt phối hợp, nhắm mục tiêu vào khoảng 13.500 tổ chức trên toàn cầu.

Các thực thể bị nhắm đến thuộc nhiều lĩnh vực đa dạng, bao gồm giáo dục, tài chính, y tế và sản xuất. Mật độ tấn công tập trung cao ở các khu vực như châu Âu, Bắc Mỹ, Trung Đông và châu Á.

Lợi dụng Cơ sở hạ tầng Google Classroom

Thành công của chiến dịch phụ thuộc vào việc khai thác lòng tin vốn có vào cơ sở hạ tầng của Google Classroom. Nền tảng này tạo điều kiện giao tiếp liền mạch giữa giáo viên và học sinh thông qua cơ chế lời mời.

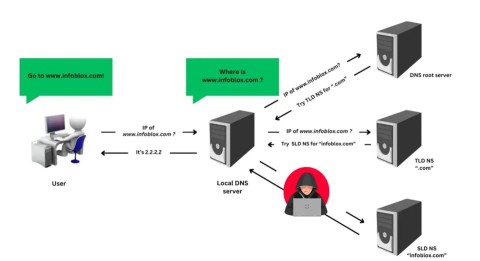

Bằng cách giả mạo các yêu cầu tham gia lớp học hợp pháp, các email tấn công phishing đã né tránh khả năng phát hiện ban đầu của nhiều cổng bảo mật email. Chúng lợi dụng danh tiếng của nền tảng để vượt qua các bộ lọc truyền thống như xác thực SPF, DKIM và DMARC, vốn có thể gắn cờ các nguồn gốc giả mạo.

Vượt qua Hàng rào Bảo mật Email Truyền thống

Sự khéo léo về kỹ thuật của cuộc tấn công mạng này nằm ở việc lạm dụng chức năng cốt lõi của Google Classroom. Lời mời từ nền tảng thường được coi là lành tính, có nguồn gốc từ các tên miền Google đã được xác minh.

Điều này làm giảm khả năng bị từ chối tự động bởi các hệ thống phát hiện và phản hồi điểm cuối (EDR) hoặc các cổng email bảo mật (SEG).

Kỹ thuật Social Engineering và Các Lời chào mời

Kẻ tấn công đã nhúng các lời chào mời thương mại không liên quan vào các lời mời tham gia lớp học này. Các nội dung bao gồm chào bán sản phẩm, dịch vụ tối ưu hóa SEO, hoặc các cơ hội đầu tư đáng ngờ.

Những nội dung này được thiết kế để dụ dỗ người nhận tương tác thêm. Trong bối cảnh một chiến dịch phishing, việc sử dụng các chủ đề thương mại không liên quan trong email giáo dục là một dấu hiệu bất thường.

Chuyển hướng Giao tiếp sang Kênh Không Được Giám sát

Mỗi email đều chứa lời kêu gọi hành động, hướng nạn nhân liên hệ với kẻ lừa đảo qua một số điện thoại WhatsApp cụ thể. Đây là một chiến thuật phổ biến trong các vụ lừa đảo dai dẳng (advanced persistent scams).

Việc chuyển đổi tương tác sang các kênh không được giám sát, nằm ngoài tầm nhìn của doanh nghiệp, giúp kẻ tấn công che giấu dấu vết. Phương pháp tiếp cận nhiều giai đoạn này không chỉ phá vỡ các công cụ giám sát của tổ chức mà còn khai thác yếu tố con người, tận dụng sự tò mò hoặc cảm giác cấp bách do các thông báo giáo dục tưởng chừng như chính thức tạo ra.

Phân tích Cơ chế Phân phối

Phân tích của Check Point tiết lộ rằng phương thức phân phối của chiến dịch bao gồm việc tạo ra các lời mời một cách tự động theo chương trình. Điều này có thể được thực hiện thông qua các tài khoản Google bị xâm nhập hoặc lạm dụng API.

Quá trình tự động hóa này cho phép mở rộng quy mô tấn công nhanh chóng mà không gây ra cảnh báo đỏ ngay lập tức từ các thuật toán phát hiện lạm dụng của Google. Payload của các email tấn công phishing không chứa mã độc hoặc bộ công cụ khai thác (exploit kits), mà chủ yếu dựa vào kỹ thuật social engineering để dẫn dụ nạn nhân vào các kế hoạch lừa đảo bên ngoài.

Điểm Mù trong Mô hình Tin cậy Dựa trên Tên miền

Từ góc độ phòng thủ, chiến dịch này nhấn mạnh các lỗ hổng nghiêm trọng khi chỉ dựa vào các mô hình tin cậy dựa trên tên miền. Các hệ thống quản lý thông tin và sự kiện bảo mật (SIEM) và hệ thống phát hiện xâm nhập (IDS) thường đưa traffic từ các nhà cung cấp lớn như Google vào danh sách trắng.

Điều này tạo ra các điểm mù mà các tác nhân đe dọa có thể khai thác. Các nhà nghiên cứu cũng lưu ý rằng các đợt tấn công được dàn trải theo thời gian để tránh kích hoạt cảnh báo số lượng lớn. Mỗi đợt tấn công đạt đỉnh vào các khoảng thời gian khác nhau nhằm mô phỏng các mẫu lưu lượng truy cập tự nhiên.

Rủi ro Chuỗi cung ứng và Liên kết với Tội phạm mạng

Những hàm ý rộng hơn mở rộng đến các rủi ro chuỗi cung ứng. Việc tích hợp Google Classroom với hệ sinh thái Google Workspace có nghĩa là một vi phạm ở đây có thể dẫn đến di chuyển ngang trong mạng lưới doanh nghiệp. Các nền tảng threat intelligence theo dõi các chiến dịch tương tự đã liên kết các chiến thuật này với các mạng lưới lừa đảo liên kết (affiliate fraud networks).

Chúng có khả năng liên quan đến các tổ chức tội phạm mạng lớn hơn, sử dụng các biến thể của tấn công Business Email Compromise (BEC). Đây là một mối đe dọa mạng cần được quan tâm sâu sắc.

Biện pháp Phòng vệ và Nâng cao An ninh mạng

Để giảm thiểu các mối đe dọa mạng như vậy, các doanh nghiệp được khuyến nghị triển khai xác thực đa yếu tố (MFA) cho các dịch vụ Google. Đồng thời, cần triển khai các lớp bảo vệ mối đe dọa nâng cao (ATP) để kiểm tra siêu dữ liệu lời mời.

Việc tiến hành đào tạo nhận thức người dùng thường xuyên, tập trung vào việc xác minh các thông tin liên lạc không mong đợi, là cực kỳ quan trọng trong việc phòng chống tấn công phishing.

Phát hiện của Check Point nhấn mạnh tính chất tiến hóa của các vector tấn công phishing. Các nền tảng SaaS hợp pháp trở thành kênh truyền tải tấn công không chủ ý, đòi hỏi một sự chuyển dịch sang kiến trúc Zero-Trust. Kiến trúc này yêu cầu xác thực mọi tương tác bất kể nguồn gốc, giúp tăng cường an ninh mạng toàn diện.

Cảnh báo về Các Dấu hiệu Thỏa hiệp (IOCs)

Tính đến thời điểm giám sát gần đây nhất vào ngày 25 tháng 8 năm 2025, các đợt tấn công còn sót lại có thể vẫn đang hoạt động. Điều này thúc đẩy việc rà soát ngay lập tức các bản ghi email để tìm kiếm các chỉ số thỏa hiệp (IOCs).

Các IOCs cụ thể bao gồm: tiền tố WhatsApp nhất định hoặc các mẫu lời mời Classroom bất thường.

Chiến dịch này là một lời nhắc nhở rõ ràng về cách các tác nhân đe dọa liên tục thích nghi để khai thác các hệ sinh thái kỹ thuật số đáng tin cậy. Chúng pha trộn giữa kỹ thuật né tránh và thao túng tâm lý để đạt được tác động rộng lớn. Với hơn 115.000 email đến hộp thư đến trước khi bị chặn rộng rãi, hoạt động này thể hiện khả năng mở rộng của các cuộc tấn công và nhu cầu cấp bách về các biện pháp phòng thủ chủ động, dựa trên thông tin tình báo trong bối cảnh mối đe dọa ngày càng liên kết.