Nguy hiểm: Mã độc Gayfemboy khai thác CVE, tạo botnet

Chiến dịch tấn công của mã độc Gayfemboy đã được FortiGuard Labs phát hiện, nhắm mục tiêu vào các thiết bị hạ tầng quan trọng từ nhiều nhà cung cấp khác nhau. Biến thể mã độc này thể hiện các kỹ thuật lẩn tránh tinh vi và khả năng hoạt động đa nền tảng, gây ra một mối đe dọa mạng đáng kể.

Giới thiệu về Chiến dịch Mã độc Gayfemboy

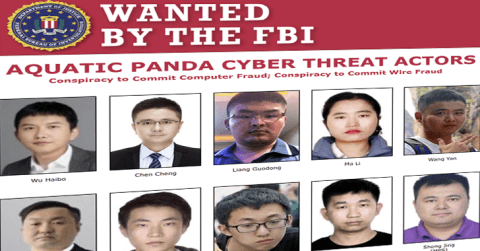

Chiến dịch này đang ảnh hưởng đến các tổ chức trên toàn cầu, khai thác các lỗ hổng CVE trong hệ thống của DrayTek, TP-Link, Raisecom và Cisco.

Mục tiêu là thiết lập cơ sở hạ tầng botnet bền vững với quyền truy cập backdoor và khả năng tấn công từ chối dịch vụ phân tán (DDoS). Điều này đặt ra rủi ro nghiêm trọng cho an ninh mạng của các tổ chức bị ảnh hưởng.

Mã độc Gayfemboy đã mở rộng đáng kể kể từ khi được các nhà nghiên cứu an ninh mạng Trung Quốc phát hiện ban đầu.

FortiGuard Labs đã theo dõi hoạt động mới được nối lại bắt đầu từ tháng 7 năm 2025, cho thấy tính chất liên tục và phát triển của chiến dịch này.

Các Hệ thống và Lỗ hổng Bị ảnh hưởng

Mã độc nhắm mục tiêu vào một loạt các thiết bị hạ tầng mạng bao gồm các router DrayTek Vigor series, thiết bị TP-Link Archer AX21, hệ thống gateway Raisecom MSG và các nền tảng Cisco Identity Services Engine (ISE).

Các vector tấn công có nguồn gốc nhất quán từ địa chỉ IP 87.121.84.34, với việc phân phối payload được lưu trữ tại 220.158.234.135.

Chiến dịch đã lan rộng toàn cầu, ảnh hưởng đến các tổ chức ở Brazil, Mexico, Hoa Kỳ, Đức, Pháp, Thụy Sĩ, Israel và Việt Nam.

Các lĩnh vực bị nhắm mục tiêu bao gồm sản xuất, công nghệ, xây dựng và truyền thông, làm nổi bật phạm vi ảnh hưởng rộng lớn của mã độc Gayfemboy.

Danh sách các Lỗ hổng CVE bị khai thác

Mã độc Gayfemboy khai thác hơn mười lỗ hổng CVE khác nhau, bao gồm:

- CVE-2020-8515

- CVE-2023-1389

- CVE-2024-7120

- CVE-2025-20281 (mới được tiết lộ, ảnh hưởng đến hệ thống Cisco ISE)

Để biết thêm chi tiết về các lỗ hổng này, các tổ chức nên tham khảo cơ sở dữ liệu quốc gia về lỗ hổng bảo mật tại nvd.nist.gov.

Kỹ thuật Lẩn tránh và Chức năng của Mã độc Gayfemboy

Mã độc Gayfemboy tự phân biệt với các biến thể Mirai truyền thống thông qua các cơ chế chống phân tích tinh vi và kỹ thuật che giấu.

Cơ chế chống phân tích và che giấu

Mã độc sửa đổi các tiêu đề đóng gói UPX tiêu chuẩn, thay thế chữ ký “UPX!” dễ nhận biết bằng các giá trị thập lục phân không in được để tránh bị phát hiện.

Nó sử dụng các quy ước đặt tên cụ thể theo kiến trúc, gán các định danh riêng biệt như “xale” cho hệ thống x86-64 và “aale” cho hệ thống AArch64, thay vì các phần mở rộng kiến trúc Linux có thể dự đoán được.

Các module chức năng chính

Mã độc Gayfemboy kết hợp bốn module chức năng chính với các khả năng riêng biệt:

- **Thu thập thông tin hệ thống:** Xác định cấu hình và môi trường của thiết bị mục tiêu.

- **Thiết lập liên lạc C2:** Xây dựng kênh liên lạc với máy chủ điều khiển.

- **Thực thi lệnh:** Cho phép kẻ tấn công thực hiện các lệnh từ xa trên thiết bị bị nhiễm.

- **Thực hiện tấn công DDoS:** Kích hoạt khả năng tấn công từ chối dịch vụ phân tán từ botnet.

Việc lẩn tránh sandbox xảy ra thông qua các khoảng thời gian trễ chính xác 50 nano giây, gây ra các khoảng ngủ kéo dài trong môi trường ảo hóa.

Hạ tầng Command-and-Control (C2)

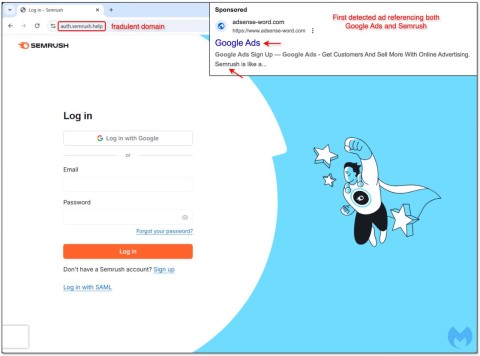

Cơ sở hạ tầng command-and-control sử dụng nhiều tên miền bao gồm cross-compiling.org, i-kiss-boys.com và furry-femboys.top.

Việc phân giải DNS bỏ qua các bộ lọc cục bộ thông qua các trình phân giải công khai như 8.8.8.8, đảm bảo kết nối C2.

Mã độc quét hệ thống 15 cổng được xác định trước để liên lạc C2, đảm bảo khả năng kết nối bất chấp các hạn chế mạng.

Chỉ số xâm nhập (IOCs)

Để hỗ trợ phát hiện và phòng ngừa, các tổ chức nên theo dõi các chỉ số xâm nhập (IOCs) sau liên quan đến chiến dịch mã độc Gayfemboy:

- **Địa chỉ IP nguồn tấn công:**

87.121.84.34 - **Địa chỉ IP phân phối payload:**

220.158.234.135 - **Tên miền Command-and-Control (C2):**

cross-compiling.orgi-kiss-boys.comfurry-femboys.top

Biện pháp Bảo vệ và Khuyến nghị

Phát hiện và bảo vệ của FortiGuard

Fortinet đã triển khai bảo vệ nhiều lớp chống lại chiến dịch mã độc Gayfemboy thông qua các dịch vụ FortiGuard, như đã nêu chi tiết trên blog của Fortinet.

Chữ ký Antivirus phát hiện mã độc là BASH/Dloader.P!tr, BASH/Agent.CSQ!tr.dldr, ELF/Mirai.CSQ!tr và ELF/Mirai.GFB!tr trên các nền tảng FortiGate, FortiMail, FortiClient và FortiEDR.

Các dịch vụ lọc web chủ động chặn các tên miền C2 đã xác định, trong khi các chữ ký IPS cung cấp khả năng bảo vệ chống lại tất cả các lỗ hổng bị khai thác.

Dịch vụ FortiGuard IP Reputation chủ động chặn các nguồn tấn công thông qua thông tin tình báo mối đe dọa hợp tác từ các đối tác bảo mật toàn cầu.

Hành động khuyến nghị cho tổ chức

Các tổ chức nên ưu tiên ngay lập tức việc áp dụng bản vá bảo mật cho các hệ thống bị ảnh hưởng và triển khai giám sát mạng toàn diện đối với cơ sở hạ tầng command-and-control đã được xác định.

Các khuyến nghị cụ thể bao gồm:

- **Cập nhật bản vá:** Ngay lập tức áp dụng tất cả các bản vá bảo mật có sẵn cho các thiết bị DrayTek, TP-Link, Raisecom và Cisco, đặc biệt là các bản vá liên quan đến các CVE được đề cập.

- **Giám sát mạng:** Triển khai giám sát lưu lượng mạng để phát hiện bất kỳ giao tiếp nào đến/từ các địa chỉ IP và tên miền C2 trong danh sách IOCs.

- **Cấu hình tường lửa:** Chặn các địa chỉ IP và tên miền C2 đã biết tại biên mạng.

- **Kiểm tra và cập nhật quy tắc IPS/IDS:** Đảm bảo các hệ thống phòng thủ có chữ ký và quy tắc mới nhất để phát hiện mã độc Gayfemboy.