Mối Đe Dọa Mạng Nghiêm Trọng: Mã Độc Biến Máy Tính Thành Proxy

Một chiến dịch tấn công mạng tinh vi đang được các nhà nghiên cứu bảo mật ghi nhận, trong đó phần mềm độc hại được phát tán dưới dạng ứng dụng hợp pháp. Kẻ tấn công lợi dụng các chứng chỉ ký mã (code-signing certificates) chính hãng để né tránh phát hiện, biến các máy tính bị xâm nhập thành các proxy dân cư không mong muốn. Đây là một cảnh báo mới nhất từ Expel Security, nêu bật một mối đe dọa mạng phức tạp và khó nhận diện.

Phân Tích Kỹ Thuật Chiến Dịch Mã Độc: Một Mối Đe Dọa Mạng Nâng Cao

Chiến dịch này khởi đầu với các tệp tin mang chữ ký số của “GLINT SOFTWARE SDN. BHD.”. Đây là một thực thể dường như hợp pháp, nhưng thông tin xác thực của tổ chức này đã bị lạm dụng. Việc lạm dụng này nhằm cung cấp tính hợp lệ cho các payload độc hại, khiến chúng trở nên đáng tin cậy hơn đối với hệ thống bảo mật và người dùng.

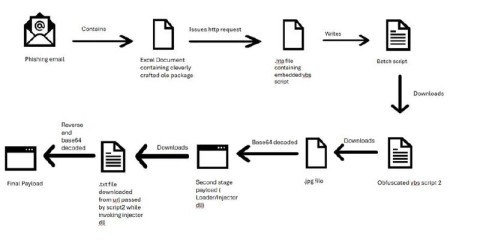

Quy Trình Lây Nhiễm Ban Đầu

Trọng tâm của kế hoạch độc hại này là một dropper viết bằng JavaScript. Dropper này có chức năng chính là tạo điều kiện cài đặt một trojan có tên là “ManualFinder”. Việc sử dụng JavaScript dropper cho phép kẻ tấn công linh hoạt trong việc kiểm soát giai đoạn lây nhiễm đầu tiên, thường là bước đầu tiên để thiết lập sự hiện diện trên hệ thống nạn nhân.

Cơ Chế Duy Trì Sự Hiện Diện

Dropper được triển khai thông qua các cơ chế duy trì trên hệ thống. Các cơ chế này được gắn với OneStart Browser, một ứng dụng đã được biết đến với lịch sử hoạt động đáng ngờ và các vấn đề bảo mật. Khả năng duy trì được thiết lập thông qua một tác vụ đã lên lịch (scheduled task).

Tác vụ này thực thi tệp JavaScript từ thư mục tạm thời của người dùng. Điều này đảm bảo mã độc vẫn hoạt động ngay cả sau khi hệ thống khởi động lại, cho phép kẻ tấn công duy trì quyền truy cập liên tục vào thiết bị đã bị xâm nhập. Sự tinh vi trong việc sử dụng chứng chỉ ký mã hợp lệ là một thách thức lớn đối với các giải pháp bảo mật truyền thống và làm tăng mức độ nghiêm trọng của mối đe dọa mạng này.

Giai Đoạn Kết Nối Điều Khiển (C2) và Tải Payload

Sau khi được kích hoạt, tệp JavaScript thiết lập các kết nối ra ngoài (outbound connections) tới các miền điều khiển và chỉ huy (C2). Các miền này bao gồm mka3e8[.]com và y2iax5[.]com. Từ các máy chủ C2 này, mã độc thu thập và cài đặt tệp thực thi ManualFinder đã được ký số.

Chuỗi lây nhiễm đa giai đoạn này nhấn mạnh sự tập trung của kẻ tấn công vào tính bí mật và độ tin cậy. Việc khai thác các chứng chỉ đáng tin cậy giúp chúng vượt qua các biện pháp kiểm soát bảo mật điểm cuối (endpoint security controls) và sự kiểm tra của người dùng, làm tăng đáng kể khả năng thành công của cuộc tấn công.

Bản Chất và Mục Đích Mã Độc ManualFinder

Phân tích sâu hơn cho thấy bản chất nguy hiểm của các payload liên quan đến chiến dịch này. Một trong các tệp đã ký số ngụy trang thành một trình chỉnh sửa PDF thông thường. Tuy nhiên, nó lại chứa khả năng của một trojan, bí mật cấu hình lại thiết bị bị xâm nhập thành một nút proxy dân cư (residential proxy node).

Chức Năng Trojan và Chuyển Đổi Proxy

Sự chuyển đổi này cho phép các tác nhân đe dọa định tuyến lưu lượng truy cập độc hại qua địa chỉ IP của nạn nhân. Điều này giúp ẩn danh các hoạt động của chúng, đồng thời có khả năng liên lụy người dùng bị nhiễm vào các hoạt động bất hợp pháp. Việc sử dụng proxy dân cư làm cho việc theo dõi nguồn gốc của các cuộc tấn công trở nên cực kỳ khó khăn, gây ra rủi ro nghiêm trọng cho hệ thống bị xâm nhập và làm phức tạp thêm việc đối phó với mối đe dọa mạng này.

Đánh Lừa Phát Hiện

Khi được thực thi trong môi trường sandbox được kiểm soát, ứng dụng ManualFinder tự thể hiện là một tiện ích hợp pháp. Nó được thiết kế để hỗ trợ người dùng tìm kiếm hướng dẫn sử dụng sản phẩm, hoàn chỉnh với các tính năng tìm kiếm chức năng. Tuy nhiên, bối cảnh triển khai của nó lại gây ra báo động.

Nó được cài đặt ngoài ý muốn thông qua OneStart Browser, mặc dù trang web liên quan quảng bá nó như một công cụ miễn phí mà không cung cấp bất kỳ tùy chọn tải xuống trực tiếp nào. Sự khác biệt này cho thấy một chiến lược cố ý phân phối mã độc thông qua các kênh phần mềm đi kèm hoặc bị chiếm đoạt. Chiến lược này tận dụng danh tiếng của OneStart về các hoạt động đáng ngờ.

Theo báo cáo từ Expel Security tại đây, cuộc điều tra của họ nhấn mạnh cách mã độc có hai mục đích như vậy kết hợp tiện ích với mục đích xấu. Điều này làm phức tạp các nỗ lực phát hiện, vì vẻ ngoài vô hại có thể đánh lừa cả người dùng và các máy quét tự động. Tổng thể chiến dịch này phản ánh một bối cảnh bảo mật mạng đang phát triển, nơi kẻ tấn công vũ khí hóa các công cụ năng suất hàng ngày, biến chúng thành các vector cho mạng proxy. Các mạng proxy này hỗ trợ các hoạt động như tấn công từ chối dịch vụ phân tán (DDoS), đánh cắp dữ liệu (data exfiltration) hoặc gián điệp mạng ẩn danh, đặt ra nhiều mối đe dọa mạng mới.

Chỉ Số Compromise (IOCs) và Khuyến Nghị Phòng Ngừa

Ý nghĩa của trojan này rất quan trọng đối với các chuyên gia an ninh mạng. Nó cho thấy sự lạm dụng cơ sở hạ tầng ký mã và những thách thức trong việc giám sát các lây nhiễm dai dẳng, ít hồ sơ, đồng thời nhấn mạnh tính chất nguy hiểm của mối đe dọa mạng đang phát triển. Để đối phó với mối đe dọa này, các tổ chức cần áp dụng các biện pháp phòng ngừa chặt chẽ.

Chỉ Số Compromise (IOCs)

Các chỉ số về sự xâm nhập (Indicators of Compromise – IOCs) liên quan đến chiến dịch này bao gồm các miền C2 được sử dụng để liên lạc với mã độc:

mka3e8[.]comy2iax5[.]com

Việc giám sát và chặn truy cập đến các miền này là bước quan trọng để ngăn chặn sự lan truyền và hoạt động của mã độc ManualFinder trong mạng lưới của bạn.

Khuyến Nghị Phòng Ngừa và Giảm Thiểu Rủi Ro

Các tổ chức được khuyến nghị thực hiện các biện pháp sau để giảm thiểu rủi ro từ chiến dịch này:

- Kiểm tra kỹ lưỡng chữ ký phần mềm: Luôn xác minh tính hợp lệ của các chứng chỉ ký mã. Đặc biệt chú ý đến các chứng chỉ được phát hành bởi các nhà cung cấp ít tên tuổi hoặc có lịch sử đáng ngờ.

- Giám sát các tác vụ đã lên lịch: Theo dõi chặt chẽ các tác vụ đã lên lịch trên hệ thống để phát hiện các đoạn mã JavaScript bất thường hoặc các tệp thực thi đáng ngờ được khởi chạy.

- Chặn các miền C2 đã biết: Triển khai các quy tắc tường lửa và cấu hình DNS để chặn truy cập đến các miền điều khiển và chỉ huy (C2) đã được xác định. Điều này có thể được thực hiện ở cấp độ tường lửa mạng, proxy hoặc hệ thống phát hiện/ngăn chặn xâm nhập (IDS/IPS).

- Triển khai giải pháp bảo vệ điểm cuối (Endpoint Protection): Sử dụng các giải pháp EDR (Endpoint Detection and Response) tiên tiến để phát hiện và phản ứng với các hành vi bất thường, ngay cả khi mã độc sử dụng chứng chỉ hợp lệ.

- Nâng cao nhận thức người dùng: Đào tạo người dùng về các mối đe dọa lừa đảo, phần mềm đi kèm và tầm quan trọng của việc tải phần mềm từ các nguồn chính thống, đáng tin cậy.

Bằng cách biến các thiết bị thành proxy, kẻ tấn công không chỉ mở rộng cơ sở hạ tầng của chúng mà còn phơi bày nạn nhân trước những nguy cơ pháp lý và uy tín. Điều này càng nhấn mạnh sự cần thiết của các chiến lược săn lùng mối đe dọa mạnh mẽ và bảo vệ điểm cuối toàn diện trong môi trường an ninh mạng hiện đại. Việc liên tục cập nhật thông tin về các mối đe dọa mạng mới nhất là tối quan trọng.