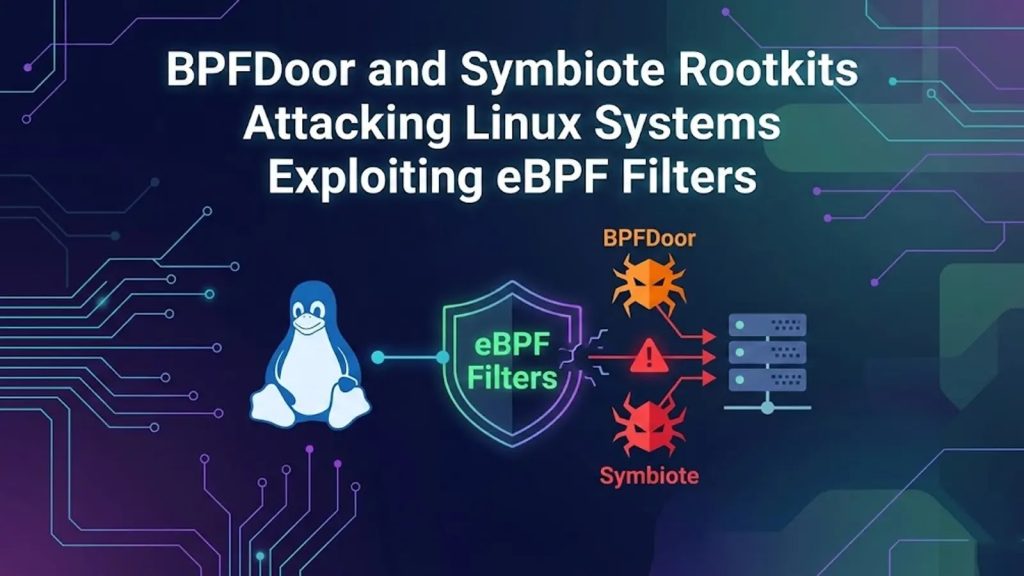

Mã độc eBPF: Nguy hiểm rình rập hệ thống Linux

Linux đang đối mặt với một mối đe dọa mạng nghiêm trọng từ hai loại mã độc eBPF tinh vi là BPFDoor và Symbiote. Các rootkit này khai thác công nghệ eBPF để ẩn mình khỏi các hệ thống phát hiện truyền thống, tạo ra thách thức lớn cho an ninh mạng.

BPFDoor và Symbiote, cả hai đều xuất hiện từ năm 2021, đại diện cho một nhóm mã độc nguy hiểm. Chúng kết hợp khả năng truy cập cấp độ kernel nâng cao với các tính năng né tránh mạnh mẽ.

Sự Trỗi Dậy của Rootkit Linux Dựa trên eBPF

Chỉ riêng năm 2025, các nhà nghiên cứu bảo mật đã phát hiện 151 mẫu mới của BPFDoor và 3 mẫu Symbiote. Điều này cho thấy các mối đe dọa này vẫn đang được tích cực phát triển và triển khai.

Chúng được nhắm mục tiêu vào các cơ sở hạ tầng quan trọng, đòi hỏi sự cảnh giác cao độ trong an ninh mạng.

eBPF: Công Nghệ Lõi Bị Lợi Dụng

Các rootkit này tận dụng eBPF (extended Berkeley Packet Filter), một công nghệ kernel Linux giới thiệu năm 2015. eBPF cho phép người dùng tải các chương trình cô lập trực tiếp vào kernel.

Mục đích là để kiểm tra và sửa đổi các gói tin mạng cũng như các lệnh gọi hệ thống. Trong khi eBPF có các mục đích hợp pháp trong giám sát mạng và bảo mật, các tác giả mã độc đã vũ khí hóa nó.

Họ tạo ra các backdoor gần như không thể phát hiện, có khả năng chặn liên lạc và duy trì quyền truy cập dai dẳng. Điều này xảy ra mà không kích hoạt các cảnh báo bảo mật truyền thống.

Chuyển Dịch Chiến Lược trong Phát Triển Mã Độc eBPF

Sự xuất hiện của các mối đe dọa này phản ánh một sự chuyển dịch chiến lược trong phát triển mã độc. Không giống như ransomware phân phối hàng loạt hay botnet thông thường, mã độc eBPF yêu cầu chuyên môn kỹ thuật cao.

Việc phát triển và triển khai chúng đòi hỏi kiến thức sâu rộng. Tính độc quyền này khiến chúng trở thành lựa chọn ưu tiên cho các tác nhân tấn công tinh vi. Những tác nhân này tìm kiếm quyền truy cập đáng tin cậy, dài hạn vào các hệ thống trọng yếu. Để hiểu thêm về cách các tác nhân này hoạt động, bạn có thể tham khảo phân tích chuyên sâu từ Fortinet: New eBPF Filters for Symbiote and BPFDoor Malware.

Cơ Chế Che Giấu và Khai Thác Nâng Cao của Mã Độc

Các nhà phân tích bảo mật của Fortinet đã xác định rằng cả hai họ mã độc eBPF này tiếp tục phát triển. Chúng sở hữu các cơ chế lọc ngày càng tinh vi. Mục tiêu là để vượt qua các biện pháp phòng thủ bảo mật hiện đại.

Evolution của Symbiote: Port Hopping Tinh Vi

Các biến thể gần đây cho thấy những cải tiến đáng kể về mặt chiến thuật. Phiên bản Symbiote mới nhất từ tháng 7 năm 2025 hiện chấp nhận các gói tin IPv4 và IPv6.

Chúng hoạt động trên các giao thức TCP, UDP, và SCTP trên các cổng không chuẩn. Điều này bao gồm các cổng sau:

- 54778

- 58870

- 59666

- 54879

- 57987

- 64322

- 45677

- 63227

Phạm vi cổng mở rộng này cho phép mã độc thực hiện các giao tiếp command and control (C2) thông qua cơ chế port hopping. Điều này gây khó khăn cho quản trị viên mạng trong việc chặn lưu lượng độc hại mà không tạo ra các cảnh báo giả.

Chiến Thuật Ngụy Trang DNS của BPFDoor

Sự tiến bộ đáng lo ngại nhất nằm ở cách các rootkit này che giấu các giao tiếp C2 của chúng. Các biến thể BPFDoor năm 2025 hiện hỗ trợ lưu lượng IPv6. Đồng thời, chúng lọc lưu lượng DNS trên cổng 53 qua cả giao thức IPv4 và IPv6 một cách khéo léo.

Bằng cách ngụy trang thành các truy vấn DNS hợp pháp, mã độc này hòa lẫn một cách liền mạch vào hoạt động mạng thông thường. Các đội ngũ bảo mật thường coi các hoạt động này là vô hại và thường xuyên.

Triển Khai Kỹ Thuật Ở Cấp Độ Kernel

Việc triển khai kỹ thuật sử dụng bytecode eBPF gắn trực tiếp vào các socket mạng. Chúng hoạt động như một bộ lọc gói tin cấp độ kernel, hoàn toàn vô hình đối với các công cụ không gian người dùng (userspace tools).

Khi được phân tích bằng các công cụ kỹ thuật đảo ngược chuyên biệt như Radare2, bytecode tiết lộ các quy trình kiểm tra được xây dựng cẩn thận. Chúng xác định các gói lệnh thông qua các số cổng và tổ hợp giao thức cụ thể.

Sau đó, chúng âm thầm chuyển tiếp các gói này đến các máy chủ lệnh trong khi loại bỏ tất cả các lưu lượng khác. Đây là một kỹ thuật che giấu phức tạp, làm cho mối đe dọa mạng này trở nên đặc biệt nguy hiểm.

Thách Thức và Chiến Lược Phát Hiện Mã Độc eBPF

Việc phát hiện các loại mã độc eBPF này vẫn còn đặc biệt thách thức. Các bộ lọc eBPF hoạt động ở cấp độ kernel, nằm ngoài tầm nhìn của các công cụ giám sát bảo mật tiêu chuẩn.

Khó Khăn Trong Phát Hiện Xâm Nhập

Bản chất cấp độ kernel của eBPF cho phép mã độc hoạt động một cách tàng hình. Các giải pháp phát hiện xâm nhập truyền thống (IDS) và các công cụ giám sát khác thường gặp khó khăn.

Chúng không thể quan sát hoặc phân tích hiệu quả hoạt động độc hại diễn ra ở tầng sâu này. Điều này làm tăng rủi ro bảo mật và yêu cầu các phương pháp phát hiện chuyên biệt.

Các Biện Pháp Bảo Vệ và Phát Hiện Hiện Đại

Các cơ chế bảo vệ của Fortinet hiện phát hiện các mối đe dọa này thông qua các công cụ chống virus dựa trên chữ ký (signature-based antivirus engines). Ngoài ra, các chữ ký IPS (Intrusion Prevention System) chuyên biệt cũng được sử dụng.

Các chữ ký này được thiết kế để giám sát các giao tiếp reverse shell và hoạt động của botnet. Việc liên tục cập nhật các cơ chế phát hiện là yếu tố then chốt để chống lại sự phát triển của mã độc eBPF và bảo vệ an ninh mạng.