Cảnh báo khẩn: Lỗ hổng CVE nghiêm trọng đe dọa hạ tầng năng lượng

Một cảnh báo nghiêm trọng đã được phát đi liên quan đến một lỗ hổng CVE xác thực nghiêm trọng, ảnh hưởng đến các cổng đo lường thông minh Iskra iHUB và iHUB Lite, được sử dụng rộng rãi trong hạ tầng năng lượng toàn cầu. Lỗ hổng này, được theo dõi với mã CVE-2025-13510, mang điểm số nghiêm trọng CVSS v4 là 9.3. Điều này cho thấy kẻ tấn công chỉ cần mức độ phức tạp kỹ thuật tối thiểu để khai thác thành công.

Vấn đề cốt lõi nằm ở việc thiếu cơ chế xác thực trên giao diện quản lý web của các thiết bị bị ảnh hưởng. Sự thiếu sót nghiêm trọng này cho phép kẻ tấn công từ xa không cần xác thực truy cập vào bảng điều khiển của thiết bị mà không yêu cầu bất kỳ thông tin đăng nhập nào. Điều này có thể dẫn đến khả năng cấu hình lại cài đặt, cập nhật firmware và thao túng các hệ thống được kết nối trong mạng lưới năng lượng.

Phân tích Chi tiết Lỗ hổng CVE-2025-13510

Lỗ hổng CVE-2025-13510 là một vấn đề nghiêm trọng do thiếu cơ chế xác thực. Điều này cho phép bất kỳ ai có quyền truy cập mạng vào giao diện quản lý web của thiết bị Iskra iHUB hoặc iHUB Lite đều có thể chiếm quyền kiểm soát hoàn toàn.

Điểm CVSS v4 9.3 nhấn mạnh mức độ nghiêm trọng cực cao của lỗ hổng này. Mức độ phức tạp kỹ thuật thấp (minimal technical complexity) nghĩa là việc khai thác không đòi hỏi các kỹ năng chuyên biệt hay công cụ phức tạp. Kẻ tấn công có thể sử dụng các công cụ quét mạng cơ bản hoặc trình duyệt web để truy cập trái phép.

Khi kẻ tấn công có thể truy cập bảng điều khiển quản lý mà không cần xác thực, họ có thể thực hiện một loạt các hành động độc hại với tác động sâu rộng:

- Cấu hình lại cài đặt: Thay đổi các thông số hoạt động của thiết bị, có thể làm sai lệch dữ liệu đo lường, gây gián đoạn hoạt động hoặc tạo ra các điều kiện nguy hiểm cho mạng lưới năng lượng.

- Cập nhật firmware độc hại: Cài đặt phần mềm độc hại (malicious firmware) lên thiết bị. Điều này có thể tạo ra một cửa hậu (backdoor) vĩnh viễn, cho phép kẻ tấn công duy trì quyền truy cập lâu dài, thu thập dữ liệu nhạy cảm hoặc thậm chí vô hiệu hóa thiết bị.

- Thao túng các hệ thống kết nối: Do iHUB và iHUB Lite là các cổng đo lường thông minh trong hạ tầng năng lượng, việc kiểm soát chúng có thể cho phép kẻ tấn công thao túng các thiết bị đầu cuối, cảm biến, hoặc các hệ thống SCADA/ICS liên quan. Điều này có thể dẫn đến sự cố lưới điện, mất điện trên diện rộng hoặc hỏng hóc thiết bị vật lý.

Tác động và Rủi ro đối với Cơ sở hạ tầng Năng lượng

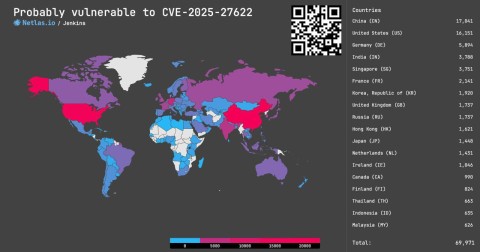

Các thiết bị Iskra iHUB và iHUB Lite bị ảnh hưởng được triển khai trong ngành năng lượng toàn cầu. Điều này đặt ra mối lo ngại đáng kể cho các nhà điều hành cơ sở hạ tầng trọng yếu.

Việc kiểm soát các cổng đo lường thông minh này có thể gây ra những hậu quả nghiêm trọng. Kẻ tấn công có thể làm gián đoạn nguồn cung cấp năng lượng, thao túng thị trường năng lượng, hoặc gây ra thiệt hại vật chất đáng kể cho thiết bị.

Đáng chú ý, Iskra đã không phản hồi các yêu cầu điều phối của CISA (Cơ quan An ninh Cơ sở hạ tầng và An ninh mạng Hoa Kỳ). Điều này khiến các tổ chức không có bản vá do nhà cung cấp cung cấp hoặc hướng dẫn chính thức. Việc thiếu bản vá tăng cường rủi ro bảo mật và đòi hỏi các tổ chức phải tự mình áp dụng các chiến lược giảm thiểu phòng thủ.

Chiến lược Giảm thiểu và Bảo vệ Hệ thống

Với sự vắng mặt của các bản vá từ nhà cung cấp, việc áp dụng các biện pháp phòng thủ chủ động trở nên vô cùng quan trọng để bảo vệ các hệ thống sử dụng thiết bị Iskra iHUB và iHUB Lite. Các tổ chức cần ưu tiên triển khai một chiến lược an ninh mạng toàn diện.

Phân đoạn Mạng (Network Segmentation)

CISA khuyến nghị mạnh mẽ việc triển khai phân đoạn mạng để cô lập cơ sở hạ tầng hệ thống điều khiển khỏi các mạng hướng ra internet. Việc này bao gồm:

- Tạo các vùng mạng riêng biệt cho các hệ thống OT (Operational Technology) và IT (Information Technology).

- Sử dụng tường lửa và VLAN để hạn chế lưu lượng truy cập giữa các phân đoạn.

- Đảm bảo rằng các thiết bị điều khiển quan trọng không thể truy cập trực tiếp từ internet.

Triển khai Tường lửa và Kiểm soát Truy cập Hạn chế

Các tổ chức nên triển khai các thiết bị bị ảnh hưởng đằng sau tường lửa với quyền truy cập bị hạn chế nghiêm ngặt. Điều này bao gồm:

- Chỉ cho phép các địa chỉ IP được ủy quyền truy cập vào giao diện quản lý web.

- Đóng tất cả các cổng không cần thiết trên tường lửa.

- Cấu hình các quy tắc tường lửa để chặn lưu lượng truy cập đáng ngờ hoặc không mong muốn.

Sử dụng Mạng riêng ảo (VPN) cho Quản trị Từ xa

Đối với bất kỳ hoạt động quản trị từ xa cần thiết nào, cần xem xét triển khai Mạng riêng ảo (VPN). VPN mã hóa lưu lượng truy cập và yêu cầu xác thực mạnh mẽ, tăng cường bảo mật thông tin khi truy cập vào các hệ thống quan trọng từ xa.

Giám sát Mạng và Phát hiện Xâm nhập

Các chiến lược phòng thủ theo chiều sâu (defense-in-depth) cần bao gồm giám sát mạng chặt chẽ. Điều này nhằm mục đích phát hiện các nỗ lực truy cập quản trị đáng ngờ và các thay đổi cấu hình bất thường trên các thiết bị bị ảnh hưởng.

- Triển khai các hệ thống phát hiện xâm nhập (IDS) và hệ thống phòng ngừa xâm nhập (IPS).

- Thu thập và phân tích nhật ký (logs) từ thiết bị và tường lửa để tìm kiếm dấu hiệu của hoạt động độc hại.

- Thiết lập cảnh báo tự động cho các sự kiện truy cập bất thường hoặc thay đổi cấu hình.

Đánh giá Rủi ro Toàn diện

Cơ quan nhấn mạnh rằng các tổ chức nên tiến hành đánh giá rủi ro kỹ lưỡng trước khi thực hiện các biện pháp phòng thủ. Điều này giúp xác định các điểm yếu cụ thể, ưu tiên các biện pháp giảm thiểu và đảm bảo rằng các giải pháp được triển khai phù hợp với môi trường hoạt động của tổ chức.

Mọi hoạt động độc hại bị nghi ngờ cần được báo cáo cho CISA để phối hợp với các sự cố khác. Hướng dẫn bổ sung có sẵn thông qua các tài nguyên Hệ thống Điều khiển Công nghiệp (ICS) của CISA tại cisa.gov/ics. Các tài liệu này bao gồm các tài liệu thực hành tốt nhất về an ninh mạng toàn diện để bảo vệ tài sản cơ sở hạ tầng trọng yếu.