Nguy hiểm tấn công Water Saci: Mã độc AI khai thác WhatsApp Web

Trong một diễn biến mới nhất của các chiến dịch an ninh mạng nhắm mục tiêu vào người dùng, một chiến dịch tinh vi được đặt tên là “Water Saci” đã cho thấy sự leo thang đáng kể trong chiến thuật tấn công mạng. Chiến dịch này khai thác nền tảng WhatsApp Web, vốn được hàng triệu người tin dùng, để phát tán mã độc ngân hàng và đánh cắp dữ liệu tài chính nhạy cảm.

Bằng cách chiếm quyền điều khiển tài khoản người dùng, những kẻ tấn công gửi các tin nhắn thuyết phục đến những người trong danh bạ tin cậy, tạo ra một vòng lây nhiễm tự lan truyền nhanh chóng. Kỹ thuật social engineering này cho phép bỏ qua các lớp phòng thủ bảo mật truyền thống, gây ảnh hưởng đến vô số cá nhân không hề hay biết.

Chuỗi Lây Nhiễm Phức tạp và Khai thác WhatsApp Web

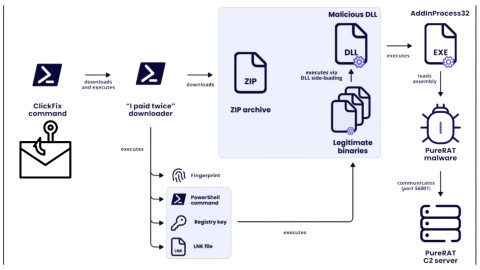

Chuỗi lây nhiễm của Water Saci thường bắt đầu khi nạn nhân nhận được các tin nhắn chứa tệp đính kèm độc hại. Các tệp này thường ở dạng tệp ZIP nén, các tài liệu PDF giả mạo dưới hình thức cập nhật Adobe, hoặc các tệp HTA trực tiếp theo mẫu đặt tên cụ thể như A-{random}.hta.

Khi người dùng mở các tệp này, một chuỗi tấn công đa giai đoạn phức tạp sẽ được kích hoạt. Chuỗi này bao gồm việc thực thi các script Visual Basic và các trình cài đặt MSI.

Quá trình này không chỉ lén lút tải về một mã độc ngân hàng (banking trojan) mà còn đồng thời triển khai các script tự động hóa. Các script này được thiết kế để chiếm đoạt phiên WhatsApp của nạn nhân, sử dụng nó để tiếp tục lan truyền, đảm bảo phạm vi tiếp cận tối đa.

Cơ chế Khai thác WhatsApp Web chi tiết

Thành phần cốt lõi trong cơ chế khai thác WhatsApp Web là script whatsz.py. Script này, cùng với các thành phần hỗ trợ như chromedriver.exe, đóng vai trò quan trọng trong việc tự động hóa quá trình lây nhiễm.

whatsz.py sử dụng thư viện Selenium, một công cụ tự động hóa trình duyệt mạnh mẽ, để thực hiện các hành động độc hại. Cụ thể, nó tiêm thư viện WA-JS vào phiên WhatsApp Web của nạn nhân.

Sau khi được tiêm, WA-JS cho phép mã độc truy cập và trích xuất danh sách liên hệ từ tài khoản WhatsApp bị chiếm đoạt. Kế tiếp, nó tự động gửi các tệp độc hại hàng loạt đến các liên hệ này, tạo ra một vòng lây nhiễm tự động và nhanh chóng.

Sự Chuyển đổi Kỹ thuật Với Trí tuệ Nhân tạo

Các nhà phân tích bảo mật từ Trend Micro đã xác định rằng chiến dịch Water Saci đánh dấu một sự thay đổi đáng kể trong quá trình phát triển mã độc.

Điểm nổi bật là việc sử dụng trí tuệ nhân tạo (AI), đặc biệt là các Mô hình Ngôn ngữ Lớn (LLM), để tăng tốc khả năng của chúng. Phân tích chi tiết của Trend Micro đã chỉ ra vai trò của AI trong việc tối ưu hóa chiến dịch này.

Những kẻ tấn công dường như đã sử dụng LLM để dịch và tối ưu hóa mã nguồn lan truyền của chúng. Một sự chuyển đổi chiến lược đã diễn ra, từ cơ sở hạ tầng dựa trên PowerShell sang một nền tảng dựa trên Python mạnh mẽ hơn.

Sự thay đổi chiến lược này mang lại những lợi thế đáng kể. Nó tăng cường khả năng của mã độc trong việc lây lan qua nhiều trình duyệt web khác nhau, bao gồm Chrome, Edge và Firefox. Điều này khiến cho việc phát hiện trở nên ngày càng khó khăn đối với các giao thức bảo mật tiêu chuẩn, khiến người dùng dễ bị tổn thương hơn trước mối đe dọa mạng.

Bằng chứng về Mã hóa có sự hỗ trợ của AI

Script whatsz.py không chỉ là một sự thay thế đơn thuần cho các biến thể PowerShell trước đó. Phân tích mã nguồn của nó đã tiết lộ những bằng chứng thuyết phục về việc mã hóa có sự hỗ trợ của AI.

Ví dụ, các header script hiển thị rõ ràng dòng “Versao Python Convertido de PowerShell” (Phiên bản Python được chuyển đổi từ PowerShell). Ngoài ra, các bình luận trong mã như “version optimized with errors handling” (phiên bản được tối ưu hóa với xử lý lỗi) củng cố thêm giả thuyết này.

Mã Python này thể hiện một cấu trúc hướng đối tượng tinh vi, với khả năng xử lý lỗi nâng cao. Những tính năng như vậy thường không có trong các bản chuyển đổi thủ công nhanh chóng.

Ví dụ, lớp tự động hóa chính định nghĩa định dạng rõ ràng cho các trạng thái khác nhau, đảm bảo việc thực thi đáng tin cậy. Đáng chú ý, đầu ra console còn bao gồm các biểu tượng cảm xúc đầy màu sắc, một đặc điểm hiếm thấy trong mã độc tiêu chuẩn nhưng lại khá phổ biến trong các cơ sở mã được tạo bởi AI.

Sự tự động hóa tiên tiến này cho phép mã độc hoạt động một cách tự chủ, tạm dừng và tiếp tục các tác vụ để hòa lẫn vào lưu lượng mạng thông thường. Đồng thời, nó liên tục báo cáo tiến độ về máy chủ chỉ huy và kiểm soát (C2), đảm bảo quyền truy cập liên tục và lâu dài vào hệ thống bị xâm nhập.

Các chỉ số Thỏa hiệp (Indicators of Compromise – IOCs)

Để hỗ trợ các nhà phân tích và quản trị viên an ninh mạng trong việc phát hiện và ứng phó với chiến dịch tấn công mạng này, dưới đây là một số IOC chính được xác định từ các giai đoạn đầu của chuỗi lây nhiễm:

- Tên tệp độc hại: Các tệp HTA thường theo mẫu

A-{random}.hta(ví dụ:A-12345.hta). - Loại tệp đính kèm:

- Tệp nén ZIP chứa các script độc hại.

- Tài liệu PDF giả mạo các bản cập nhật phần mềm (ví dụ: Adobe Flash Player, Adobe Reader).

- Tệp HTA (HTML Application) thực thi script trực tiếp.

- Hành vi script: Thực thi Visual Basic scripts và các lệnh cài đặt MSI một cách âm thầm để tải mã độc và chiếm quyền WhatsApp.

- Thành phần liên quan: Sự hiện diện của

chromedriver.exekhông rõ nguồn gốc hoặc hoạt động Selenium bất thường liên quan đến WhatsApp Web trên hệ thống. - Mã nguồn: Các đoạn mã Python có header

“Versao Python Convertido de PowerShell”hoặc bình luận“version optimized with errors handling”, đặc biệt trong scriptwhatsz.py. - Kết nối mạng: Kết nối đến các máy chủ Command-and-Control (C2) không xác định hoặc bất thường.

Việc theo dõi chặt chẽ các IOC này là rất quan trọng để có thể phát hiện sớm các nỗ lực xâm nhập và bảo vệ hệ thống khỏi tấn công mạng.