Nguy hiểm Tấn công Phishing: Typosquatting ‘rnicrosoft.com’ tinh vi

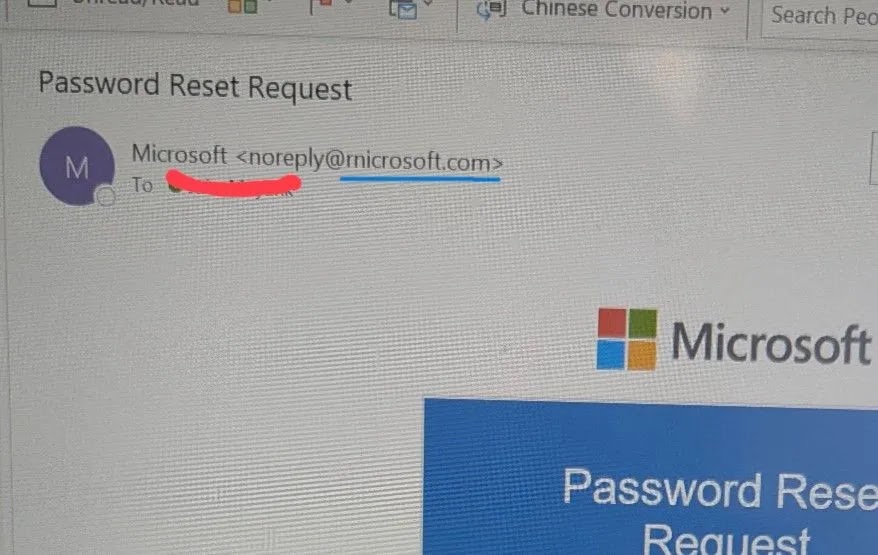

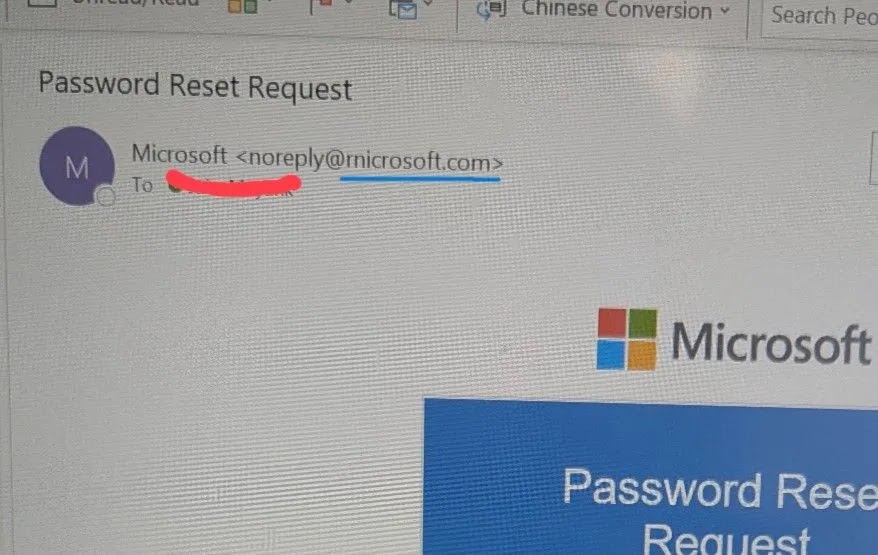

Hiện đang có một chiến dịch tấn công phishing tinh vi lợi dụng một thủ thuật đánh máy tinh tế để vượt qua sự cảnh giác của người dùng, lừa đảo nạn nhân cung cấp thông tin đăng nhập nhạy cảm. Kẻ tấn công sử dụng tên miền “rnicrosoft.com” để giả mạo gã khổng lồ công nghệ.

Phân Tích Chiến Dịch Tấn Công Phishing Tinh Vi

Kỹ Thuật Typosquatting “rnicrosoft.com”

Bằng cách thay thế ký tự ‘m’ bằng tổ hợp của ‘r’ và ‘n’, kẻ lừa đảo tạo ra một bản sao trực quan gần như không thể phân biệt được với tên miền hợp pháp khi nhìn thoáng qua.

Kỹ thuật này, được gọi là typosquatting, phụ thuộc nhiều vào cách kết xuất font chữ trong các ứng dụng email và trình duyệt web hiện đại. Khi đặt gần nhau, khoảng cách giữa ‘r’ và ‘n’ thường mô phỏng cấu trúc của ký tự ‘m’, đánh lừa bộ não tự động sửa lỗi.

Harley Sugarman, CEO của Anagram, gần đây đã nhấn mạnh vector tấn công cụ thể này. Các email thường sao chép logo chính thức, bố cục và giọng điệu của thư từ Microsoft hợp pháp.

Hiệu Quả Tấn Công và Các Mục Tiêu Phishing

Hiệu quả của vector tấn công này nằm ở sự tinh tế của nó. Trên màn hình máy tính để bàn độ phân giải cao, sự khác biệt có thể hiển thị rõ với người quan sát kỹ lưỡng, nhưng xu hướng dự đoán văn bản của bộ não thường che giấu sự bất thường.

Mối đe dọa trở nên nghiêm trọng hơn trên thiết bị di động, nơi không gian màn hình hạn chế và thanh địa chỉ thường cắt ngắn URL đầy đủ. Kẻ tấn công khai thác điều này bằng cách đăng ký các tên miền giả mạo để tạo điều kiện cho các chiến dịch đánh cắp thông tin đăng nhập, lừa đảo hóa đơn nhà cung cấp và giả mạo nhân sự nội bộ.

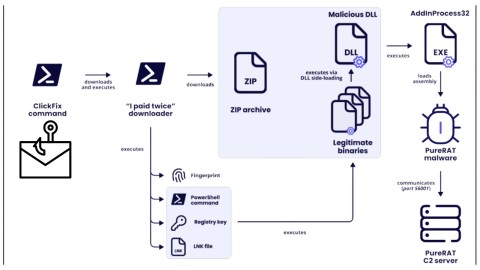

Khi người dùng tin rằng email đến từ một thực thể đáng tin cậy, họ có nhiều khả năng nhấp vào các liên kết độc hại hoặc tải xuống các tệp đính kèm chứa mã độc.

Các Biến Thể Typosquatting Phổ Biến Khác

Việc hoán đổi “rn” chỉ là một trong nhiều biến thể mà kẻ tấn công sử dụng. Các chiến thuật phổ biến khác bao gồm:

- Hoán đổi ký tự ‘o’ bằng số không (‘0’).

- Thêm dấu gạch nối vào tên thương hiệu hợp pháp để tạo cảm giác xác thực.

Những biến thể này đều nhằm mục đích tạo ra sự nhầm lẫn và lừa dối người dùng, dẫn đến các cuộc tấn công mạng thành công.

Chiến Lược Phòng Chống Tấn Công Phishing và Typosquatting

Nâng Cao Nhận Thức Người Dùng

Phòng thủ chống lại các cuộc tấn công homoglyph và typosquatting đòi hỏi sự thay đổi trong hành vi người dùng, hơn là chỉ dựa vào các bộ lọc tự động. Các chuyên gia bảo mật khuyên rằng người dùng phải thực hiện các bước sau:

- Mở rộng địa chỉ người gửi đầy đủ: Luôn kiểm tra địa chỉ email người gửi đầy đủ trước khi tương tác với bất kỳ email không mong muốn nào.

- Rà soát liên kết: Di chuột qua các siêu liên kết để hiển thị URL đích thực hoặc nhấn giữ liên kết trên thiết bị di động. Điều này có thể vạch trần sự lừa dối trước khi kết nối được thực hiện. Nguồn tham khảo về kỹ thuật typosquatting có thể cung cấp thêm chi tiết về cơ chế này.

- Phân tích tiêu đề email: Đặc biệt kiểm tra trường “Reply-To” có thể tiết lộ nếu kẻ lừa đảo đang chuyển phản hồi đến một hộp thư đến bên ngoài, không được kiểm soát.

- Xử lý yêu cầu đặt lại mật khẩu không mong muốn: Trong các tình huống liên quan đến yêu cầu đặt lại mật khẩu không mong muốn, cách an toàn nhất là bỏ qua liên kết trong email hoàn toàn và điều hướng trực tiếp đến dịch vụ chính thức qua một tab trình duyệt mới.

Khuyến Nghị Cho Tổ Chức

Các tổ chức được khuyến khích diễn tập các kịch bản nhận dạng này để ngăn chặn đội ngũ nhân viên phản xạ nhấp vào các thông báo có vẻ quen thuộc. Việc đào tạo và nâng cao nhận thức là chìa khóa để giảm thiểu rủi ro từ các chiến dịch tấn công phishing.