Botnet Tsundere: Mối Đe Dọa Mạng Nguy Hiểm Mới

Botnet Tsundere đánh dấu một sự thay đổi đáng kể trong chiến thuật của các mạng botnet. Mã độc này khai thác sức mạnh của các gói Node.js hợp pháp và công nghệ blockchain để phát tán phần mềm độc hại trên nhiều hệ điều hành. Đây là một mối đe dọa mạng với khả năng né tránh các biện pháp phòng thủ truyền thống.

Được các nhà nghiên cứu Kaspersky GReAT xác định lần đầu tiên vào khoảng giữa năm 2025, Tsundere thể hiện sự tinh vi ngày càng tăng của các cuộc tấn công chuỗi cung ứng. Hoạt động này lần đầu tiên được quan sát vào tháng 10 năm 2024.

Sự Nổi Lên của Botnet Tsundere: Một Mối Đe Dọa Mạng Tinh Vi

Nguồn Gốc và Phát Triển Ban Đầu

Tsundere bắt nguồn từ việc các tác nhân đe dọa tạo ra 287 gói npm độc hại thông qua kỹ thuật typosquatting. Chúng mô phỏng tên của các thư viện phổ biến như Puppeteer và Bignum.js để lừa các nhà phát triển cài đặt.

Phương thức lây nhiễm đã phát triển đáng kể kể từ đó. Botnet này lây lan qua nhiều con đường khác nhau, bao gồm các công cụ Giám sát và Quản lý Từ xa (RMM) và trình cài đặt trò chơi ngụy trang.

Những trình cài đặt giả mạo này khai thác các cộng đồng chia sẻ nội dung vi phạm bản quyền. Các mẫu được phát hiện trong thực tế mang tên “valorant,” “cs2,” và “r6x,” nhắm mục tiêu cụ thể vào những người đam mê trò chơi bắn súng góc nhìn thứ nhất.

Cách tiếp cận này cực kỳ hiệu quả trong việc né tránh nhận thức an ninh truyền thống. Người dùng thường mong đợi các ứng dụng này, khiến việc phát hiện trở nên khó khăn.

Mục Tiêu và Phạm Vi Ảnh Hưởng

Botnet Tsundere đặc biệt gây nguy hiểm cho người dùng Windows. Mặc dù vậy, chiến dịch ban đầu đã phơi bày các hệ thống trên cả nền tảng Windows, Linux và macOS. Điều này xảy ra khi nó hoạt động thông qua việc triển khai gói npm độc hại.

Khả năng đa nền tảng này nhấn mạnh tầm ảnh hưởng rộng lớn của mối đe dọa mạng này. Các tổ chức và cá nhân trên nhiều môi trường hệ điều hành đều có nguy cơ bị ảnh hưởng.

Cơ Sở Hạ Tầng Chỉ Huy và Điều Khiển Dựa Trên Blockchain

Thiết Kế C2 Tinh Vi

Cơ sở hạ tầng đằng sau Tsundere cho thấy sự hiểu biết sâu sắc về các phương pháp tấn công hiện đại. Thay vì dựa vào cơ sở hạ tầng chỉ huy và điều khiển (C2) tập trung truyền thống, botnet này sử dụng các hợp đồng thông minh trên blockchain Ethereum.

Blockchain được dùng để lưu trữ và truy xuất địa chỉ C2. Cách tiếp cận này giúp tăng khả năng phục hồi của botnet, làm cho các máy chủ C2 khó bị gỡ xuống bằng các phương tiện thông thường.

Tác Nhân Đe Dọa và Thị Trường Đen

Tác nhân đe dọa, được xác định là koneko—một đối tượng nói tiếng Nga—điều hành một thị trường chuyên nghiệp. Tại đây, các tội phạm mạng khác có thể mua dịch vụ botnet hoặc triển khai chức năng riêng của họ.

Các nhà phân tích bảo mật của Securelist đã xác định được mã độc này sau khi phát hiện các kết nối giữa chiến dịch hiện tại và các cuộc tấn công chuỗi cung ứng trước đó. Nghiên cứu của Securelist cho thấy tác nhân đe dọa đã tái xuất với khả năng nâng cao.

Điều này cho thấy Tsundere là sự phát triển của các nỗ lực mã độc trước đó. Nó thể hiện một sự leo thang về mức độ nghiêm trọng của tấn công mạng.

Cơ Chế Phân Phối Mã Độc

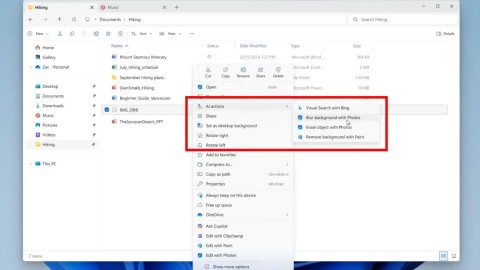

Bảng điều khiển của botnet hỗ trợ cả cơ chế phân phối trình cài đặt MSI và script PowerShell. Điều này mang lại sự linh hoạt cho kẻ tấn công trong các chiến lược triển khai.

Khả năng thích ứng này cho phép mã độc xâm nhập vào các môi trường mạng và hệ thống phòng thủ khác nhau. Nó làm tăng nguy cơ bị hệ thống bị xâm nhập.

Phân Tích Kỹ Thuật Cơ Chế Lây Nhiễm

Tiến Trình Khởi Tạo và Tải Mã Độc

Cơ chế lây nhiễm bắt đầu khi một trình cài đặt MSI hoặc script PowerShell thực thi trên hệ thống nạn nhân. Nó thả các tệp runtime Node.js hợp pháp vào thư mục AppData cùng với mã JavaScript độc hại.

Việc thiết lập sử dụng một lệnh PowerShell ẩn để tạo một tiến trình Node.js. Tiến trình này thực thi mã loader đã bị làm rối (obfuscated).

Script loader này giải mã bot chính bằng cách sử dụng mã hóa AES-256-CBC. Sau đó, nó thiết lập môi trường botnet. Đây là bước quan trọng để mã độc có thể hoạt động hiệu quả.

Các Gói NPM Quan Trọng và Cơ Chế Duy Trì Hiện Diện

Bot tự động cài đặt ba gói npm quan trọng để hoạt động: ws cho giao tiếp WebSocket, ethers để tương tác với blockchain Ethereum, và pm2 để duy trì tiến trình.

Gói pm2 đóng vai trò quan trọng trong việc duy trì sự hiện diện trên các máy tính bị xâm nhập. Nó tạo các mục đăng ký để đảm bảo bot tự động khởi động lại mỗi khi người dùng đăng nhập.

Điều này giúp bot đạt được sự tồn tại lâu dài và bền bỉ trên hệ thống, một đặc điểm của nhiều mối đe dọa mạng tiên tiến.

Giao Tiếp và Thực Thi Lệnh

Sau khi duy trì hiện diện, bot truy vấn các nút blockchain Ethereum thông qua các nhà cung cấp RPC công khai. Nó truy xuất địa chỉ máy chủ C2 hiện tại từ một biến trong hợp đồng thông minh.

Cách tiếp cận thông minh này có nghĩa là các nhà phòng thủ không thể đơn giản chặn một địa chỉ IP đã biết. Kẻ tấn công luân chuyển cơ sở hạ tầng C2 tùy ý thông qua các giao dịch blockchain, làm cho việc chặn dựa trên IP truyền thống trở nên không hiệu quả. Điều này là một thách thức lớn trong bảo mật mạng.

Khi được kết nối, bot thiết lập giao tiếp được mã hóa và chờ lệnh từ các nhà điều hành. Các lệnh này đến dưới dạng mã JavaScript động để thực thi. Điều này cho phép kẻ tấn công kiểm soát linh hoạt các hệ thống bị xâm nhập.

Các Chỉ Số Thỏa Hiệp (IOCs)

Để hỗ trợ phát hiện và phòng ngừa mối đe dọa mạngTsundere, các chỉ số thỏa hiệp ban đầu bao gồm:

- Các gói npm độc hại: 287 gói sử dụng typosquatting, giả mạo các thư viện hợp pháp như Puppeteer và Bignum.js.

- Tên tệp cài đặt trò chơi độc hại: Các tệp có tên như “valorant,” “cs2,” và “r6x” được sử dụng để phân phối mã độc.

Việc theo dõi các hoạt động liên quan đến các chỉ số này là rất quan trọng để bảo vệ các hệ thống khỏi Tsundere.