Mã độc Sturnus: Mối đe dọa nghiêm trọng chiếm quyền điều khiển

Một biến thể mã độc Sturnus mới đã xuất hiện, đặt ra mối đe dọa mạng đáng kể cho người dùng thiết bị di động tại châu Âu. Các nhà nghiên cứu bảo mật đã phát hiện ra trojan Android tinh vi này có khả năng chụp các tin nhắn đã mã hóa từ các ứng dụng nhắn tin phổ biến như WhatsApp, Telegram và Signal. Việc thu thập thông tin được thực hiện bằng cách truy cập trực tiếp nội dung từ màn hình thiết bị sau khi giải mã.

Khả năng giám sát các cuộc hội thoại liên lạc này đánh dấu một bước tiến nghiêm trọng trong các mối đe dọa ngân hàng di động. Nó kết hợp tính năng đánh cắp thông tin xác thực với khả năng truy cập từ xa mở rộng.

Cơ chế hoạt động của mã độc Sturnus

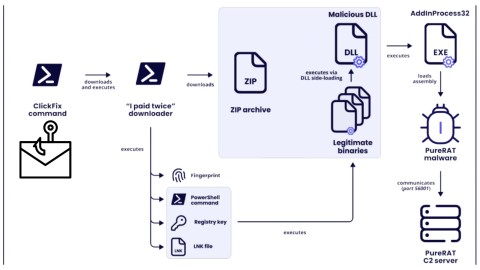

Mã độc Sturnus hoạt động bằng cách thu thập thông tin đăng nhập ngân hàng thông qua các màn hình đăng nhập giả mạo thuyết phục. Những màn hình này tái tạo hoàn hảo các ứng dụng ngân hàng hợp pháp.

Điểm đặc biệt nguy hiểm của Sturnus là khả năng cung cấp cho kẻ tấn công quyền kiểm soát hoàn toàn thiết bị. Điều này cho phép chúng quan sát tất cả hoạt động của người dùng mà không cần tương tác vật lý.

Khả năng chiếm quyền điều khiển toàn diện

Kẻ tấn công có thể chèn tin nhắn văn bản, chặn liên lạc và thậm chí làm đen màn hình thiết bị. Tất cả hành động này được thực hiện trong khi tiến hành các giao dịch gian lận ở chế độ nền. Nạn nhân hoàn toàn không hay biết về việc bị đánh cắp trên thiết bị đã bị xâm nhập.

Các nhà phân tích bảo mật tại Threat Fabric đã xác định Sturnus là một trojan được vận hành riêng tư. Hiện tại nó đang trong giai đoạn thử nghiệm ban đầu, với các chiến dịch tấn công mục tiêu đã được cấu hình. Những chiến dịch này nhắm vào các tổ chức tài chính ở Nam và Trung Âu. Chi tiết nghiên cứu có thể tham khảo tại ThreatFabric Blog.

Phạm vi và mục tiêu của mã độc Sturnus

Mặc dù việc triển khai mã độc Sturnus còn hạn chế, các nhà nghiên cứu nhấn mạnh rằng nó đã hoàn toàn đầy đủ chức năng. Mã độc này tiên tiến hơn một số họ mã độc đã được thiết lập. Đặc biệt là về giao thức truyền thông và khả năng hỗ trợ thiết bị.

Sự kết hợp giữa các tính năng tinh vi và mục tiêu địa lý cụ thể cho thấy kẻ tấn công đang tinh chỉnh công cụ của chúng. Điều này được thực hiện trước khi khởi động các hoạt động rộng lớn hơn.

Chiến lược tấn công theo khu vực

Bối cảnh mối đe dọa mạng hiện tại cho thấy Sturnus.A hoạt động với mục tiêu theo khu vực cụ thể. Nó sử dụng các mẫu overlay được tùy chỉnh, thiết kế cho nạn nhân ở Nam và Trung Âu.

Các nhà điều hành mã độc này tập trung rõ ràng vào việc xâm phạm các nền tảng nhắn tin bảo mật. Chúng đang thử nghiệm khả năng của trojan trong việc thu thập thông tin liên lạc nhạy cảm trong các môi trường khác nhau.

Số lượng mẫu được phát hiện tương đối ít, cùng với các chiến dịch gián đoạn ngắn. Điều này thay vì hoạt động quy mô lớn và bền vững, cho thấy hoạt động này vẫn đang trong giai đoạn đánh giá và điều chỉnh.

Giao thức truyền thông tinh vi của mã độc Sturnus

Cấu trúc truyền thông phức tạp của mã độc Sturnus đã truyền cảm hứng cho tên gọi của nó. Nó gợi liên tưởng đến loài chim sáo đá (Sturnus vulgaris) với tiếng hót nhanh, bất thường, chuyển đổi giữa tiếng huýt sáo, tiếng kêu và tiếng bắt chước.

Sturnus mô phỏng mẫu hình hỗn loạn này thông qua sự pha trộn nhiều lớp của các giao tiếp dạng văn bản thuần túy, RSA và AES. Chúng chuyển đổi không thể đoán trước giữa các tin nhắn đơn giản và phức tạp.

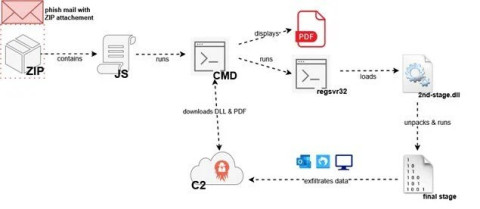

Thiết lập kết nối Command-and-Control

Mã độc thiết lập kết nối với máy chủ Command-and-Control (C2) của nó sử dụng cả kênh WebSocket (WSS) và HTTP. Dữ liệu được truyền tải kết hợp giữa mã hóa và văn bản thuần túy, chủ yếu qua kết nối WebSocket.

Quá trình bắt tay kỹ thuật bắt đầu bằng một yêu cầu HTTP POST, nơi mã độc đăng ký thiết bị bằng cách sử dụng một payload giữ chỗ. Máy chủ phản hồi bằng một UUID (định danh máy khách duy nhất) và một khóa công khai RSA.

Quy trình trao đổi khóa và mã hóa

Tiếp theo, mã độc Sturnus tạo một khóa AES 256-bit cục bộ. Khóa này được mã hóa bằng RSA/ECB/OAEPWithSHA-1AndMGF1Padding. Sau đó, khóa mã hóa được truyền ngược lại trong khi khóa AES dạng văn bản thuần túy được lưu trữ trên thiết bị ở định dạng Base64.

Khi quá trình trao đổi khóa hoàn tất, tất cả các giao tiếp tiếp theo đều được bảo vệ bằng AES/CBC/PKCS5Padding với khóa mã hóa 256-bit.

Trojan tạo các Vector Khởi tạo (IV) 16 byte mới cho mỗi tin nhắn. Chúng được thêm vào trước các payload đã mã hóa và gói kết quả vào các giao thức nhị phân tùy chỉnh. Các giao thức này chứa tiêu đề loại tin nhắn, dữ liệu độ dài tin nhắn và UUID của máy khách.

Sơ đồ mã hóa tinh vi này chứng tỏ chuyên môn của các nhà phát triển trong giao tiếp an toàn. Đồng thời nó vẫn duy trì được chức năng độc hại của mã độc Sturnus.