Nguy Hiểm: 18 Lỗ Hổng CVE SAP Nghiêm Trọng Đòi Hỏi Vá Ngay

SAP đã công bố một bản cập nhật bảo mật quan trọng, giải quyết tổng cộng 18 lỗ hổng CVE mới trên toàn bộ danh mục phần mềm doanh nghiệp của hãng.

Bản cập nhật này bao gồm nhiều lỗi nghiêm trọng liên quan đến thực thi mã và chèn dữ liệu. Đây là một trong những bản vá bảo mật định kỳ hàng tháng.

Trong số 18 lỗ hổng, có bốn lỗ hổng nghiêm trọng đòi hỏi các tổ chức sử dụng hạ tầng SAP phải đặc biệt chú ý và hành động khắc phục ngay lập tức.

Phân tích các Lỗ hổng CVE Nghiêm trọng

Các lỗ hổng nghiêm trọng nhất được đánh giá với điểm CVSS 10.0, mức độ cao nhất cho thấy khả năng khai thác dễ dàng và tác động cực kỳ nghiêm trọng.

CVE-2025-42890: Lỗi Quản lý Khóa và Bí mật trong SQL Anywhere Monitor

CVE-2025-42890 là một trong những lỗ hổng CVE có điểm CVSS 10.0. Lỗ hổng này ảnh hưởng đến thành phần SQL Anywhere Monitor (Non-GUI).

Vấn đề cốt lõi của CVE-2025-42890 nằm ở việc quản lý khóa và bí mật không an toàn (insecure key and secret management).

Tình trạng quản lý yếu kém này tạo điều kiện cho kẻ tấn công có thể xâm phạm các thông tin xác thực mật mã (cryptographic credentials).

Việc chiếm đoạt các thông tin này có thể dẫn đến việc chiếm quyền kiểm soát các chức năng nhạy cảm hoặc truy cập vào dữ liệu quan trọng trong hệ thống SAP bị ảnh hưởng.

CVE-2025-42944: Khai thác Deserialization trong SAP NetWeaver AS Java

Một lỗ hổng CVE khác cũng được xếp hạng nghiêm trọng nhất với điểm CVSS 10.0 là CVE-2025-42944.

Lỗ hổng này là một vấn đề về deserialization không an toàn (insecure deserialization) trong SAP NetWeaver AS Java.

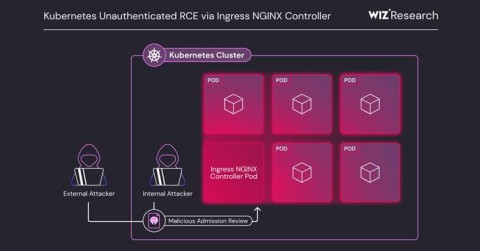

Đây là một lỗ hổng đặc biệt nguy hiểm vì nó có thể cho phép kẻ tấn công thực thi mã từ xa (remote code execution).

Điều đáng lưu ý là việc khai thác lỗ hổng này không yêu cầu xác thực hoặc bất kỳ tương tác nào từ phía người dùng.

Khả năng chiếm quyền điều khiển từ xa mà không cần xác thực khiến CVE-2025-42944 trở thành mục tiêu hấp dẫn cho các cuộc tấn công mạng.

Tham khảo thêm thông tin về các lỗ hổng nghiêm trọng liên quan đến SAP NetWeaver tại Severe SAP NetWeaver Vulnerability.

CVE-2025-42887: Lỗi Code Injection trong SAP Solution Manager

CVE-2025-42887 là một lỗ hổng CVE về lỗi chèn mã (code injection flaw) trong SAP Solution Manager.

Lỗ hổng này được đánh giá với điểm CVSS 9.9, thể hiện mức độ nghiêm trọng gần như tuyệt đối.

Mặc dù việc khai thác CVE-2025-42887 yêu cầu đặc quyền cấp thấp (low-level privileges), nó vẫn có thể cho phép kẻ tấn công thực thi mã tùy ý (arbitrary code) trong môi trường Solution Manager.

Khả năng thực thi mã tùy ý có thể dẫn đến việc chiếm quyền kiểm soát hệ thống, thay đổi cấu hình hoặc truy cập vào dữ liệu nhạy cảm.

CVE-2025-42940: Lỗi Hỏng Bộ nhớ trong SAP CommonCryptoLib

Vấn đề nghiêm trọng thứ tư được SAP giải quyết là CVE-2025-42940, một lỗ hổng hỏng bộ nhớ (memory corruption vulnerability) trong SAP CommonCryptoLib.

Lỗ hổng này được xếp hạng nghiêm trọng cao với điểm CVSS 7.5.

Khai thác lỗ hổng CVE-2025-42940 có thể dẫn đến các cuộc tấn công từ chối dịch vụ (denial-of-service – DoS) hoặc rò rỉ thông tin (information disclosure).

Các cuộc tấn công DoS có thể làm gián đoạn hoạt động kinh doanh, trong khi rò rỉ thông tin có thể tiết lộ dữ liệu nhạy cảm của tổ chức.

Các Lỗ hổng CVE Quan trọng Khác

Bên cạnh các lỗ hổng nghiêm trọng đã nêu, SAP cũng đã xử lý 14 vấn đề khác với mức độ nghiêm trọng từ trung bình đến thấp.

Trong số này, có hai lỗ hổng CVE đáng chú ý:

- CVE-2025-42892: Mô tả một lỗ hổng chèn lệnh hệ điều hành (OS command injection vulnerability) trong SAP Business Connector.

- CVE-2025-42889: Giải quyết lỗi chèn SQL (SQL injection) trong SAP Starter Solution, ảnh hưởng đến nhiều phiên bản khác nhau.

Ngoài ra, công ty cũng đã khắc phục các vấn đề liên quan đến lỗi chèn JNDI (JNDI injection flaws), chuyển hướng mở (open redirects), tấn công tập lệnh liên trang (cross-site scripting – XSS) và thiếu kiểm soát xác thực trên nhiều sản phẩm khác nhau.

Khuyến nghị và Biện pháp Khắc phục

Các tổ chức đang vận hành hệ thống SAP bị ảnh hưởng cần ưu tiên việc áp dụng bản vá bảo mật dựa trên kiến trúc triển khai của họ.

Các lỗ hổng deserialization và quản lý khóa nghiêm trọng gây ra rủi ro cao nhất do tính chất dễ dàng truy cập qua mạng và yêu cầu khai thác tối thiểu.

Việc cập nhật khẩn cấp là cần thiết cho các môi trường SQL Anywhere Monitor và NetWeaver AS Java.

SAP khuyến nghị các quản trị viên nên xem xét các ghi chú bảo mật trên Cổng hỗ trợ SAP (SAP Support Portal) và thực hiện việc áp dụng các bản vá một cách có hệ thống trên toàn bộ hệ thống của họ.

Thông tin chi tiết về các ghi chú bảo mật và bản vá bảo mật tháng 11 năm 2025 có thể được tìm thấy tại SAP Security Notes & News.

Công ty cũng nhấn mạnh rằng việc cấu hình an toàn (secure configuration) là yếu tố cần thiết để duy trì tính toàn vẹn của dữ liệu và an ninh vận hành.

Ngoài ra, hai ghi chú bảo mật đã được phát hành trước đó cũng đã được cập nhật, cho thấy sự cải tiến liên tục đối với các bản vá trước đó.

Ngày bản vá bảo mật tháng 11 này làm nổi bật tầm quan trọng của việc duy trì các triển khai SAP luôn được cập nhật và thực hiện các biện pháp kiểm soát bù trừ khi việc vá lỗi ngay lập tức không khả thi.

Các tổ chức nên hợp tác chặt chẽ với đội ngũ hỗ trợ SAP của mình để phát triển các chiến lược triển khai cân bằng giữa tính cấp bách về bảo mật và sự ổn định hoạt động.