Nghiêm trọng: Tấn công Phishing HTML đánh cắp dữ liệu

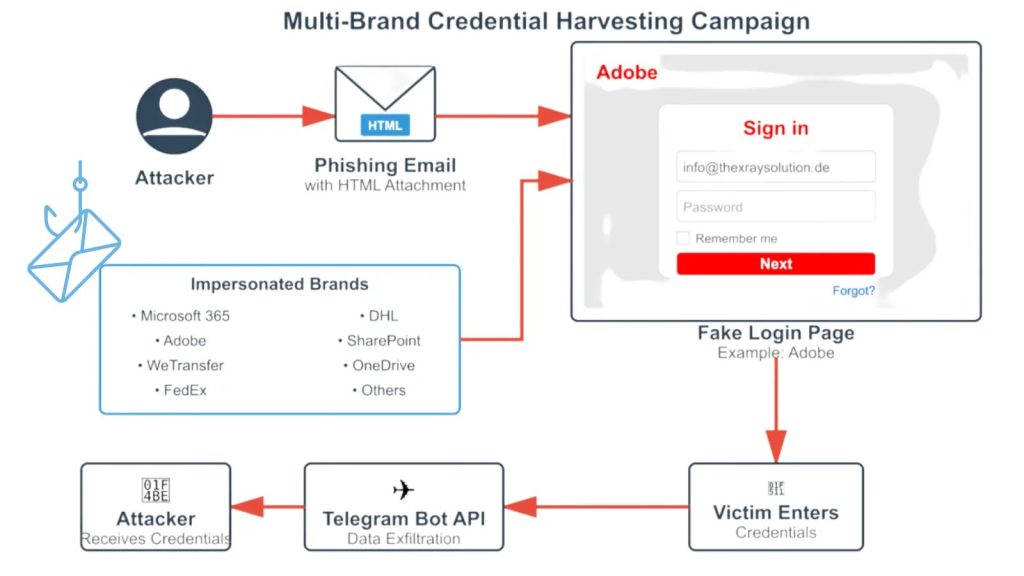

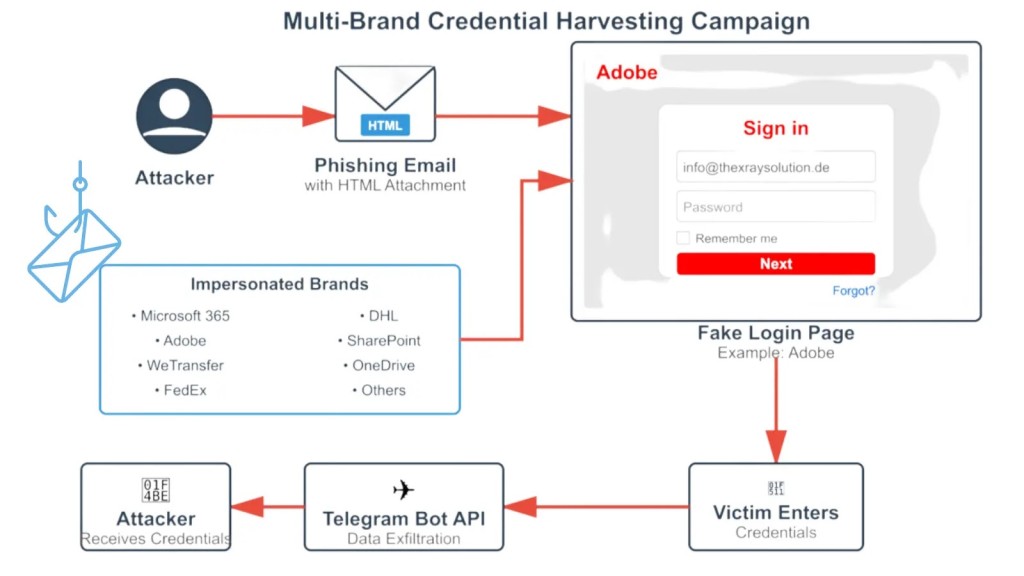

Một cuộc điều tra gần đây của Cyble Research and Intelligence Labs (CRIL) đã phát hiện ra một chiến dịch lừa đảo tinh vi, khai thác các thương hiệu được công nhận toàn cầu và khu vực để đánh cắp thông tin đăng nhập của người dùng. Chiến dịch này đánh dấu sự leo thang trong kỹ thuật của đối thủ và phạm vi tiếp cận của các tấn công phishing.

Không giống như các mối đe dọa lừa đảo thông thường, hoạt động này phát tán các tệp đính kèm HTML được tạo tác tỉ mỉ, thường được ngụy trang dưới dạng tài liệu mua sắm hoặc hóa đơn. Các tệp này được gửi trực tiếp qua email, thành công né tránh nhiều kiểm soát bảo mật tiêu chuẩn.

Kỹ Thuật Đánh Cắp Thông Tin qua Tệp Đính Kèm HTML

Cơ Chế Lừa Đảo và Ngụy Trang

Trong chiến dịch này, những kẻ tấn công phân phối email kèm theo các tệp đính kèm HTML với tên tệp vô hại, ví dụ như RFQ_4460-INQUIRY.HTML. Các tệp này mô phỏng các thư từ giao dịch kinh doanh thường lệ như yêu cầu báo giá (RFQ) hoặc hóa đơn, và thúc giục người nhận “đăng nhập để xem” tài liệu đính kèm.

Khi được mở trong trình duyệt hoặc một số trình xem PDF tương thích, tệp HTML sẽ hiển thị hình nền hóa đơn bị làm mờ và một cửa sổ đăng nhập. Giao diện này thường được thiết kế theo chủ đề của Adobe hoặc các thương hiệu đáng tin cậy khác, nhằm tăng tính chân thực và lừa dối người dùng.

Quy Trình Thu Thập Thông Tin Đăng Nhập

Một điểm khác biệt so với các chiến thuật lừa đảo điển hình là không có URL đáng ngờ hoặc máy chủ web bên ngoài. Mã độc được nhúng trực tiếp trong tệp, khởi chạy một quy trình thu thập thông tin đăng nhập bằng JavaScript ngay từ thời điểm thông tin được nhập.

Khi nạn nhân gửi email và mật khẩu của họ vào cửa sổ đăng nhập giả mạo, một quy trình JavaScript sẽ được kích hoạt. Quy trình này thu thập thông tin đăng nhập, địa chỉ IP thiết bị và dữ liệu tác nhân người dùng (user-agent) của nạn nhân. Đây là bước đầu tiên dẫn đến nguy cơ rò rò dữ liệu nhạy cảm.

Kênh Ngoại Chuyển Dữ Liệu qua Telegram Bot

Cơ Chế Exfiltration và Vượt Qua C2

Dữ liệu đã thu thập được ngoại chuyển đến các Telegram bot do kẻ tấn công kiểm soát, sử dụng Telegram Bot API qua các yêu cầu HTTP POST. Phương pháp này bỏ qua cơ sở hạ tầng Command and Control (C2) truyền thống, làm phức tạp việc phát hiện bởi các đội ngũ an ninh.

Hai mẫu mã độc đại diện cung cấp cái nhìn sâu sắc về sự tinh vi kỹ thuật của chiến dịch. Cả hai biến thể đều cho thấy sự phụ thuộc chính vào Telegram bot để chuyển giao thông tin đăng nhập, hiệu quả trong việc phi tập trung hóa cơ sở hạ tầng và chuyển thách thức phát hiện sang các giao tiếp dựa trên API. Đây là một mối đe dọa mạng đang phát triển mạnh.

Nhận Diện Mục Tiêu và Phạm Vi Ảnh Hưởng

Nhận Diện Thương Hiệu Giả Mạo

Kẻ tấn công chủ động mạo danh một loạt các thương hiệu toàn cầu và khu vực để tối đa hóa phạm vi tiếp cận và độ tin cậy của chiến dịch lừa đảo. Các thương hiệu nổi tiếng như Adobe, Microsoft, WeTransfer, DocuSign, FedEx, DHL, Telekom Deutschland và Roundcube đều đã bị mạo danh.

Các mẫu và thương hiệu được tùy chỉnh dựa trên khu vực mục tiêu và ngành, với việc thường xuyên sử dụng hình nền mờ và các cửa sổ mô-đun để củng cố tính xác thực của cuộc tấn công phishing.

Khu Vực và Lĩnh Vực Bị Nhắm Mục Tiêu

Chiến dịch này đặc biệt tích cực ở Trung và Đông Âu, bao gồm Cộng hòa Séc, Slovakia, Hungary và Đức. Các ngành công nghiệp bị nhắm mục tiêu rất đa dạng, bao gồm nông nghiệp, ô tô, xây dựng, truyền thông, chính phủ, bán lẻ, sản xuất và IT. Đây là những ngành mà các email liên quan đến mua sắm và quy trình tài liệu là thường lệ.

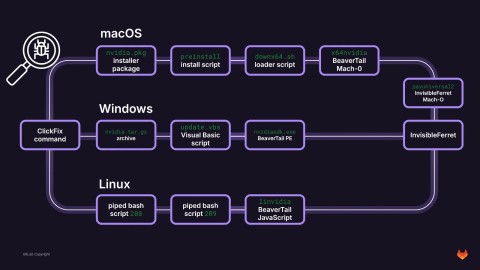

Tinh Vi Trong Kỹ Thuật và Sự Phát Triển Chiến Dịch

Công Cụ Mô-đun và Tái Sử Dụng Hạ Tầng

Phân tích cơ sở hạ tầng của mối đe dọa đã tiết lộ nhiều Telegram bot, chứng minh sự tham gia từ nhiều tác nhân đe dọa khác nhau. Bộ công cụ mô-đun của kẻ tấn công cho phép nhanh chóng chuyển đổi thương hiệu và bản địa hóa ngôn ngữ, làm phức tạp thêm việc phát hiện. Việc tái sử dụng cơ sở hạ tầng là phổ biến, cũng như việc sử dụng các token bot lặp lại trên các biến thể theo chủ đề.

Chiến Thuật Chống Phân Tích và Né Tránh Phát Hiện

Sự tiến hóa của chiến dịch được đánh dấu bằng việc cải tiến mã hóa (bao gồm mã hóa AES), các tính năng chống phân tích nâng cao (chặn các công cụ pháp y), giao diện người dùng được trau chuốt, và hỗ trợ đa ngôn ngữ mở rộng.

Một số mẫu mã độc chỉ thực hiện ngoại chuyển dữ liệu nếu thông tin đăng nhập thực sự được nhập. Điều này cho phép mã độc né tránh việc phát hiện trong các môi trường sandbox, làm tăng thách thức trong việc đối phó với các tấn công phishing tiên tiến.

Các Biện Pháp Giảm Thiểu và Bảo Vệ An Ninh Mạng

Các đội ngũ an ninh được khuyến nghị thực hiện các biện pháp phòng ngừa sau:

- Chặn các tệp đính kèm HTML tại cổng email (email gateway).

- Hạn chế quyền truy cập vào Telegram API để ngăn chặn exfiltration dữ liệu.

- Kiểm tra lại hoạt động của người dùng để tìm dấu hiệu bị xâm phạm.

Chiến dịch này, tận dụng sự kết hợp giữa mạo danh thương hiệu đáng tin cậy và các kiểm soát kỹ thuật mới lạ, đại diện cho một mối đe dọa có khả năng mở rộng và đang diễn ra đối với các tổ chức trên toàn thế giới. Để bảo vệ an ninh mạng hiệu quả, các tổ chức phải luôn chủ động, liên tục cập nhật các biện pháp phòng thủ kỹ thuật và giáo dục nhân viên về các chiến thuật lừa đảo đang phát triển này.

Khi các đối thủ phát triển các chiến lược tinh vi hơn, việc kiểm tra email kỹ lưỡng, đào tạo người dùng và tích hợp thông tin tình báo về mối đe dọa trở thành những trụ cột quan trọng để giảm thiểu rủi ro hiệu quả. Tham khảo thêm chi tiết về chiến dịch tại Cyble Research and Intelligence Labs.