LANDFALL spyware: Nguy hiểm từ lỗ hổng zero-day Samsung

Các nhà nghiên cứu bảo mật tại Unit 42 đã phát hiện một chiến dịch LANDFALL spyware Android tinh vi, khai thác lỗ hổng zero-day chưa từng biết đến trước đây trên các thiết bị Samsung Galaxy. Mã độc này sử dụng một lỗ hổng nghiêm trọng trong thư viện xử lý hình ảnh của Samsung để triển khai khả năng giám sát cấp độ thương mại thông qua các tệp hình ảnh được chế tác độc hại, gửi qua WhatsApp.

Tổng quan về chiến dịch LANDFALL spyware

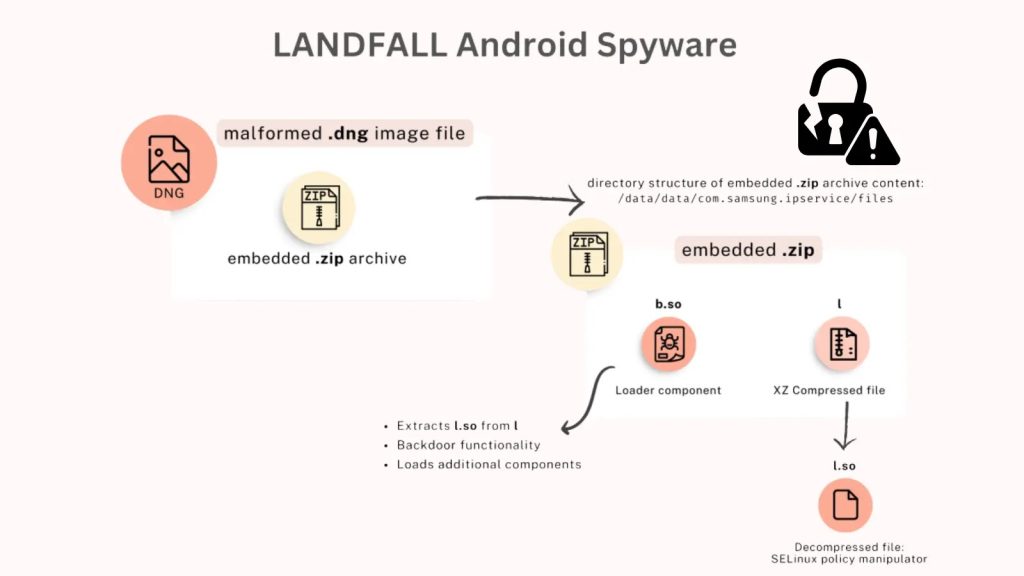

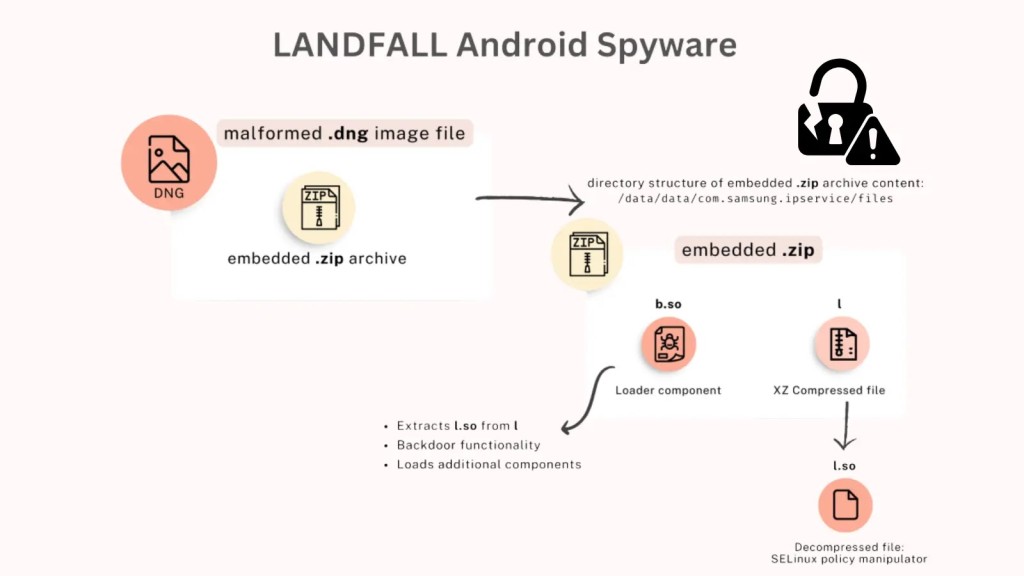

Chiến dịch LANDFALL spyware đã khai thác CVE-2025-21042, một lỗ hổng zero-day trong thư viện xử lý hình ảnh Android của Samsung. Lỗ hổng này không được vá cho đến tháng 4 năm 2025. Kẻ tấn công đã nhúng phần mềm gián điệp vào các tệp hình ảnh DNG (Digital Negative) bị định dạng sai. Các tệp này được gửi đến mục tiêu thông qua tin nhắn WhatsApp.

Khai thác lỗ hổng zero-day CVE-2025-21042

Phương pháp khai thác này có nhiều điểm tương đồng với một chuỗi tấn công mạng tương tự nhắm vào các thiết bị Apple iOS được phát hiện vào tháng 8 năm 2025. Điều này nhấn mạnh một mô hình rộng hơn về các lỗ hổng xử lý hình ảnh DNG đang bị vũ khí hóa trên nhiều nền tảng di động. Việc phát hiện của Unit 42 diễn ra trong quá trình điều tra chuỗi khai thác iOS, khi họ nhận diện một số tệp DNG đáng ngờ được tải lên VirusTotal trong suốt năm 2024 và đầu năm 2025.

Để tìm hiểu thêm về lỗ hổng này, có thể tham khảo báo cáo chi tiết từ Unit 42: LANDFALL: New Commercial-Grade Android Spyware.

Phương thức lây nhiễm và phân phối

Các tên tệp như “WhatsApp Image 2025-02-10 at 4.54.17 PM.jpeg” và “IMG-20240723-WA0000.jpg” gợi ý mạnh mẽ rằng phần mềm độc hại này được phân phối qua nền tảng nhắn tin WhatsApp. Điều quan trọng là các nhà nghiên cứu không tìm thấy lỗ hổng nào trong bản thân WhatsApp; ứng dụng này chỉ được sử dụng như một cơ chế phân phối.

Chi tiết kỹ thuật về LANDFALL spyware

LANDFALL spyware được thiết kế đặc biệt để nhắm mục tiêu vào các thiết bị Samsung Galaxy, bao gồm các dòng S22, S23 và S24, cũng như các mẫu Z Fold4 và Z Flip4.

Khả năng giám sát và thu thập dữ liệu

Phần mềm gián điệp này cho phép thực hiện các khả năng giám sát mở rộng, bao gồm ghi âm micrô, theo dõi vị trí, thu thập nhật ký cuộc gọi và trích xuất ảnh, danh bạ, cũng như tin nhắn SMS. Kiến trúc mô-đun của nó cho thấy khả năng tải xuống các thành phần bổ sung để mở rộng chức năng.

Cơ chế hoạt động và kỹ thuật lẩn tránh

Thành phần loader của phần mềm độc hại, được gọi nội bộ là “Bridge Head”, chứa các kỹ thuật lẩn tránh tinh vi để tránh bị phát hiện bởi các công cụ bảo mật và framework gỡ lỗi. Phân tích đã tiết lộ rằng LANDFALL spyware có thể thao túng các chính sách bảo mật SELinux của Android để duy trì các quyền truy cập nâng cao và thiết lập sự dai dẳng trên các thiết bị bị nhiễm. Thành phần b.so của LANDFALL giao tiếp với máy chủ C2 của nó qua HTTPS bằng một cổng TCP không chuẩn, tạm thời.

Đặc điểm và mối liên hệ với phần mềm gián điệp thương mại

Bằng chứng cho thấy LANDFALL spyware đã được triển khai trong các hoạt động xâm nhập có chủ đích tại Trung Đông, với các nạn nhân tiềm năng được xác định ở Iraq, Iran, Thổ Nhĩ Kỳ và Morocco.

Mục tiêu địa lý và nhận diện tác nhân

Cơ sở hạ tầng và mô hình thủ công của chiến dịch có những điểm tương đồng với các hoạt động phần mềm gián điệp thương mại liên quan đến các tác nhân tấn công từ khu vực tư nhân (PSOAs) – những thực thể phát triển và bán các công cụ giám sát cho khách hàng chính phủ. Các nhà nghiên cứu đã ghi nhận các kết nối tiềm năng với nhóm đe dọa Stealth Falcon và các liên kết có thể có với framework spyware Variston, được cho là hoạt động từ Barcelona trước khi ngừng hoạt động vào đầu năm 2025.

Liên kết với các nhà cung cấp spyware thương mại

Cấu hình của tệp b.so được quản lý thông qua sự kết hợp giữa các giá trị mặc định được mã hóa cứng và một đối tượng JSON được mã hóa nhúng bên trong nó. Quy ước đặt tên “Bridge Head” được sử dụng bởi LANDFALL spyware khớp với thuật ngữ được một số nhà cung cấp phần mềm gián điệp thương mại đã biết sử dụng, bao gồm NSO Group và Variston. Unit 42 theo dõi hoạt động này dưới dạng CL-UNK-1054 và tiếp tục điều tra phạm vi cũng như khả năng quy kết của chiến dịch.

Các biện pháp bảo vệ và bản vá bảo mật

Các mẫu LANDFALL spyware sớm nhất xuất hiện vào tháng 7 năm 2024, vài tháng trước khi Samsung khắc phục lỗ hổng vào tháng 4 năm 2025. Vào tháng 9 năm 2025, Samsung đã vá một lỗ hổng liên quan bổ sung, CVE-2025-21043, nhằm bảo vệ người dùng khỏi các vector tấn công tương tự. Người dùng Samsung đã áp dụng các bản vá bảo mật kể từ tháng 4 năm 2025 không còn gặp rủi ro từ khai thác cụ thể này.

Khách hàng của Palo Alto Networks nhận được sự bảo vệ thông qua các sản phẩm như Advanced WildFire, Advanced URL Filtering, Advanced DNS Security và Advanced Threat Prevention, đã được cập nhật để phát hiện các chỉ số liên quan đến LANDFALL spyware.

Chỉ số thỏa hiệp (IOCs)

Các chỉ số thỏa hiệp liên quan đến chiến dịch này bao gồm:

- Tên tệp khả nghi được sử dụng để phân phối:

WhatsApp Image 2025-02-10 at 4.54.17 PM.jpegIMG-20240723-WA0000.jpg

- Thành phần mã độc:

b.so - Tên nội bộ của thành phần loader:

Bridge Head

Người dùng có thể tải lên các tệp đáng ngờ để phân tích tại VirusTotal.