Rủi ro bảo mật nghiêm trọng từ tính năng chat mới của Teams

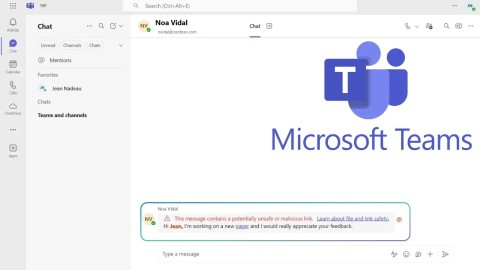

Microsoft đang chuẩn bị triển khai một bản cập nhật quan trọng cho Teams. Tính năng mới này cho phép người dùng khởi tạo các cuộc trò chuyện với bất kỳ ai chỉ bằng địa chỉ email của họ, ngay cả khi người nhận không phải là người dùng Teams. Tuy tính năng này hứa hẹn mở rộng khả năng kết nối trên nhiều nền tảng như Android, desktop, iOS, Linux và Mac, nhưng các chuyên gia bảo mật lại bày tỏ những rủi ro bảo mật nghiêm trọng do sự thay đổi này.

Tính năng mới sẽ được triển khai trong các bản phát hành có mục tiêu vào đầu Tháng 11 năm 2025 và phổ biến toàn cầu vào Tháng 1 năm 2026. Chi tiết về tính năng cho thấy mục tiêu chính là sự linh hoạt, giúp các tổ chức dễ dàng giao tiếp với các đối tác và liên hệ bên ngoài, từ đó tăng cường năng suất trong môi trường làm việc kết hợp.

Cơ Chế Hoạt Động và Mở Rộng Bề Mặt Tấn Công

Khách mời sẽ nhận được lời mời qua email và tham gia cuộc trò chuyện với tư cách người dùng bên ngoài. Tất cả các tương tác này đều được quản lý theo chính sách Microsoft Entra B2B Guest. Tính năng được kích hoạt mặc định này phá vỡ những rào cản giao tiếp lâu nay, phản ánh ý định của Microsoft trong việc hợp lý hóa sự hợp tác xuyên công ty.

Tuy nhiên, khả năng tiếp cận rộng rãi này đồng thời làm tăng đáng kể bề mặt tấn công của các tổ chức. Việc cho phép chat với bất kỳ địa chỉ email bên ngoài nào mà không cần xác thực hoặc kiểm tra trước khiến tính năng này dễ bị lợi dụng bởi các đối tượng độc hại. Điều này tạo ra một rủi ro bảo mật tiềm ẩn lớn.

Nguy Cơ Tấn Công Lừa Đảo (Phishing) và Phi Kỹ Thuật (Social Engineering)

Các chiến dịch lừa đảo (phishing) là mối đe dọa hàng đầu. Kẻ tấn công có thể dễ dàng tạo ra các lời mời “yêu cầu trò chuyện” trông có vẻ hợp pháp, lừa người nhận nhấp vào các liên kết độc hại hoặc tiết lộ thông tin nhạy cảm. Tiềm năng cho các cuộc tấn công phi kỹ thuật (social engineering) tăng vọt.

Một tội phạm mạng mạo danh đối tác kinh doanh hoặc khách hàng quen thuộc có thể dụ một nhân viên chia sẻ thông tin đăng nhập hoặc thông tin bí mật. Tất cả hành vi này đều diễn ra dưới vỏ bọc một cuộc trò chuyện Teams bình thường. Điều này gia tăng các mối đe dọa mạng mà tổ chức phải đối mặt.

Các nhà nghiên cứu bảo mật chỉ ra rằng vector tấn công này tương tự như các chiến thuật được quan sát trong các chiến dịch lừa đảo OAuth, nơi kẻ tấn công thành công trong việc giả mạo các dịch vụ đáng tin cậy để thu thập dữ liệu và leo thang đặc quyền. Tìm hiểu thêm về chiến dịch phishing để có cái nhìn sâu sắc hơn về các kỹ thuật tương tự.

Rủi Ro Rò Rỉ Dữ liệu và Phân Phối Mã Độc

Mặc dù khách mời bên ngoài vẫn bị giới hạn trong ranh giới Teams của tổ chức, nguy cơ rò rỉ dữ liệu ngoài ý muốn vẫn rất đáng kể. Nhân viên có thể vô tình làm rò rỉ thông tin độc quyền hoặc thông tin được quy định, như tài sản trí tuệ hoặc dữ liệu được bảo vệ theo chuẩn GDPR, nếu bị lừa bởi một kẻ mạo danh tinh vi.

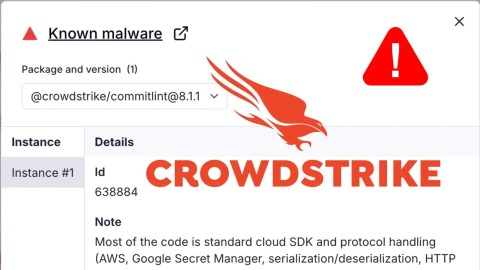

Một mối lo ngại bảo mật lớn khác liên quan đến việc phân phối mã độc. Các tệp được trao đổi trong Teams không phải lúc nào cũng được lọc bởi các biện pháp bảo mật email truyền thống. Kẻ tấn công lợi dụng tính năng khách mời có thể trực tiếp phát tán tài liệu hoặc liên kết bị nhiễm độc, đưa ransomware hoặc spyware vào các cuộc trò chuyện của tổ chức.

Với Teams đóng vai trò là phương tiện tấn công, các tổ chức có thể đối mặt với nguy cơ cao hơn về việc mã độc xâm nhập không bị phát hiện và di chuyển ngang trong mạng lưới của họ. Đây là một rủi ro bảo mật nghiêm trọng đòi hỏi sự cảnh giác cao.

Biện Pháp Giảm Thiểu và Khuyến Nghị An Ninh Mạng

Microsoft thừa nhận tác động đáng kể của tính năng này và khuyến nghị các quản trị viên cập nhật tài liệu nội bộ cùng các quy trình hỗ trợ cho sự thay đổi này. Tuy nhiên, việc kích hoạt mặc định có thể khiến một số tổ chức bỏ lỡ các điều chỉnh quan trọng, lặp lại những sơ suất đã thấy trong vụ SolarWinds breach, nơi cài đặt mặc định góp phần vào sự thỏa hiệp trên diện rộng.

Để duy trì kiểm soát, quản trị viên Teams có thể tắt tùy chọn chat bên ngoài này bằng PowerShell. Điều này được thực hiện bằng cách đặt thuộc tính UseB2BInvitesToAddExternalUsers trong TeamsMessagingPolicy thành false. Hành động này sẽ khóa lại các “cánh cửa kỹ thuật số” và hạn chế quyền truy cập vào các kết nối B2B đã được kiểm duyệt.

Ví dụ lệnh PowerShell để tắt tính năng:

Set-CsTeamsMessagingPolicy -Identity Global -UseB2BInvitesToAddExternalUsers $false

Các chuyên gia cũng khuyên nên thực thi xác thực đa yếu tố (MFA), tiến hành rà soát chính sách thường xuyên và bổ sung đào tạo nâng cao nhận thức người dùng. Điều này sẽ củng cố hệ thống phòng thủ chống lại các cuộc tấn công mạng lừa đảo.

Khi Microsoft Teams mở rộng khả năng giao tiếp, tầm quan trọng của an ninh mạng chủ động là không thể xem nhẹ. Đảm bảo sự cộng tác liền mạch là rất quan trọng trong các doanh nghiệp hiện đại, nhưng sự cảnh giác là cần thiết để đảm bảo rằng sự tiện lợi không đồng nghĩa với dễ bị tổn thương. Các tổ chức phải nhanh chóng thích nghi, triển khai các chính sách mạnh mẽ và giáo dục người dùng để ngăn chặn tính năng mới này trở thành một cửa ngõ mới cho các hoạt động khai thác của tội phạm mạng. Điều này giúp giảm thiểu rủi ro bảo mật tổng thể.