Bản vá bảo mật Windows khẩn cấp: Ngăn NTLM, giảm rủi ro tấn công

Microsoft đã triển khai một bản vá bảo mật quan trọng cho Windows File Explorer, tự động vô hiệu hóa chế độ xem trước (preview pane) cho các tệp tải xuống từ internet. Bản vá bảo mật này, được triển khai từ các bản cập nhật an ninh phát hành vào hoặc sau ngày 14 tháng 10 năm 2025, nhằm tăng cường đáng kể an toàn thông tin cho người dùng Windows.

Động thái này nhắm vào một lỗ hổng bảo mật đã tồn tại từ lâu, cho phép kẻ tấn công thu thập các hash NTLM và thông tin xác thực nhạy cảm. Những thông tin này đóng vai trò then chốt trong quá trình xác thực mạng và có thể bị lạm dụng. Việc khai thác thành công lỗ hổng này có khả năng dẫn đến di chuyển ngang (lateral movement) trong mạng nội bộ hoặc thậm chí là chiếm quyền kiểm soát tài khoản hoàn toàn, gây ra những rủi ro bảo mật nghiêm trọng.

Nguyên Nhân Gốc Và Cơ Chế Khai Thác Rủi Ro Bảo Mật

Nguồn gốc của lỗ hổng bảo mật này nằm ở cách Windows File Explorer xử lý việc xem trước các tệp. Cụ thể, vấn đề phát sinh khi các tệp này chứa các thành phần HTML, chẳng hạn như thẻ <link> hoặc <src>, trỏ đến các tài nguyên bên ngoài.

Khi người dùng vô tình xem trước một tệp độc hại có cấu trúc như vậy, các yếu tố HTML được nhúng bên trong tệp có thể tự động kích hoạt các yêu cầu mạng. Những yêu cầu này được gửi đi mà không có sự đồng ý hay nhận biết của người dùng.

Trong quá trình này, các hash NTLM của người dùng có thể bị lộ cho kẻ tấn công, đặc biệt nếu hệ thống xác thực mạng dựa vào NTLMv2. Kỹ thuật này đã trở thành một vector tấn công được ưa chuộng trong nhiều chiến dịch lừa đảo (phishing) và phát tán mã độc (malware) nhắm vào môi trường Windows.

Mặc dù ngành công nghiệp đang đẩy mạnh chuyển đổi sang các phương pháp xác thực hiện đại hơn như Kerberos, điểm yếu của NTLMv2 vẫn còn tồn tại ở nhiều nơi. Điều này tạo cơ hội cho kẻ tấn công tiếp tục lợi dụng. Thông tin chi tiết về việc Microsoft dần loại bỏ NTLM để khuyến khích các phương thức xác thực an toàn hơn có thể được tìm thấy tại báo cáo của GBHackers về chiến lược của Microsoft đối với NTLM.

Tác Động Nghiêm Trọng Của Việc Thu Thập NTLM Hash

Khi kẻ tấn công thành công trong việc thu thập NTLM hash, chúng có thể sử dụng các kỹ thuật tấn công như Pass-the-Hash. Phương pháp này cho phép kẻ tấn công xác thực với các hệ thống khác trong mạng nội bộ mà không cần phải biết mật khẩu gốc của người dùng.

Điều này có thể dẫn đến việc chiếm quyền điều khiển các tài khoản khác, truy cập vào các tài nguyên mạng nhạy cảm, và leo thang đặc quyền. Hậu quả là kẻ tấn công có thể thiết lập sự hiện diện lâu dài trong mạng, gây ra những mối đe dọa mạng và thiệt hại đáng kể cho tổ chức.

Việc này cũng mở đường cho các tấn công mạng phức tạp hơn, bao gồm việc triển khai mã độc tống tiền hoặc đánh cắp dữ liệu quy mô lớn.

Tính Năng ‘Mark of the Web’ Và Cơ Chế Bảo Vệ Của Bản Vá Bảo Mật

Với bản vá bảo mật này, Microsoft đã chủ động áp dụng một phương pháp tiếp cận thận trọng. Mục tiêu là tăng cường an ninh mạng mà không yêu cầu người dùng phải thực hiện các cấu hình phức tạp hay can thiệp thủ công. Đây là một bước tiến quan trọng trong bối cảnh các chiến dịch đánh cắp thông tin xác thực ngày càng tinh vi và phổ biến.

Cơ chế bảo vệ mới này dựa vào thuộc tính “Mark of the Web” (MotW). Windows tự động gán thuộc tính này cho bất kỳ tệp nào được tải xuống từ các nguồn không đáng tin cậy. Điều này bao gồm các tệp tải về từ internet hoặc từ các chia sẻ tệp thuộc vùng “internet-zone file shares”.

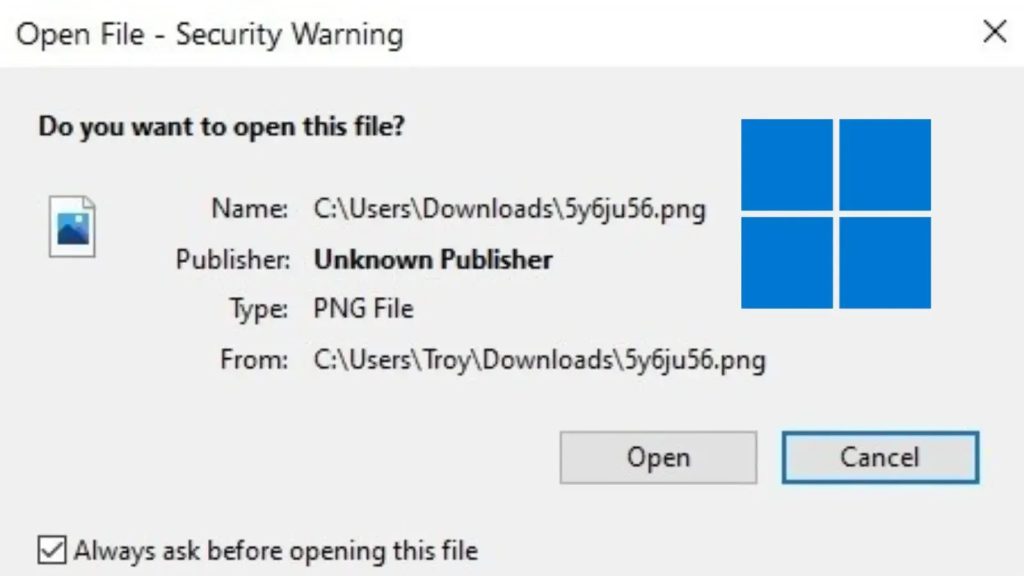

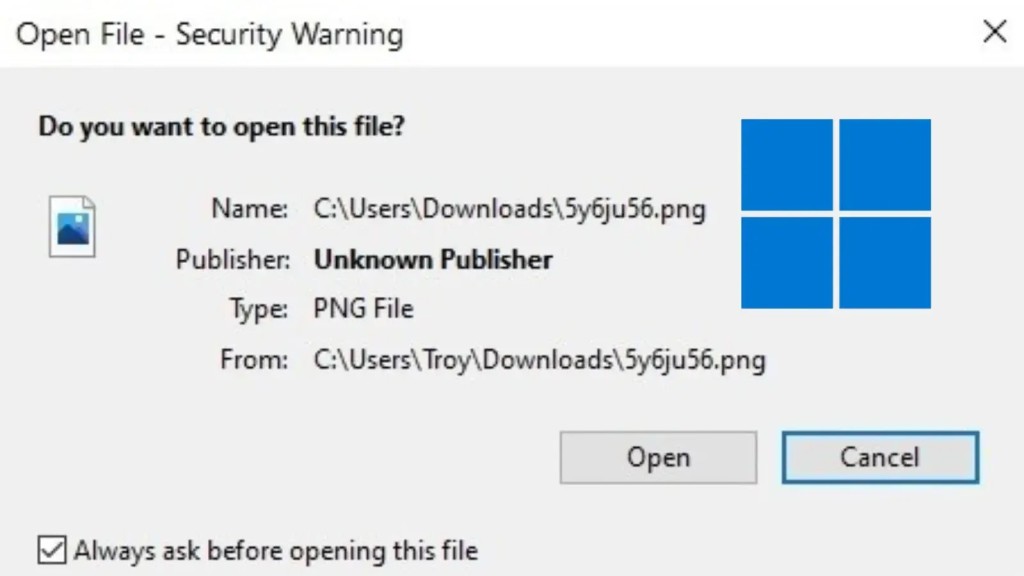

Một khi một tệp được gắn thẻ MotW, File Explorer sẽ không hiển thị bản xem trước của tệp đó. Thay vào đó, người dùng sẽ nhận được một thông báo cảnh báo rõ ràng và cụ thể, cung cấp ngữ cảnh về nguy cơ tiềm ẩn:

“The file you are attempting to preview could harm your computer. If you trust the file and the source from which you received it, you may open it to view its contents.”Thông báo này đóng vai trò quan trọng trong việc nâng cao nhận thức của người dùng về rủi ro bảo mật và yêu cầu họ phải đưa ra quyết định có chủ đích trước khi tiếp tục. Điều này giúp ngăn chặn các cuộc tấn công mạng thụ động thông qua bản xem trước.

Lợi Ích Rộng Khắp Từ Bản Cập Nhật An Ninh Mạng

Đối với phần lớn người dùng, thay đổi này chỉ yêu cầu một điều chỉnh nhỏ trong quy trình làm việc hàng ngày. Bản xem trước chỉ bị vô hiệu hóa đối với các tệp có nguy cơ tiềm ẩn, trong khi các tài liệu cục bộ và các chia sẻ từ nguồn đáng tin cậy vẫn hoạt động bình thường, không bị ảnh hưởng.

Tính năng bảo vệ này tự động kích hoạt ngay sau khi cài đặt bản vá bảo mật, mà không đòi hỏi bất kỳ cấu hình bổ sung nào. Điều này mang lại lợi ích đáng kể cho các quản trị viên IT và người dùng nâng cao. Họ sẽ thấy diện tích bề mặt tấn công được giảm thiểu đáng kể trên toàn doanh nghiệp, đặc biệt là trong các môi trường vẫn còn sử dụng các giao thức xác thực cũ và dễ bị tổn thương.

Đây là một bản vá bảo mật chiến lược, giảm thiểu rủi ro từ các tệp không đáng tin cậy, là một phần không thể thiếu trong chiến lược an ninh mạng tổng thể của mọi tổ chức.

Cách Vô Hiệu Hóa Bảo Vệ Cho Các Tệp Đáng Tin Cậy

Trong trường hợp người dùng cần xem trước một tệp đã tải xuống mà họ hoàn toàn tin tưởng, quy trình để vô hiệu hóa lớp bảo vệ này vẫn được giữ ở mức đơn giản nhưng có chủ đích. Điều này yêu cầu người dùng phải thực hiện một hành động rõ ràng và có ý thức để bỏ qua cảnh báo bảo mật.

Để cho phép xem trước tệp cụ thể:

- Nhấp chuột phải vào tệp trong File Explorer.

- Chọn mục Properties (Thuộc tính) từ menu ngữ cảnh.

- Trong cửa sổ Properties, tìm và đánh dấu vào ô “Unblock” (Bỏ chặn).

Cần lưu ý rằng một số thay đổi có thể không được áp dụng ngay lập tức và chỉ có hiệu lực sau lần đăng nhập tiếp theo của người dùng vào hệ thống Windows.

Đối với trường hợp muốn cho phép xem trước cho toàn bộ các chia sẻ tệp nằm trong các vùng internet (internet zones) cụ thể, người dùng có thể điều hướng đến Internet Options (Tùy chọn Internet) trong Control Panel.

Sau đó, truy cập tab Security (Bảo mật) và thêm địa chỉ của chia sẻ tệp vào vùng Local Intranet (Mạng nội bộ cục bộ) hoặc Trusted Sites (Trang web đáng tin cậy).

Tuy nhiên, phương pháp này đòi hỏi sự thận trọng cực kỳ cao. Việc thêm một nguồn vào các vùng đáng tin cậy sẽ làm giảm mức độ phòng thủ cho tất cả các tệp từ nguồn đó, từ đó làm tăng đáng kể rủi ro bảo mật tiềm ẩn cho toàn bộ hệ thống. Các chuyên gia an toàn thông tin khuyến nghị chỉ sử dụng tùy chọn này khi thực sự cần thiết và đã đánh giá kỹ lưỡng mức độ tin cậy của nguồn.

Khuyến Nghị Và Tầm Quan Trọng Của Bản Cập Nhật Bảo Mật

Hướng dẫn chính thức từ Microsoft liên tục nhấn mạnh tầm quan trọng của việc chỉ tin tưởng và mở các tệp có nguồn gốc đã biết. Việc phát hành bản vá bảo mật này được xem là một biện pháp giảm thiểu đáng kể rủi ro bảo mật, chứ không phải là một giải pháp loại bỏ hoàn toàn mọi nguy cơ tiềm ẩn.

Trong bối cảnh các tấn công mạng ngày càng phức tạp và liên tục phát triển, những cải tiến bảo mật từng bước như việc vô hiệu hóa xem trước tệp tải về là rất cần thiết. Chúng giúp duy trì khả năng phục hồi của hệ điều hành Windows mà không làm phức tạp hóa quá mức các quy trình làm việc hàng ngày của người dùng.

Điều này một lần nữa khẳng định cam kết của Microsoft trong việc tìm kiếm sự cân bằng tối ưu giữa an ninh mạng mạnh mẽ và trải nghiệm người dùng liền mạch. Việc chủ động áp dụng các bản vá bảo mật mới nhất và tuân thủ các thực tiễn tốt nhất về an toàn thông tin là yếu tố then chốt để bảo vệ hệ thống khỏi các tấn công mạng ngày càng tinh vi.