Nguy hiểm: Mã độc đánh cắp thông tin lan truyền trên YouTube

Nghiên cứu của Check Point Research đã tiết lộ một chiến dịch phân phối **mã độc đánh cắp thông tin** quy mô lớn, được mệnh danh là YouTube Ghost Network. Mạng lưới này sử dụng hơn 3.000 video độc hại trên YouTube nhằm lây nhiễm các loại malware nguy hiểm cho người dùng không nghi ngờ.

Mạng lưới tội phạm mạng tinh vi này đã hoạt động từ ít nhất năm 2021, với hoạt động tăng gấp ba lần vào năm 2025. Các tác nhân đe dọa ngày càng khai thác nền tảng đáng tin cậy của YouTube để vượt qua các biện pháp bảo mật truyền thống.

Bản chất và Cấu trúc Mạng lưới YouTube Ghost

YouTube Ghost Network đại diện cho một sự phát triển đáng kể trong chiến thuật phân phối mã độc. Nó vượt ra khỏi các hình thức lừa đảo qua email thông thường để tận dụng niềm tin vốn có của người dùng vào các nền tảng mạng xã hội phổ biến. Điều này làm tăng hiệu quả của các chiến dịch **tấn công mạng** bằng cách giảm sự nghi ngờ từ phía nạn nhân.

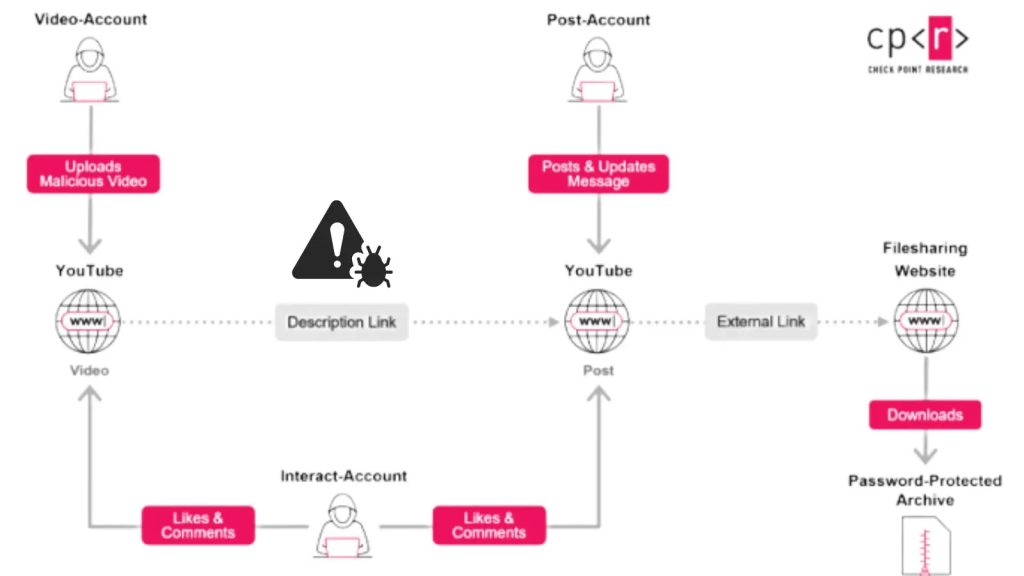

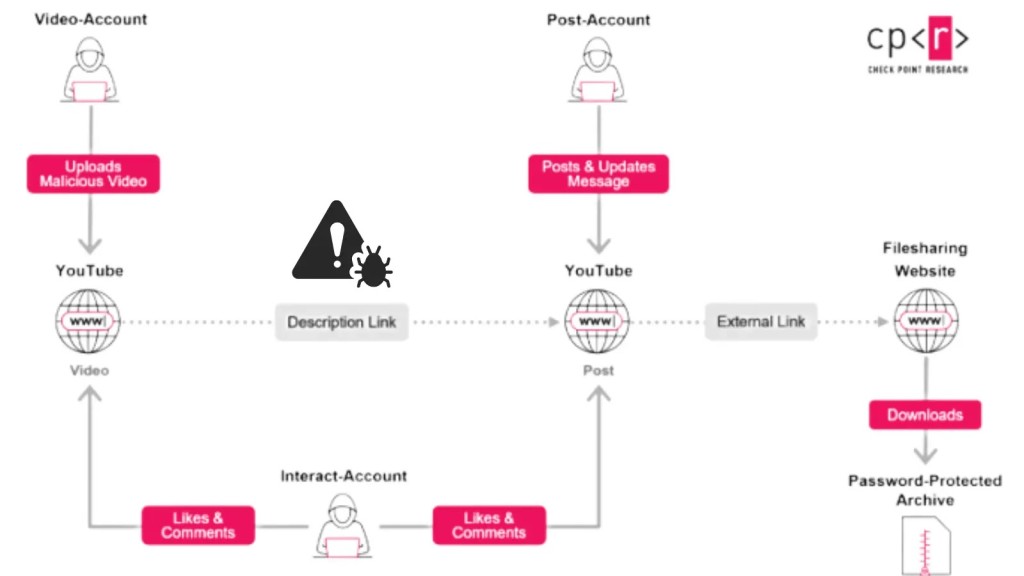

Các nhà nghiên cứu bảo mật đã xác định ba loại tài khoản bị xâm nhập hoạt động phối hợp. Mỗi loại đảm nhận một vai trò cụ thể trong việc duy trì và mở rộng chiến dịch độc hại, tạo thành một hệ thống linh hoạt và khó bị phá vỡ toàn bộ.

- Tài khoản video: Tải lên nội dung độc hại, thường được ngụy trang thành các phần mềm “crack” hoặc công cụ “hack” trò chơi để thu hút sự chú ý.

- Tài khoản bài đăng: Chia sẻ các liên kết tải xuống và mật khẩu cho các tệp nén chứa mã độc thông qua phần mô tả video hoặc bình luận, đóng vai trò cầu nối đến payload.

- Tài khoản tương tác: Tạo ra tính hợp pháp giả mạo bằng cách đăng các bình luận tích cực và tăng cường tương tác, khiến video và liên kết trở nên đáng tin cậy hơn trong mắt người xem.

Cấu trúc dựa trên vai trò này cho phép mạng lưới duy trì hoạt động ngay cả khi các tài khoản riêng lẻ bị cấm. Các tác nhân đe dọa có thể nhanh chóng thay thế các thành phần bị xâm phạm mà không làm gián đoạn toàn bộ chiến dịch. Điều này thể hiện sự kiên cường và khả năng phục hồi của mạng lưới tội phạm này.

Chiến thuật Khai thác Niềm tin Người dùng và Phạm vi Tiếp cận

Mạng lưới chủ yếu nhắm mục tiêu vào những người dùng tìm kiếm “Game Hacks/Cheats” (mẹo/gian lận trò chơi) và “Software Cracks/Piracy” (phần mềm bẻ khóa/lậu). Đây là những danh mục tiếp tục thu hút số lượng lớn nạn nhân tiềm năng, bất chấp rủi ro cố hữu khi tải xuống phần mềm trái phép từ các nguồn không đáng tin cậy.

Video độc hại thành công nhất trong bộ dữ liệu nhắm mục tiêu vào Adobe Photoshop, thu về 293.000 lượt xem và 54 bình luận. Một video khác nhắm mục tiêu vào FL Studio đạt 147.000 lượt xem. Những con số này nhấn mạnh khả năng lôi kéo người dùng đáng kể.

Những số liệu này chứng minh phạm vi tiếp cận và hiệu quả đáng kể của phương pháp phân phối thông qua YouTube. Đặc biệt khi so sánh với các chiến dịch dựa trên email truyền thống, vốn đối mặt với rào cản bảo mật ngày càng tăng và tỷ lệ mở thấp hơn.

Sự thay đổi của Payload và Mã độc Đánh cắp Thông tin

Mạng lưới đã có sự thay đổi đáng kể về payload ưu tiên sau các hành động thực thi pháp luật chống lại các dòng mã độc lớn. Kênh YouTube @Sound_Writer, với 9.690 người đăng ký, đã xuất bản nhiều video tập trung chủ yếu vào phần mềm tiền điện tử và trò chơi, tích lũy tổng cộng khoảng 24.000 lượt xem.

Trước khi Lumma infostealer bị gián đoạn hoạt động từ tháng 3 đến tháng 5 năm 2025, Lumma là mã độc được phân phối thường xuyên nhất trong mạng lưới này. Sau vụ gỡ bỏ này, các nhà nghiên cứu bảo mật đã quan sát thấy các tác nhân đe dọa nhanh chóng chuyển sang sử dụng Rhadamanthys như công cụ đánh cắp thông tin ưa thích của họ, cho thấy khả năng thích ứng cao.

Hành vi thích ứng này làm nổi bật tính chất năng động của hệ sinh thái tội phạm mạng, nơi các đối tượng tấn công nhanh chóng điều chỉnh chiến thuật để phản ứng với các biện pháp đối phó bảo mật. Hồ sơ lưu trữ chứa nhiều tệp được thiết kế để ngụy trang thành phần mềm hợp pháp. Dựa trên dấu thời gian biên dịch và sửa đổi, chiến dịch có khả năng bắt đầu vào ngày 8 tháng 9.

Phần lớn **mã độc đánh cắp thông tin** được phân phối qua YouTube Ghost Network được thiết kế để trích xuất thông tin đăng nhập, thông tin tài chính và dữ liệu nhạy cảm khác. Dữ liệu này sau đó được gửi đến các máy chủ command-and-control (C2) từ xa, dẫn đến nguy cơ **rò rỉ dữ liệu** nghiêm trọng cho nạn nhân.

Các Biện pháp Né tránh Phát hiện Tinh vi

Các tác nhân đe dọa sử dụng các kỹ thuật né tránh tinh vi để vượt qua các lớp phòng thủ. Chúng bao gồm việc sử dụng các kho lưu trữ được bảo vệ bằng mật khẩu, cập nhật payload thường xuyên để thay đổi dấu hiệu nhận dạng, và xoay vòng cơ sở hạ tầng command-and-control (C2) cứ sau ba đến bốn ngày để tránh bị chặn.

Những chiến thuật này đặc biệt nhắm vào các hệ thống phát hiện tự động và cơ chế chặn dựa trên danh tiếng. Điều này khiến các chiến dịch trở nên đặc biệt thách thức đối với các giải pháp bảo mật truyền thống trong việc xác định và ngăn chặn hiệu quả các mối đe dọa từ **mã độc đánh cắp thông tin**.

Phân tích Chiến dịch Cụ thể và IOC

Phân tích chi tiết các chiến dịch cụ thể cho thấy sự tinh vi trong hoạt động của mạng lưới. Trong một trường hợp được ghi nhận, một kênh YouTube bị xâm nhập với 9.690 người đăng ký đã được sử dụng để phân phối mã độc Rhadamanthys infostealer thông qua các video liên quan đến tiền điện tử. Điều này chứng tỏ khả năng lạm dụng các kênh hợp pháp để phát tán mã độc.

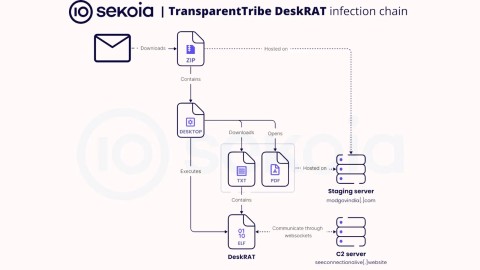

Chiến dịch này sử dụng lưu trữ dự phòng trên nhiều nền tảng, bao gồm Google Sites, MediaFire và Dropbox. Điều này đảm bảo tính bền bỉ ngay cả khi các thành phần riêng lẻ bị phát hiện và gỡ bỏ, cho phép mã độc duy trì khả năng lây nhiễm. Thông tin chi tiết về Rhadamanthys infostealer cho thấy nó thường dùng các kỹ thuật lẩn tránh phức tạp.

Một chiến dịch đáng kể khác nhắm mục tiêu vào những người tạo nội dung thông qua một tài khoản bị xâm nhập với 129.000 người đăng ký. Mã độc được phân phối dưới dạng các sản phẩm Adobe đã bẻ khóa, lợi dụng nhu cầu phần mềm giá rẻ của nhóm đối tượng này.

Chiến dịch này đặc biệt hấp dẫn các YouTuber và những người tạo nội dung số khác, cho thấy sự nhắm mục tiêu khán giả có chủ đích của các tác nhân đe dọa để tối đa hóa hiệu quả lây nhiễm. Mục tiêu chính là thu thập thông tin nhạy cảm của các đối tượng có ảnh hưởng.

Các kho lưu trữ độc hại chứa cả phần mềm bẻ khóa có chức năng và mã độc ẩn. Điều này khiến việc phát hiện trở nên khó khăn hơn, vì một số người dùng sẽ trải nghiệm chức năng được hứa hẹn trong khi vô tình cài đặt **mã độc đánh cắp thông tin** vào hệ thống của họ.

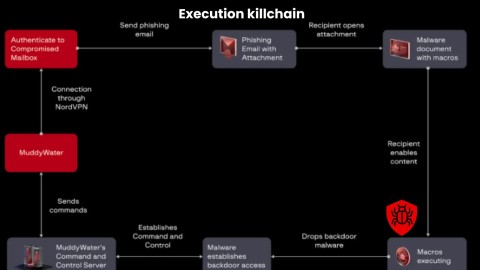

Cơ chế Triển khai Mã độc Đa tầng

Việc triển khai kỹ thuật bao gồm nhiều giai đoạn, với các trình cài đặt MSI ban đầu phân phối HijackLoader. Sau đó, HijackLoader sẽ triển khai payload cuối cùng là Rhadamanthys. Cơ chế này giúp che giấu payload thực sự khỏi các lớp bảo mật đầu tiên.

Phương pháp tiếp cận nhiều lớp này giúp né tránh sự phát hiện của các giải pháp bảo mật. Các giải pháp này có thể chỉ phân tích tệp ban đầu mà không kiểm tra toàn bộ chuỗi lây nhiễm, làm tăng nguy cơ thành công của các cuộc **tấn công mạng**. Sự phức tạp trong chuỗi lây nhiễm đòi hỏi các giải pháp bảo mật phải có khả năng phân tích sâu rộng.

Sự thành công của YouTube Ghost Network cho thấy cách thức tội phạm mạng đang thích nghi với bối cảnh bảo mật hiện đại. Chúng khai thác các nền tảng đáng tin cậy và kỹ thuật kỹ thuật xã hội để thực hiện các cuộc tấn công. Khi các phương pháp phân phối truyền thống trở nên kém hiệu quả, những cách tiếp cận dựa trên nền tảng này đại diện cho một sự phát triển đáng lo ngại trong việc phân phối mã độc. Nó đòi hỏi sự phối hợp phản ứng từ các nhà nghiên cứu bảo mật, nhà điều hành nền tảng và cơ quan thực thi pháp luật để chống lại một cách hiệu quả và hạn chế **rò rỉ dữ liệu** trên quy mô lớn.