Mã độc Stealer: Nguy cơ đánh cắp dữ liệu quy mô KHỦNG KHIẾP

Hệ sinh thái mã độc stealer đã đạt đến quy mô chưa từng có, với các tác nhân đe dọa xử lý hàng triệu thông tin đăng nhập bị đánh cắp mỗi ngày thông qua các mạng lưới phân phối phức tạp. Các nhà nghiên cứu bảo mật đã theo dõi các hoạt động này gần một năm, khám phá một hạ tầng đáng báo động xử lý dữ liệu nạn nhân với khối lượng công nghiệp.

Sự Phát Triển Quy Mô của Hệ Sinh Thái Mã Độc Stealer

Trong những năm gần đây, hệ sinh thái log stealer đã trải qua quá trình chuyển đổi đáng kể, từ các hoạt động rời rạc phát triển thành các doanh nghiệp tội phạm có tổ chức cao. Các nhà nghiên cứu đã bắt đầu theo dõi các nền tảng này, triển khai một hệ thống thu thập dữ liệu toàn diện được thiết kế để hỗ trợ các nạn nhân.

Họ đã hợp tác với Have I Been Pwned để cảnh báo các cá nhân có thông tin đăng nhập bị xâm phạm. Hạ tầng giám sát được xây dựng nhằm cạnh tranh với các nền tảng threat intelligence lớn nhất, tập trung vào việc thu thập dữ liệu duy nhất và đạt được khả năng cảnh báo gần thời gian thực.

Quy Mô Xử Lý Dữ Liệu Công Nghiệp

Nghiên cứu đã chỉ ra rằng Telegram trở thành động lực chính trong hệ sinh thái stealer, có khả năng đóng góp hàng triệu thông tin đăng nhập độc nhất chỉ trong một ngày. Vào thời điểm hoạt động cao điểm, một tài khoản Telegram duy nhất có thể xử lý tới 50 triệu thông tin đăng nhập trong 24 giờ.

Khối lượng đáng kinh ngạc này nhấn mạnh quy mô công nghiệp mà các hoạt động đánh cắp dữ liệu hiện đang hoạt động, vượt xa các ước tính trước đây về khả năng của tội phạm mạng. Việc này cho thấy mức độ nghiêm trọng của vấn đề rò rỉ dữ liệu nhạy cảm trên diện rộng.

Cấu Trúc Phân Cấp của Hệ Sinh Thái Mã Độc Stealer

Hệ sinh thái log stealer hoạt động thông qua một cấu trúc phân cấp với các vai trò và trách nhiệm riêng biệt. Các Primary Seller quản lý các hoạt động chính, thường duy trì cả kênh công khai nơi chia sẻ các mẫu và kênh riêng tư trả phí nơi khách hàng mua quyền truy cập vào các log stealer mới.

Những nhà điều hành này phối hợp với Traffer, những người phân phối mã độc thông qua các vector lây nhiễm khác nhau. Trong khi đó, các Aggregator thu thập và phân phối lại log trên nhiều kênh khác nhau.

Aggregator đóng một vai trò thú vị trong hệ sinh thái này, thường làm rò rỉ dữ liệu công khai để thu hút sự chú ý và xây dựng danh tiếng trong các cộng đồng tội phạm. Họ hợp nhất các tệp từ nhiều nguồn, tạo ra các bộ sưu tập độc đáo làm phức tạp các nỗ lực theo dõi.

Primary Seller thường bảo vệ các kho lưu trữ của họ bằng mật khẩu kèm liên kết đến các kênh của họ để ngăn chặn Aggregator nhận công trạng, thêm các lớp phức tạp bổ sung vào quá trình phân phối dữ liệu trong hệ sinh thái mã độc stealer.

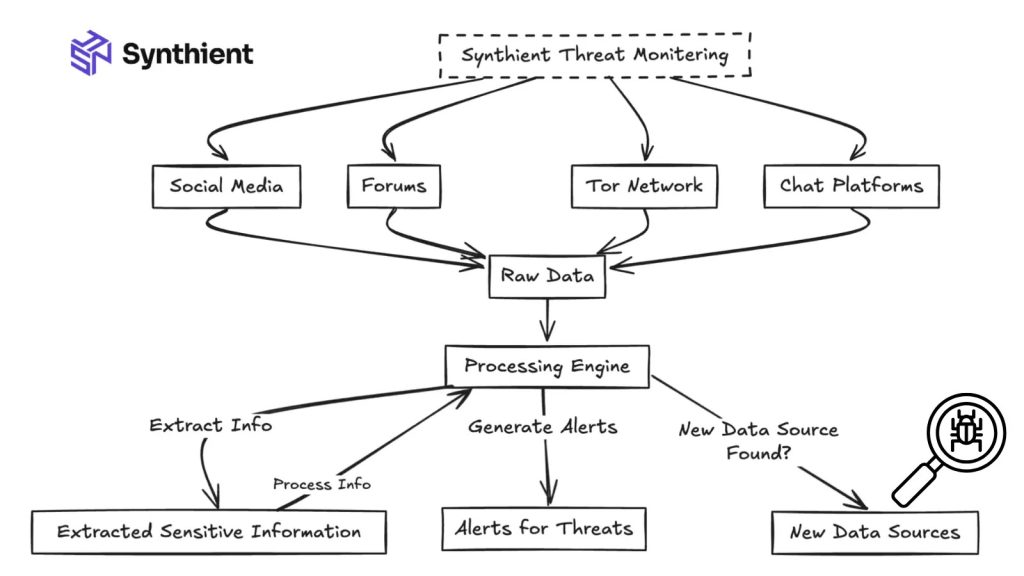

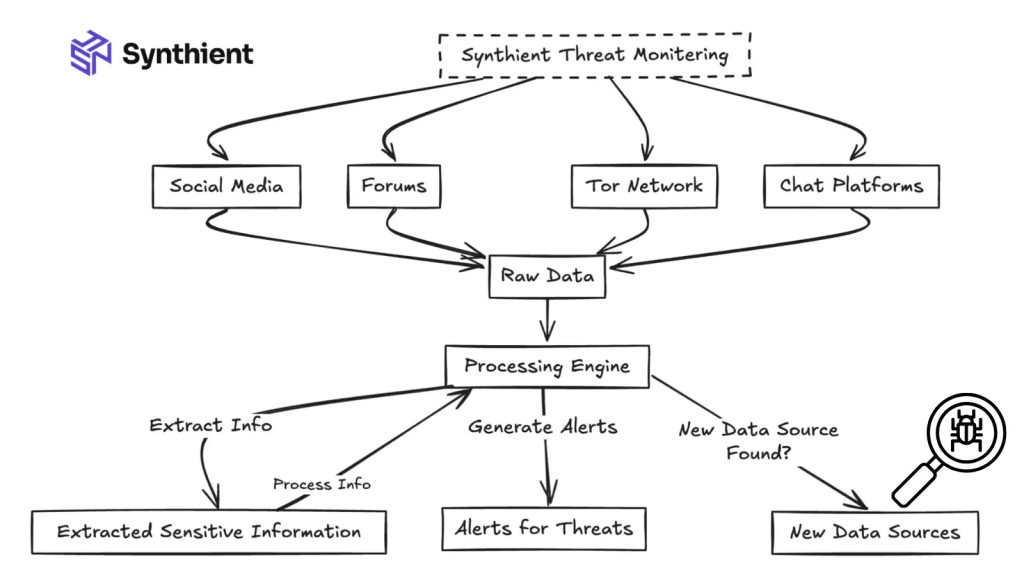

Kiến Trúc Giám Sát Kỹ Thuật

Các nhà nghiên cứu đã phát triển một hạ tầng giám sát tinh vi sử dụng định dạng dây Telegram MTProto. Khoảng 20 tài khoản Telegram premium đã được triển khai làm các worker chuyên dụng để giám sát và trích xuất dữ liệu từ các kênh.

Các worker này vận hành trình lắng nghe tin nhắn, chuyển tiếp các tin nhắn đến các bộ xử lý. Sau đó, bộ xử lý trích xuất các liên kết mời, xác định các tệp đính kèm và chuyển tiếp các tệp đến một công cụ tải xuống được tách biệt để trích xuất và xử lý.

Hệ thống kết hợp nhiều cơ chế chống trùng lặp để xử lý khối lượng dữ liệu khổng lồ và thừa thãi. Các tệp được kiểm tra bằng Telegram FileHash trước khi tải xuống, với một lớp chống trùng lặp thứ hai được triển khai thông qua ClickHouse sử dụng kiến trúc ReplacingMergeTree.

Cách tiếp cận này cho phép các nhà nghiên cứu theo dõi mức độ phân phối rộng rãi của một số thông tin đăng nhập nhất định trong hệ sinh thái tội phạm, đồng thời quản lý các ràng buộc về lưu trữ. Đây là một thành phần quan trọng của threat intelligence.

Quy Trình Xử Lý và Phân Tích Dữ Liệu

Bộ xử lý kiểm tra các tin nhắn để tìm các chỉ báo dữ liệu bị đánh cắp, hướng dẫn các worker tự động tham gia các kênh có liên quan. Các tệp đã tải xuống được phân tích để xác định định dạng của chúng trước khi phân tích cú pháp.

Dữ liệu được chèn hàng loạt vào cơ sở dữ liệu ClickHouse để phân tích. Các tệp được xử lý thành công sẽ bị xóa ngay lập tức để tiết kiệm không gian lưu trữ, do khối lượng khổng lồ được xử lý hàng ngày.

Xác Định và Ưu Tiên Hạ Tầng Đe Dọa

Nhóm nghiên cứu tập trung cụ thể vào hạ tầng của kẻ tấn công bằng cách bắt đầu với các kênh Telegram độc hại đã biết và sử dụng chúng làm dữ liệu ban đầu. Các kênh được nhiều nguồn độc hại tham chiếu sẽ nhận được xếp hạng xác suất độc hại cao hơn và được ưu tiên thu thập dữ liệu.

Cách tiếp cận này cho phép các nhà nghiên cứu lập bản đồ mạng lưới liên kết của các hoạt động đánh cắp dữ liệu, đồng thời tránh các báo động giả từ các kênh hợp pháp. Chi tiết hơn về hệ sinh thái này có thể được tìm thấy tại nghiên cứu chuyên sâu về Stealer Log Ecosystem.

Thách Thức trong Phân Tích Dữ Liệu

Sự đa dạng của các định dạng dữ liệu đã đặt ra những thách thức đáng kể, vì các họ mã độc và traffer khác nhau sử dụng các cấu trúc đầu ra đa dạng. Primary Seller, Aggregator và Traffer đều sử dụng các quy ước định dạng độc đáo, không có sự nhất quán trong toàn bộ hệ sinh thái mã độc stealer.

Điều này đòi hỏi khả năng phân tích cú pháp linh hoạt để trích xuất thông tin đăng nhập từ nhiều định dạng tệp khác nhau đã gặp phải.

Xử Lý Dữ Liệu Đạo Đức và Hỗ Trợ Nạn Nhân

Cuối cùng, nhóm nghiên cứu đã quyên góp dữ liệu thu thập được cho Have I Been Pwned thay vì thương mại hóa nó. Họ viện dẫn những lo ngại về các nền tảng cho phép bất kỳ ai có thẻ tín dụng truy cập chi tiết nạn nhân mà không có xác minh phù hợp.

Bằng cách cung cấp bộ dữ liệu cho Have I Been Pwned, các nhà nghiên cứu nhằm mục đích giúp nạn nhân bảo mật tài khoản của họ mà không phải chịu thêm sự khai thác từ các nền tảng threat intelligence thiếu các biện pháp bảo vệ đầy đủ chống lại việc lạm dụng dữ liệu thông tin đăng nhập bị đánh cắp.