Nguy hiểm khai thác ASP.NET ViewState: IIS server bị tấn công

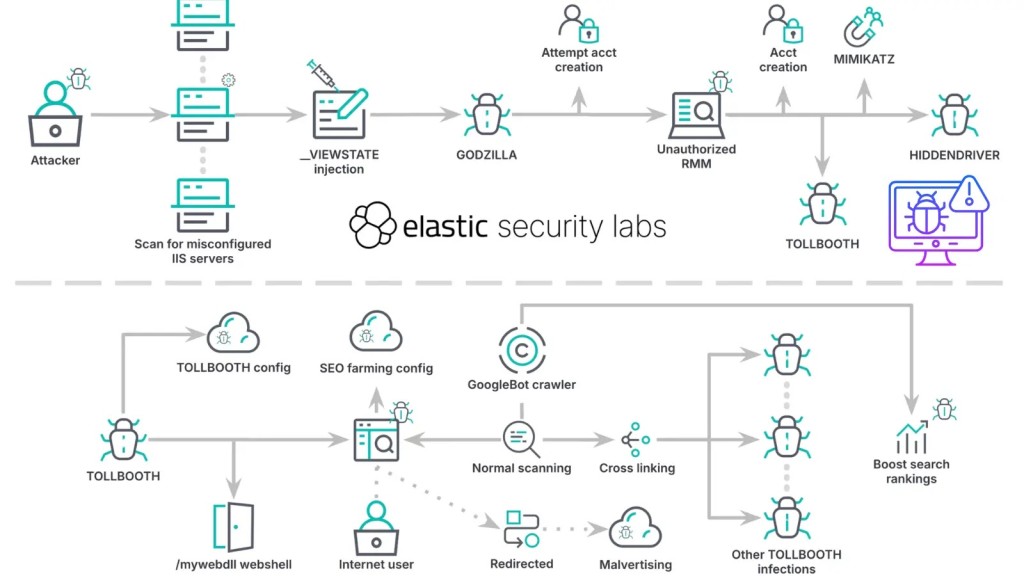

Vào tháng 9 năm 2025, nhóm Cybersecurity thuộc Texas A&M University System (TAMUS) và Elastic Security Labs đã cùng phát hiện một chiến dịch tấn công hậu khai thác tinh vi do một tác nhân đe dọa nói tiếng Trung thực hiện. Chiến dịch này tận dụng cơ chế khai thác ASP.NET ViewState để đạt được quyền truy cập ban đầu.

Trong chiến dịch này, tác nhân đe dọa đã triển khai module IIS độc hại có tên TOLLBOOTH, một webshell framework phái sinh từ Godzilla, công cụ quản lý và giám sát từ xa GotoHTTP, và một rootkit kernel-mode để che giấu sự hiện diện của chúng.

Chiến dịch REF3927: Tổng quan và Phạm vi Ảnh hưởng

Cụm tấn công này, được định danh là REF3927, đại diện cho một chiến dịch toàn cầu đã ảnh hưởng đến hàng trăm máy chủ trên nhiều ngành công nghiệp. Việc tái nhiễm lặp đi lặp lại trên các máy chủ đã được khắc phục cho thấy tầm quan trọng của việc xoay vòng các khóa máy chủ (machine keys) bị lộ ngoài việc loại bỏ các mã độc.

Hợp tác với Validin, sử dụng cơ sở hạ tầng quét toàn cầu của họ, đã xác định được 571 trường hợp lây nhiễm TOLLBOOTH đang hoạt động trên toàn thế giới. Các nạn nhân trải rộng trên nhiều khu vực địa lý và lĩnh vực công nghiệp, cho thấy một chiến lược khai thác tự động và không nhắm mục tiêu.

Đáng chú ý, không có nạn nhân nào được tìm thấy ở Trung Quốc đại lục, phản ánh chiến thuật rào chắn địa lý (geofencing) tự áp đặt của tác nhân. Điều này nhấn mạnh tính toán kỹ lưỡng trong việc lựa chọn mục tiêu và phạm vi hoạt động của nhóm tấn công.

Kỹ thuật Khai Thác ASP.NET ViewState và Cơ chế Lây nhiễm

Sự xâm nhập ban đầu bắt nguồn từ các cuộc tấn công deserialization chống lại cơ chế ASP.NET ViewState. Các khóa máy chủ ASP.NET (ASP.NET machine keys) – bao gồm ValidationKey và DecryptionKey – được sử dụng để bảo vệ ViewState và các cookie xác thực.

Nhóm tấn công đã khai thác ASP.NET ViewState trên các máy chủ web IIS bị cấu hình sai, nơi các khóa máy chủ ASP.NET đã được sử dụng lại và công khai trong các tài nguyên như tài liệu của Microsoft và StackOverflow. Khi những khóa này bị lộ, một kẻ tấn công có thể giả mạo các payload được serialize để thực thi mã tùy ý khi deserialization.

Phân tích Kỹ thuật Payload Deserialization

Trong phân tích của chúng tôi, một yêu cầu POST chứa payload ViewState được mã hóa Base64, được tạo bởi công cụ mã nguồn mở ysoserial.net, đã kích hoạt thành công việc thực thi mã. Điều này dẫn đến lỗi HTTP 500 Internal Server Error trên các máy chủ dễ bị tổn thương, xác nhận khả năng khai thác.

Phương pháp này phản ánh các báo cáo trước đó của Microsoft vào tháng 2 và của AhnLab vào tháng 4, cho thấy REF3927 là một sự phát triển của cùng một chuỗi tấn công độc hại. Điều này làm nổi bật tầm quan trọng của việc quản lý cấu hình an toàn để tránh IIS server bị xâm nhập.

Các Công cụ Duy trì Quyền Điều Khiển và Che Giấu

Sau khi truy cập ban đầu, tác nhân đe dọa đã triển khai nhiều công cụ duy trì quyền và lẩn tránh. Đây là các thành phần quan trọng để duy trì sự kiểm soát và tránh bị phát hiện trong môi trường IIS server bị xâm nhập.

Webshell Z-Godzilla_ekp

Một webshell framework phái sinh từ Godzilla, Z-Godzilla_ekp, cung cấp khả năng thực thi assembly trong bộ nhớ, vượt qua AMSI (Antimalware Scan Interface) và giao tiếp được mã hóa được ngụy trang trong các tham số HTTP POST. Điều này cho phép kẻ tấn công thực hiện các lệnh từ xa mà không cần ghi tệp trực tiếp lên đĩa, gây khó khăn cho việc phát hiện.

Công cụ GotoHTTP RMM

Khi các nỗ lực tạo tài khoản Windows mới thất bại, tác nhân đã cài đặt công cụ RMM (Remote Monitoring and Management) hợp pháp GotoHTTP để duy trì quyền kiểm soát. Tất cả lưu lượng quản lý được định tuyến qua các cổng web tiêu chuẩn. Các nỗ lực đánh cắp thông tin đăng nhập qua Mimikatz đã bị ngăn chặn bởi các biện pháp bảo vệ endpoint của Elastic Defend.

Module IIS Độc hại TOLLBOOTH

Khi leo thang đặc quyền tương tác bị chặn, nhóm đã triển khai TOLLBOOTH, một module IIS độc hại dùng để chiếm đoạt lưu lượng truy cập. Module này có sẵn ở cả hai biến thể native và .NET managed.

TOLLBOOTH tự động truy xuất các tệp cấu hình riêng cho từng nạn nhân từ cơ sở hạ tầng do kẻ tấn công kiểm soát. Nó triển khai kỹ thuật che giấu SEO (SEO cloaking) để tăng xếp hạng công cụ tìm kiếm và phơi bày một webshell được mã hóa cứng tại đường dẫn /mywebdll.

Module này phân chia hành vi giữa các trình thu thập thông tin tìm kiếm (search crawlers) và người truy cập thực tế. Nó phục vụ các trang web chứa đầy từ khóa (keyword-stuffed link farms) cho bot và chuyển hướng người dùng đến các trang đích độc hại.

Rootkit Kernel-Mode HIDDENDRIVER

Các quản trị viên cũng phát hiện ra các nỗ lực tải một phiên bản đã sửa đổi của rootkit mã nguồn mở Hidden, được đặt tên là HIDDENDRIVER. Rootkit này sử dụng kỹ thuật Thao tác đối tượng Kernel trực tiếp (Direct Kernel Object Manipulation – DKOM) và các cờ cấu hình dựa trên registry để ẩn tệp, tiến trình và khóa registry.

Trước khi điền vào đối tượng driver và các trường liên quan của nó, chẳng hạn như các chức năng chính, HIDDENDRIVER sẽ chuẩn bị các thành phần nội bộ. Nó tìm kiếm địa chỉ PspCidTable bằng cách dịch ngược hàm PsLookupProcessByProcessId với thư viện Zydis và phân tích cú pháp nó. Điều này cho phép rootkit thao túng các cấu trúc dữ liệu kernel để đạt được khả năng che giấu cao. Xem thêm về lỗ hổng kernel Linux có thể dẫn đến kiểm soát cấp độ kernel tại gbhackers.com.

Chỉ số Nhận diện Sự Thỏa hiệp (IOCs)

Mặc dù chiến dịch này sử dụng nhiều công cụ tinh vi, các chỉ số cụ thể để nhận diện sự thỏa hiệp tập trung vào các thành phần độc hại được triển khai và các hành vi bất thường trên hệ thống:

- Đường dẫn Webshell:

/mywebdll(được mã hóa cứng bởi module TOLLBOOTH). - Sự hiện diện của Module IIS độc hại: Kiểm tra các module IIS không xác định hoặc không được ủy quyền.

- Công cụ RMM không mong muốn: Sự hiện diện của GotoHTTP hoặc các công cụ RMM khác không được phê duyệt.

- Tập tin và Tiến trình bị ẩn: Sử dụng công cụ phát hiện rootkit để tìm các thực thể bị ẩn bởi HIDDENDRIVER.

Để biết thêm chi tiết kỹ thuật về module TOLLBOOTH và các chiến thuật liên quan đến khai thác ASP.NET ViewState, bạn có thể tham khảo báo cáo chuyên sâu của Elastic Security Labs tại elastic.co/security-labs/tollbooth.

Biện pháp Khắc phục và Phòng ngừa

Chiến dịch REF3927 nhấn mạnh cách một lỗi cấu hình đơn giản có thể dẫn đến việc chiếm quyền điều khiển máy chủ hoàn toàn. Bằng cách tích hợp các công cụ mã nguồn mở, phần mềm RMM hợp pháp và driver kernel tùy chỉnh, kẻ tấn công đã tạo ra một bộ công cụ xâm nhập hiệu quả và khó bị phát hiện.

Quy trình Khắc phục Hai bước

Để khắc phục các máy chủ bị ảnh hưởng bởi chiến dịch này, cần có một phương pháp tiếp cận hai chiều:

- Khôi phục máy chủ: Đưa các máy chủ bị ảnh hưởng về trạng thái an toàn đã biết bằng cách loại bỏ phần mềm độc hại, module và rootkit.

- Tạo và cấu hình lại khóa máy chủ: Tạo và cấu hình các khóa máy chủ ASP.NET mới, có tính bảo mật mã hóa cao, thông qua các công cụ như IIS Manager. Đây là bước cực kỳ quan trọng để ngăn chặn khai thác ASP.NET ViewState tái diễn.

Khuyến nghị Bảo mật cho Tổ chức

Các tổ chức được khuyến nghị thực hiện các biện pháp sau để tăng cường an ninh mạng và bảo vệ chống lại các cuộc tấn công tương tự:

- Kiểm tra cấu hình IIS: Thường xuyên kiểm tra cấu hình IIS để phát hiện việc sử dụng lại các khóa máy chủ ASP.NET.

- Kích hoạt xác thực ViewState mạnh mẽ: Đảm bảo rằng cơ chế xác thực ViewState được cấu hình an toàn để giảm thiểu rủi ro deserialization.

- Triển khai giải pháp phát hiện điểm cuối (EDR): Sử dụng các giải pháp EDR mạnh mẽ để cảnh báo về việc tải driver kernel và cài đặt module trái phép. Điều này giúp phát hiện sớm các dấu hiệu của rootkit kernel-mode hoặc các module độc hại khác.

Những người quản trị môi trường IIS bị phơi nhiễm công khai phải ưu tiên quản lý khóa máy chủ an toàn, giám sát liên tục tính toàn vẹn của ViewState và tăng cường phòng thủ điểm cuối để ngăn chặn các cuộc khai thác ASP.NET ViewState tương tự trong tương lai.