Salt Typhoon: Mối đe dọa mạng nghiêm trọng từ APT

Salt Typhoon đại diện cho một trong những mối đe dọa mạng dai dẳng và tinh vi nhất nhắm vào cơ sở hạ tầng trọng yếu toàn cầu. Nhóm đe dọa dai dẳng nâng cao (APT) này, được cho là có liên kết với các tác nhân được nhà nước Cộng hòa Nhân dân Trung Hoa bảo trợ, đã thực hiện một loạt chiến dịch tác động cao.

Các chiến dịch này nhắm vào các nhà cung cấp viễn thông, mạng lưới năng lượng và hệ thống chính phủ—đặc biệt là trên khắp Hợp chủng quốc Hoa Kỳ. Sự bảo trợ của nhà nước cho phép các nhóm như Salt Typhoon sở hữu nguồn lực đáng kể và khả năng thực hiện các cuộc tấn công phức tạp.

Hoạt động từ ít nhất năm 2019, nhóm này—cũng được theo dõi dưới tên Earth Estries, GhostEmperor, và UNC2286—đã thể hiện khả năng nâng cao. Khả năng này bao gồm khai thác các thiết bị biên, duy trì quyền truy cập sâu (deep persistence) và trích xuất dữ liệu nhạy cảm trên hơn 80 quốc gia.

Việc duy trì quyền truy cập sâu cho phép Salt Typhoon theo dõi và thu thập thông tin tình báo trong thời gian dài, gây ra rủi ro nghiêm trọng về an ninh quốc gia và doanh nghiệp.

Phạm vi và Mục tiêu Hoạt động của Salt Typhoon

Mặc dù phần lớn các báo cáo công khai tập trung vào các mục tiêu tại Hoa Kỳ, nhưng các hoạt động của Salt Typhoon đã mở rộng sang Châu Âu, Trung Đông và Châu Phi. Tại các khu vực này, nhóm đã nhắm mục tiêu vào các công ty viễn thông, các thực thể chính phủ và các công ty công nghệ.

Việc sử dụng mã độc tùy chỉnh và khai thác các lỗ hổng nghiêm trọng trong các sản phẩm từ các nhà cung cấp như Ivanti, Fortinet, và Cisco nhấn mạnh tính chất chiến lược của các chiến dịch. Các chiến dịch này kết hợp việc thu thập thông tin tình báo với ảnh hưởng địa chính trị, vượt ra ngoài mục tiêu tài chính thông thường.

Kỹ thuật Tấn công và Khai thác Lỗ hổng Zero-day

Bằng cách tận dụng các lỗ hổng zero-day chưa được công bố hoặc vá lỗi, các kỹ thuật che giấu tinh vi và chiến lược di chuyển ngang, Salt Typhoon đã chứng minh khả năng đáng báo động. Nhóm này có thể né tránh phát hiện và duy trì quyền truy cập lâu dài vào các môi trường nhạy cảm, gây ra những hậu quả nghiêm trọng.

Các lỗ hổng zero-day đặc biệt nguy hiểm vì không có bản vá nào được phát hành, khiến các hệ thống dễ bị tấn công cho đến khi các nhà cung cấp phát hiện và khắc phục.

Các hoạt động của nhóm đã phơi bày các hệ thống chặn hợp pháp (lawful intercept systems), làm lộ dữ liệu siêu dữ liệu cho hàng triệu người dùng và gây gián đoạn các dịch vụ thiết yếu. Điều này đã thúc đẩy các phản ứng phối hợp từ các cơ quan tình báo và các đối tác khu vực tư nhân trên toàn thế giới để đối phó với mối đe dọa này.

Bạn có thể tìm hiểu thêm về các hoạt động của nhóm và các mối đe dọa liên quan từ các nguồn đáng tin cậy như Darktrace Blog, cũng như các thông tin về lỗ hổng tại GBHackers.

Chiến dịch Xâm nhập Mạng của Salt Typhoon: Một Trường hợp Điển hình

Gần đây, Darktrace đã quan sát thấy hoạt động trong một tổ chức viễn thông Châu Âu phù hợp với các chiến thuật, kỹ thuật và quy trình (TTPs) đã biết của Salt Typhoon. Các hoạt động này bao gồm DLL sideloading và lạm dụng phần mềm hợp pháp để ẩn mình và thực thi mã độc.

Cuộc xâm nhập mạng này có khả năng bắt đầu bằng việc khai thác một thiết bị Citrix NetScaler Gateway vào tuần đầu tiên của tháng 7 năm 2025. Việc khai thác này cung cấp điểm truy cập ban đầu vào mạng của mục tiêu.

Từ đó, tác nhân đã chuyển hướng sang các máy chủ Citrix Virtual Delivery Agent (VDA) trong mạng con Machine Creation Services của khách hàng, mở rộng quyền kiểm soát bên trong hệ thống.

Các hoạt động truy cập ban đầu trong cuộc xâm nhập có nguồn gốc từ một điểm cuối có thể liên quan đến dịch vụ SoftEther VPN. Điều này cho thấy khả năng che giấu cơ sở hạ tầng ngay từ đầu, nhằm gây khó khăn cho việc truy vết.

Phân phối Mã độc và Kỹ thuật Che giấu

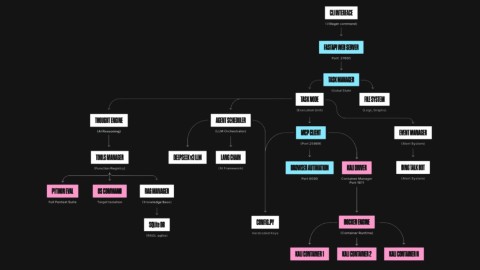

Sau đó, Darktrace đã quan sát thấy tác nhân đe dọa phân phối một backdoor được đánh giá với độ tin cậy cao là SNAPPYBEE, còn được gọi là Deed RAT, đến nhiều máy chủ Citrix VDA. Đây là một loại mã độc nguy hiểm được thiết kế để kiểm soát từ xa.

Backdoor này được phân phối đến các điểm cuối nội bộ dưới dạng tệp DLL cùng với các tệp thực thi hợp pháp của phần mềm diệt virus như Norton Antivirus, Bkav Antivirus và IObit Malware Fighter.

Hình thức hoạt động này chỉ ra rằng kẻ tấn công đã dựa vào kỹ thuật DLL sideloading. Đây là một phương pháp lạm dụng cách hệ điều hành tìm và tải các thư viện động. Bằng cách đặt một DLL độc hại có cùng tên với một DLL hợp pháp trong một thư mục mà một ứng dụng đáng tin cậy sẽ tải đầu tiên, kẻ tấn công có thể buộc ứng dụng thực thi mã độc của chúng.

Việc sử dụng phần mềm diệt virus hợp pháp làm vỏ bọc giúp thực thi payload của chúng một cách âm thầm, giảm thiểu khả năng bị phát hiện bởi các giải pháp bảo mật truyền thống.

Kỹ thuật này cho phép Salt Typhoon và các nhóm tấn công tương tự thực thi payload dưới vỏ bọc của phần mềm đáng tin cậy. Điều này giúp chúng vượt qua các kiểm soát bảo mật truyền thống và né tránh phát hiện hiệu quả.

Giao tiếp Command-and-Control (C2) và IOCs

Backdoor được tác nhân đe dọa phân phối đã sử dụng các điểm cuối LightNode VPS để giao tiếp command-and-control (C2). Việc này diễn ra qua cả giao thức HTTP và một giao thức dựa trên TCP không xác định.

Thiết lập hai kênh này nhất quán với việc Salt Typhoon được biết đến là sử dụng các giao thức không chuẩn và phân lớp để né tránh phát hiện. Việc sử dụng đa kênh C2 làm cho việc chặn đứng và phân tích luồng dữ liệu trở nên khó khăn hơn.

Các giao tiếp HTTP được hiển thị bởi backdoor bao gồm các yêu cầu POST với tiêu đề User-Agent của Internet Explorer và các mẫu Target URI như /17ABE7F017ABE7F0. Một trong các máy chủ C2 được các điểm cuối bị xâm nhập liên hệ là aar.gandhibludtric[.]com, một tên miền gần đây có liên kết với Salt Typhoon.

Indicators of Compromise (IOCs)

Dựa trên phân tích kỹ thuật, các chỉ số thỏa hiệp (IOCs) liên quan đến hoạt động này của Salt Typhoon bao gồm:

- Tên miền C2:

aar.gandhibludtric[.]com - Mẫu Target URI HTTP:

/17ABE7F017ABE7F0 - Tên mã độc (Backdoor): SNAPPYBEE (còn gọi là Deed RAT)

Phát hiện Xâm nhập và Biện pháp Đối phó

Darktrace đã đưa ra các cảnh báo phát hiện với độ tin cậy cao ngay từ giai đoạn đầu của cuộc xâm nhập. Cả công cụ ban đầu và các hoạt động C2 đều được các cuộc điều tra của Darktrace Cyber AI Analyst và các mô hình của Darktrace bao quát mạnh mẽ.

Khả năng phát hiện xâm nhập sớm và chính xác đóng vai trò quan trọng trong việc ngăn chặn các cuộc tấn công phức tạp. Điều này cho phép các tổ chức phản ứng nhanh chóng và giảm thiểu thiệt hại.

Mặc dù tác nhân đe dọa có sự tinh vi, hoạt động xâm nhập đã được xác định và khắc phục trước khi leo thang vượt quá các giai đoạn đầu của cuộc tấn công. Các cảnh báo phát hiện kịp thời với độ tin cậy cao của Darktrace có khả năng đóng vai trò chủ chốt trong việc vô hiệu hóa mối đe dọa này.

Darktrace Cyber AI Analyst đã tự động điều tra các cảnh báo mô hình được tạo ra trong giai đoạn đầu của cuộc xâm nhập. Công cụ này khám phá các công cụ ban đầu và các sự kiện C2, sau đó ghép nối chúng thành các sự cố thống nhất đại diện cho tiến trình của kẻ tấn công.

Dựa trên sự trùng lặp về chiến thuật, kỹ thuật và quy trình, các mẫu dàn dựng, cơ sở hạ tầng và mã độc, Darktrace đánh giá với độ tin cậy vừa phải rằng hoạt động được quan sát phù hợp với Salt Typhoon.

Khuyến nghị Bảo mật và Phòng thủ Chủ động

Khi các tổ chức đánh giá lại mô hình đe dọa của mình, Salt Typhoon đóng vai trò như một lời nhắc nhở rõ ràng về bản chất ngày càng phát triển của các hoạt động mạng cấp quốc gia. Điều này cho thấy nhu cầu cấp thiết về các chiến lược phòng thủ chủ động.

Các chiến lược này cần dựa trên phát hiện bất thường về hành vi (behavioral anomaly detection), thay vì chỉ dựa vào các phương pháp dựa trên chữ ký (signature-based approaches) vốn dễ bị né tránh bởi các tác nhân tinh vi như Salt Typhoon.