Nghiêm trọng: Tấn công Tài khoản Đám mây vượt MFA với OAuth

Các cuộc tấn công tài khoản đám mây (ATO) đã phát triển vượt ra ngoài việc đánh cắp thông tin xác thực đơn giản. Hiện nay, tội phạm mạng đang khai thác các ứng dụng OAuth để duy trì quyền truy cập liên tục vào các môi trường bị xâm nhập. Điều này giúp chúng bỏ qua các biện pháp bảo mật truyền thống như đặt lại mật khẩu và xác thực đa yếu tố (MFA).

Tấn công Tài khoản Đám mây: Từ Đánh cắp Thông tin Xác thực đến Ứng dụng OAuth Độc hại

Các cuộc tấn công chiếm quyền điều khiển tài khoản đám mây (Cloud ATO) đã trở thành một mối lo ngại đáng kể. Tội phạm mạng và các nhóm được nhà nước bảo trợ ngày càng sử dụng các ứng dụng OAuth độc hại. Đây là phương tiện để giành quyền truy cập liên tục trong các môi trường bị xâm nhập.

Những cuộc tấn công này cho phép các tác nhân độc hại chiếm đoạt tài khoản người dùng. Sau đó, chúng có thể tiến hành trinh sát, đánh cắp dữ liệu và khởi động các hoạt động độc hại khác. Điều này đặt ra một mối đe dọa mạng nghiêm trọng đối với các tổ chức.

Các nhà nghiên cứu của Proofpoint đã chỉ ra cách các cuộc tấn công này có thể được tự động hóa hoàn toàn. Các tác nhân đe dọa đã và đang tích cực khai thác các lỗ hổng này trong thực tế. Tham khảo chi tiết tại báo cáo của Proofpoint.

Hàm ý bảo mật đặc biệt đáng lo ngại. Khi kẻ tấn công giành được quyền truy cập vào một tài khoản đám mây, chúng có thể tạo và ủy quyền các ứng dụng nội bộ (second-party) với các phạm vi và quyền tùy chỉnh. Khả năng này cho phép truy cập liên tục vào các tài nguyên quan trọng như hộp thư và tệp, bỏ qua các biện pháp bảo mật truyền thống như thay đổi mật khẩu. Đây là một hình thức tấn công tài khoản đám mây tinh vi.

Phân loại Ứng dụng OAuth và Tầm quan trọng Bảo mật

Trong bối cảnh môi trường đám mây, đặc biệt là Microsoft Entra ID, điều quan trọng là phải hiểu sự khác biệt giữa ứng dụng second-party và third-party.

Ứng dụng Second-Party (Nội bộ)

Các ứng dụng second-party được đăng ký trực tiếp trong tenant của một tổ chức. Còn được gọi là ứng dụng nội bộ, chúng thường được tạo và quản lý bởi quản trị viên hoặc người dùng có đặc quyền thích hợp của tổ chức.

Các ứng dụng second-party kế thừa một mức độ tin cậy ngầm trong môi trường. Chúng có nguồn gốc từ chính thư mục của tổ chức. Điều này làm cho chúng trở thành mục tiêu lý tưởng cho các kẻ tấn công nhằm thiết lập quyền truy cập liên tục thông qua các cuộc tấn công tài khoản đám mây.

Ứng dụng Third-Party (Bên ngoài)

Các ứng dụng third-party được đăng ký trong các tenant bên ngoài. Chúng yêu cầu truy cập vào các tài nguyên trong tenant của các tổ chức khác. Các ví dụ phổ biến bao gồm các dịch vụ được sử dụng rộng rãi như Zoom hoặc DocuSign.

Các ứng dụng third-party thường trải qua quá trình kiểm tra bổ sung thông qua quy trình phê duyệt của quản trị viên và các chính sách bảo mật của tổ chức trước khi được cấp quyền truy cập.

Sự phân biệt này đặc biệt liên quan từ góc độ bảo mật. Các tác nhân đe dọa thường ưu tiên tạo ứng dụng second-party trong các giai đoạn sau khai thác. Các ứng dụng nội bộ này khó phát hiện hơn và có thể bỏ qua các kiểm soát bảo mật được thiết kế chủ yếu để giám sát ứng dụng bên ngoài. Điều này đặt ra thách thức lớn trong bảo mật mạng.

Kỹ thuật Chiếm quyền Điều khiển và Duy trì Truy cập Liên tục

Tội phạm mạng thường sử dụng kết hợp các kỹ thuật để giành quyền truy cập ban đầu vào tài khoản người dùng đám mây. Một chiến thuật phổ biến là sử dụng các bộ công cụ proxy ngược đi kèm với các mồi nhử lừa đảo cá nhân hóa. Chúng cho phép đánh cắp thông tin xác thực và cookie phiên. Các kỹ thuật này thường dẫn đến các cuộc tấn công tài khoản đám mây hiệu quả.

Khi kẻ tấn công đã đánh cắp thông tin đăng nhập của người dùng, chúng có thể thiết lập quyền truy cập trái phép vào các tài khoản mục tiêu. Đây là bước chuẩn bị cho các giai đoạn tiếp theo của cuộc tấn công.

Khả năng hiển thị này trong các giao diện quản trị tiêu chuẩn nhấn mạnh tầm quan trọng của việc kiểm tra và giám sát ứng dụng thường xuyên. Các ứng dụng độc hại có thể hòa lẫn với các ứng dụng kinh doanh hợp pháp trừ khi được kiểm tra cụ thể.

Đăng ký Ứng dụng OAuth Độc hại

Sau khi truy cập ban đầu thành công, kẻ tấn công thường chuyển sang tạo và triển khai các ứng dụng OAuth độc hại. Quá trình này thường bao gồm việc lợi dụng các đặc quyền của tài khoản bị xâm nhập để đăng ký các ứng dụng nội bộ mới. Sau đó, chúng cấu hình các quyền và phạm vi API cụ thể để đạt được tác động tối đa. Cuối cùng là ủy quyền các ứng dụng này truy cập vào các tài nguyên quan trọng của tổ chức.

Giá trị chiến lược của phương pháp này nằm ở cơ chế duy trì quyền truy cập. Ngay cả khi thông tin xác thực của người dùng bị xâm phạm được đặt lại hoặc xác thực đa yếu tố được thực thi, các ứng dụng OAuth độc hại vẫn duy trì quyền truy cập được ủy quyền của chúng.

Điều này tạo ra một cửa hậu bền vững, có thể không bị phát hiện trong môi trường vô thời hạn, trừ khi được xác định và khắc phục cụ thể. Đây là điểm mấu chốt trong các cuộc tấn công tài khoản đám mây kéo dài.

Công cụ Tự động hóa của Proofpoint

Các nhà nghiên cứu của Proofpoint đã phát triển một bộ công cụ tự động hóa. Công cụ này chứng minh các phương pháp mà các tác nhân đe dọa thiết lập quyền truy cập liên tục thông qua các ứng dụng OAuth độc hại.

Công cụ proof-of-concept này triển khai một số khả năng chính phản ánh các kịch bản tấn công thực tế, bao gồm:

- Tự động đăng ký và cấu hình ứng dụng OAuth.

- Lựa chọn phạm vi quyền tùy chỉnh.

- Cơ chế truy cập liên tục độc lập với thông tin xác thực người dùng.

- Quy ước đặt tên ứng dụng có thể cấu hình.

Bắt đầu từ một tài khoản ban đầu bị xâm nhập, công cụ này hợp lý hóa quá trình sau khai thác thông qua việc tạo ứng dụng tự động.

Mặc dù bản trình diễn này sử dụng tên ứng dụng ngẫu nhiên, các tác nhân đe dọa trong thế giới thực thường sử dụng các chiến lược đặt tên lừa đảo. Chúng bắt chước các ứng dụng kinh doanh hợp pháp để tránh bị phát hiện.

Trong quá trình triển khai tự động, một ứng dụng được đăng ký với các phạm vi quyền được cấu hình sẵn. Các phạm vi này phù hợp với mục tiêu của kẻ tấn công.

Một khía cạnh quan trọng của việc triển khai này là thuộc tính quyền sở hữu. Tài khoản người dùng bị xâm nhập trở thành chủ sở hữu đã đăng ký của ứng dụng mới tạo. Điều này thiết lập nó một cách hiệu quả như một tài nguyên nội bộ hợp pháp trong môi trường của tổ chức.

Mô hình sở hữu này cung cấp một số lợi thế chiến thuật. Ứng dụng xuất hiện như một tài nguyên được phát triển nội bộ. Các yêu cầu xác thực có nguồn gốc từ bên trong tenant của tổ chức.

Ứng dụng này kế thừa các mối quan hệ tin cậy liên quan đến các tài nguyên nội bộ. Các kiểm soát bảo mật ứng dụng third-party tiêu chuẩn có thể không phát hiện hoặc gắn cờ hoạt động này.

Tạo Bí mật và Thu thập Mã thông báo

Khi đăng ký ứng dụng thành công, công cụ tự động thiết lập hai thành phần xác thực quan trọng: tạo bí mật ứng dụng và thu thập mã thông báo.

Đầu tiên, công cụ tạo một bí mật client mã hóa cho ứng dụng. Bí mật này đóng vai trò là thông tin xác thực xác thực riêng của ứng dụng. Sau đó, quá trình tự động hóa tiến hành thu thập nhiều loại mã thông báo OAuth, bao gồm: một mã thông báo truy cập (access token), một mã thông báo làm mới (refresh token) và một mã thông báo ID (ID token). Xem thêm về việc lạm dụng OAuth token tại GBHackers.

Sau khi đặt lại mật khẩu, công cụ chứng minh hiệu quả duy trì quyền truy cập của ứng dụng độc hại thông qua một số hoạt động chính. Nó thành công trong việc truy xuất nội dung hộp thư người dùng và duy trì quyền truy cập liên tục vào các email đến và lịch sử. Việc này hiện hoạt động độc lập với các thay đổi thông tin xác thực người dùng.

Phạm vi truy cập trái phép mở rộng vượt ra ngoài email, bao gồm các tài liệu SharePoint, tệp lưu trữ OneDrive, tin nhắn Teams, thông tin lịch, danh bạ tổ chức và các tài nguyên Microsoft 365 khác.

Phân tích Sự cố Thực tế về Tấn công Tài khoản Đám mây

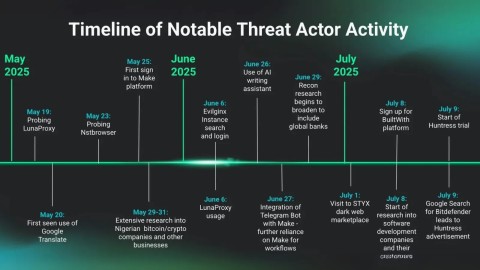

Hệ thống telemetry của Proofpoint đã tiết lộ một sự cố chiếm quyền điều khiển tài khoản trong thế giới thực kéo dài bốn ngày. Sự xâm nhập ban đầu được phát hiện thông qua một lần đăng nhập thành công sử dụng chữ ký user agent. Chữ ký này rất có thể liên quan đến các cuộc tấn công lừa đảo Adversary-in-the-Middle (AiTM), cụ thể là bộ công cụ lừa đảo Tycoon phishing kit. Đây là một ví dụ điển hình về tấn công tài khoản đám mây đang diễn ra.

Tác nhân đe dọa, hoạt động thông qua các proxy VPN có trụ sở tại Hoa Kỳ, đã thực hiện một số hành động độc hại:

- Tạo các quy tắc hộp thư độc hại.

- Đăng ký một ứng dụng nội bộ có tên ‘test‘.

- Thêm bí mật ứng dụng với các quyền Mail.Read và offline_access. Điều này cho phép truy cập liên tục vào hộp thư của nạn nhân ngay cả sau khi thay đổi mật khẩu.

Sau khoảng bốn ngày, mật khẩu của người dùng đã được thay đổi. Sau đó, các lần đăng nhập không thành công được quan sát thấy từ một địa chỉ IP dân cư ở Nigeria. Điều này gợi ý về nguồn gốc có thể của tác nhân đe dọa. Tuy nhiên, ứng dụng độc hại vẫn hoạt động.

Nghiên cứu điển hình này là một ví dụ cụ thể chứng minh rằng những mối đe dọa này không chỉ là lý thuyết mà là những rủi ro đang bị khai thác tích cực trong bối cảnh mối đe dọa hiện tại. Các cuộc tấn công tài khoản đám mây như vậy đòi hỏi sự cảnh giác cao độ và các biện pháp phòng thủ chủ động.