Lỗ hổng CVE nghiêm trọng trên Windows SMB bị khai thác tích cực

Cơ quan An ninh Cơ sở hạ tầng và An ninh mạng (CISA) đã bổ sung một lỗ hổng CVE nghiêm trọng ảnh hưởng đến Microsoft Windows Server Message Block (SMB) vào danh mục Các Lỗ hổng Đã bị Khai thác (Known Exploited Vulnerabilities – KEV) của mình. CISA cảnh báo rằng các tác nhân đe dọa đang tích cực khai thác lỗ hổng bảo mật này trên thực tế.

Chi tiết về Lỗ hổng CVE-2025-33073

Bản chất và Cơ chế Khai thác

Lỗ hổng CVE-2025-33073 là một lỗ hổng kiểm soát truy cập không đúng cách, ảnh hưởng đến thành phần Windows SMB Client. Lỗ hổng này được theo dõi trên NVD tại nvd.nist.gov/vuln/detail/CVE-2025-33073.

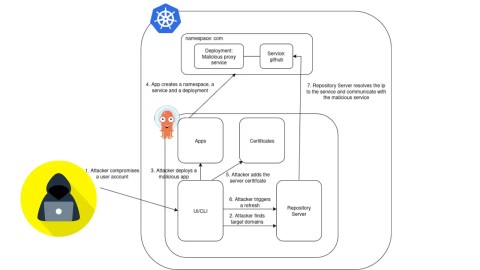

Lỗ hổng này cho phép kẻ tấn công giành được đặc quyền nâng cao thông qua một kịch bản tấn công được thiết kế đặc biệt. Nó được phân loại theo CWE-284, liên quan đến các điểm yếu kiểm soát truy cập không phù hợp.

Theo khuyến nghị của CISA, kẻ tấn công có thể thực thi các script độc hại. Các script này được thiết kế để buộc máy nạn nhân kết nối trở lại một hệ thống do kẻ tấn công kiểm soát bằng giao thức SMB và thực hiện xác thực với hệ thống đó.

Tác động và Rủi ro Bảo mật

Khi bị khai thác, lỗ hổng CVE này cho phép các tác nhân trái phép vượt qua các hạn chế bảo mật. Từ đó, chúng có thể giành được các quyền hạn cấp cao hơn trên hệ thống mục tiêu. Đây là một lỗ hổng CVE nghiêm trọng.

Lỗ hổng leo thang đặc quyền này đặc biệt đáng lo ngại. Nó có thể cho phép kẻ tấn công di chuyển ngang trong mạng, truy cập dữ liệu nhạy cảm hoặc triển khai các payload độc hại bổ sung sau khi xâm nhập ban đầu.

Mặc dù hiện chưa rõ liệu lỗ hổng CVE-2025-33073 đã được sử dụng trong các chiến dịch mã độc tống tiền (ransomware) hay chưa, nhưng các tác nhân ransomware thường lợi dụng các lỗ hổng leo thang đặc quyền để xâm nhập vào môi trường doanh nghiệp.

Cảnh báo CVE và Yêu cầu Khắc phục từ CISA

Chỉ đạo cho Cơ quan Liên bang

CISA đã thêm CVE-2025-33073 vào danh mục KEV của mình vào ngày 20 tháng 10 năm 2025. Điều này báo hiệu rằng lỗ hổng này đặt ra mối đe dọa ngay lập tức đối với các mạng liên bang và cơ sở hạ tầng trọng yếu.

Các cơ quan Hành pháp Dân sự Liên bang phải áp dụng các biện pháp giảm thiểu do nhà cung cấp cung cấp. Hoặc phải ngừng sử dụng các sản phẩm bị ảnh hưởng trước ngày 10 tháng 11 năm 2025. Các tổ chức chỉ có ba tuần để khắc phục lỗ hổng CVE này.

Chỉ thị này tuân theo Chỉ thị Hoạt động Bắt buộc 22-01 (BOD 22-01) của CISA, yêu cầu các cơ quan liên bang phải vá các lỗ hổng đã biết đang bị khai thác trong khung thời gian cụ thể. Chi tiết có thể tham khảo thêm tại cisa.gov/known-exploited-vulnerabilities-catalog.

Khuyến nghị cho Mọi Tổ chức

Mặc dù chỉ thị trên nhắm mục tiêu cụ thể vào các cơ quan liên bang, CISA vẫn đặc biệt khuyến nghị tất cả các tổ chức xem xét danh mục KEV. Đồng thời, ưu tiên khắc phục các lỗ hổng được liệt kê như một phần của chương trình quản lý lỗ hổng của họ.

Các tổ chức đang sử dụng hệ thống Windows nên ngay lập tức xem xét hướng dẫn bảo mật của Microsoft và áp dụng các bản vá bảo mật hoặc biện pháp giảm thiểu có sẵn.

CISA khuyên các quản trị viên nên tuân thủ hướng dẫn của nhà cung cấp để khắc phục. Ngoài ra, hãy thực hiện các hướng dẫn áp dụng từ BOD 22-01 cho các dịch vụ đám mây, hoặc ngừng sử dụng sản phẩm nếu không có biện pháp giảm thiểu hiệu quả.

Biện pháp Giám sát và Phòng ngừa

Các nhóm bảo mật cần theo dõi các nỗ lực xác thực SMB đáng ngờ. Ngoài ra, cần chú ý đến các kết nối mạng bất thường có thể cho thấy các nỗ lực khai thác lỗ hổng CVE này.