APT36 Nguy Hiểm: Tấn Công Spear-Phishing Mục Tiêu Chính Phủ Ấn Độ

Nhóm đe dọa nâng cao (APT) có trụ sở tại Pakistan, APT36, còn được gọi là TransparentTribe, đang tích cực nhắm mục tiêu vào các tổ chức chính phủ Ấn Độ thông qua một chiến dịch tấn công mạng spear-phishing tinh vi. Chiến dịch này sử dụng các mồi nhử email được thiết kế để bắt chước dịch vụ “Dịch vụ eEmail của NIC”, nhằm đánh cắp thông tin đăng nhập và hỗ trợ hoạt động gián điệp dài hạn.

Phân Tích Chiến Dịch Spear-Phishing của APT36

Mục Tiêu và Phương Pháp Khai Thác

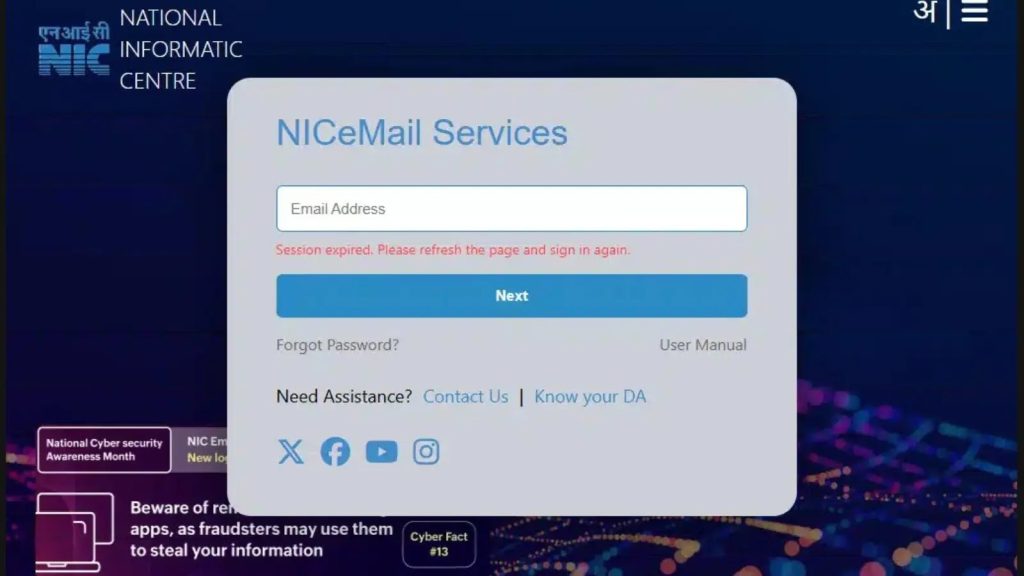

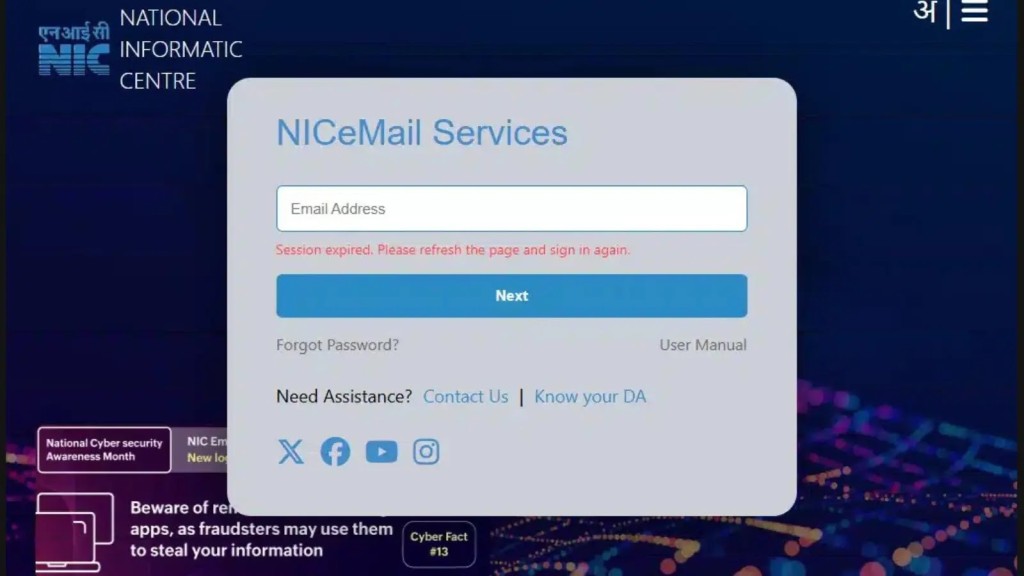

Cuộc tấn công bắt đầu bằng các tin nhắn email được ngụy tạo một cách thuyết phục. Chúng bắt chước thông báo chính thức từ National Informatics Centre (NIC) – trung tâm đóng vai trò xương sống kỹ thuật số của chính phủ Ấn Độ, cung cấp các dịch vụ email và IT quan trọng.

Các email này thường chứa các liên kết dẫn nạn nhân đến một cổng đăng nhập giả mạo. Cổng này được thương hiệu hóa là “Dịch vụ eMail của NIC” và được thiết kế đặc biệt để thu thập thông tin nhạy cảm. Thông tin này bao gồm địa chỉ email và mật khẩu của người dùng.

Trang đăng nhập lừa đảo bắt chước một cách tinh vi giao diện webmail NIC hợp pháp. Điều này tăng cường đáng kể tính xác thực của chiến dịch. Từ đó, nó làm tăng khả năng thành công trong việc lừa dối người dùng cung cấp thông tin đăng nhập của họ.

Để củng cố thêm tính hợp pháp, dữ liệu quét mạng đã xác nhận sự tồn tại của chứng chỉ TLS hợp lệ cho miền lừa đảo. Đây là một lớp bảo mật hoạt động bổ sung, giúp tránh các cảnh báo từ trình duyệt. Nó cũng làm cho trang web trông đáng tin cậy hơn trong mắt người dùng bị nhắm mục tiêu, làm tăng nguy cơ bị lừa đảo.

Cơ Sở Hạ Tầng Độc Hại và Bản Chất của APT36

Cơ sở hạ tầng độc hại hỗ trợ hoạt động này bao gồm nhiều tên miền và máy chủ. Chúng được liên kết với các hoạt động gần đây của APT36. Mặc dù các chỉ số thỏa hiệp (IOC) cụ thể (như tên miền và địa chỉ IP chi tiết) không được công bố trong ngữ cảnh này, sự tồn tại của chúng là một yếu tố then chốt.

Việc sử dụng các miền giả mạo được thiết kế chuyên biệt và việc triển khai chứng chỉ TLS hợp lệ cho thấy mức độ tinh vi cao của nhóm. Điều này không chỉ giúp che giấu danh tính thực sự của kẻ tấn công mà còn tăng độ tin cậy của các trang lừa đảo trong mắt nạn nhân, gây ra mối đe dọa nghiêm trọng.

Nhóm Đe Dọa Nâng Cao APT36 (TransparentTribe)

APT36, còn được biết đến với tên gọi TransparentTribe, là một nhóm đe dọa khét tiếng. Nhóm này được cho là có liên hệ với Pakistan và có lịch sử lâu dài trong việc nhắm mục tiêu vào các tổ chức quốc phòng, ngoại giao và chính phủ Ấn Độ.

Cách thức hoạt động (modus operandi) của APT36 thường bao gồm các cuộc tấn công spear-phishing được thiết kế riêng. Các cuộc tấn công này thường đi kèm với việc phân phối phần mềm độc hại tùy chỉnh, tất cả nhằm mục đích tạo điều kiện thuận lợi cho việc đánh cắp dữ liệu và gián điệp mạng.

APT36 liên tục phát triển các chiến thuật của mình để duy trì hiệu quả. Điều này bao gồm việc sử dụng các trang lừa đảo cực kỳ thực tế, tận dụng các khuôn khổ tấn công mã nguồn mở, và khai thác các sự kiện địa chính trị hiện tại. Các chiến thuật này được áp dụng nhằm tăng khả năng nạn nhân tương tác với các mồi nhử độc hại.

Chiến dịch mới nhất này, ngụy trang thành một thông báo dịch vụ NIC định kỳ, minh họa rõ ràng khả năng của nhóm đe dọa. Chúng có thể lợi dụng lòng tin của người dùng và né tránh các biện pháp kiểm soát bảo mật cơ bản. Việc này càng nhấn mạnh sự nguy hiểm của nhóm APT36.

Biện Pháp Phòng Ngừa và Giảm Thiểu

Khuyến Nghị Chống Lại Rủi Ro Bảo Mật

Các chuyên gia bảo mật khuyến cáo người dùng chính phủ Ấn Độ và các tổ chức liên kết cần tăng cường cảnh giác ở mức độ cao nhất. Đặc biệt, cần hết sức thận trọng khi được yêu cầu nhập thông tin đăng nhập trên bất kỳ cổng đăng nhập nào không mong muốn hoặc có vẻ không chính thức.

Để bảo vệ hệ thống khỏi APT36 và các mối đe dọa tương tự, các biện pháp sau đây là cần thiết và phải được triển khai một cách toàn diện:

- Chặn IOC tại cấp độ mạng: Các tổ chức cần thiết lập các quy tắc tường lửa và hệ thống phát hiện xâm nhập (IDS) để chặn ngay lập tức các tên miền và địa chỉ IP đã biết liên quan đến hoạt động lừa đảo. Việc cập nhật IOC thường xuyên là rất quan trọng.

- Đào tạo và nâng cao nhận thức người dùng: Giáo dục người dùng về các dấu hiệu nhận biết của cuộc tấn công spear-phishing. Điều này bao gồm kiểm tra địa chỉ email người gửi, các liên kết đáng ngờ và cảnh báo về yêu cầu thông tin nhạy cảm.

- Triển khai xác thực đa yếu tố (MFA):MFA là một lớp bảo vệ cực kỳ quan trọng. Ngay cả khi thông tin đăng nhập bị đánh cắp, MFA vẫn có thể ngăn chặn truy cập trái phép. Đây là biện pháp hiệu quả nhất để chống lại việc lạm dụng thông tin đăng nhập.

- Giám sát liên tục và phát hiện bất thường: Các bộ phận IT cần liên tục giám sát nhật ký hệ thống và mạng để phát hiện việc lạm dụng thông tin đăng nhập hoặc các lần đăng nhập bất thường. Phát hiện sớm các hành vi đáng ngờ có thể giúp ngăn chặn cuộc tấn công leo thang.

Với sự kiên trì và chiến lược thích ứng của APT36, phòng thủ chủ động và duy trì vệ sinh an ninh mạng (cyber hygiene) vững chắc vẫn là yếu tố cực kỳ quan trọng. Các biện pháp này giúp bảo vệ các hệ thống chính phủ nhạy cảm một cách hiệu quả chống lại các mối đe dọa được nhà nước bảo trợ.

Để biết thêm chi tiết về nhóm APT36 và các chiến thuật của họ, bạn có thể tham khảo hồ sơ nhóm TransparentTribe trên MITRE ATT&CK.