Cảnh báo khẩn cấp: Lỗ hổng Zero-day Veeam RCE trên Dark Web

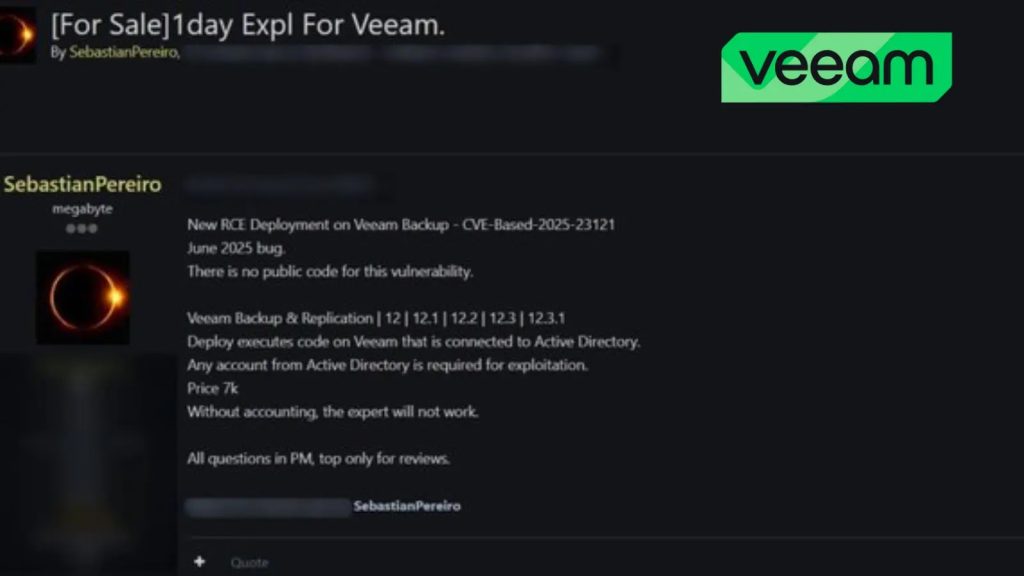

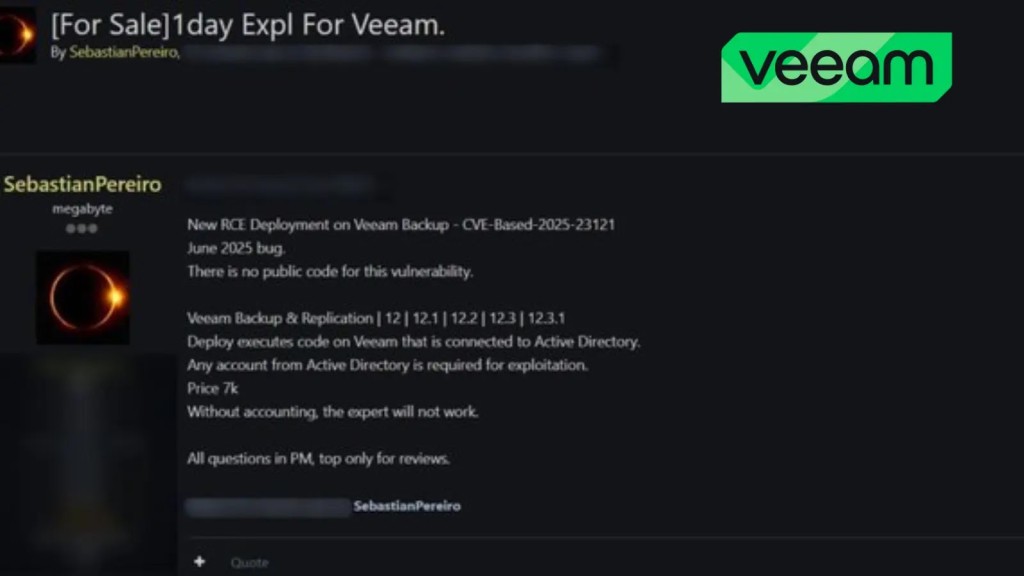

Một thông tin rao bán trên chợ đen mạng (dark web marketplace) đã gây báo động trong cộng đồng an ninh mạng. Người bán với tên gọi “SebastianPereiro” được cho là đã quảng cáo một mã khai thác (exploit) thực thi mã từ xa (remote code execution – RCE) nhắm vào các nền tảng Veeam Backup & Replication.

Mã khai thác này, được quảng cáo là “Bug of June 2025”, tuyên bố ảnh hưởng đến các phiên bản Veeam 12.x series cụ thể, bao gồm các bản dựng 12.1, 12.2, 12.3 và 12.3.1. Thông tin này làm dấy lên lo ngại về một lỗ hổng zero-day tiềm ẩn có thể gây ra những hậu quả nghiêm trọng.

Chi tiết về lỗ hổng zero-day Veeam trên Dark Web

Đặc điểm khai thác và các phiên bản bị ảnh hưởng

Theo thông tin quảng cáo, lỗ hổng zero-day này tập trung vào các hệ thống được tích hợp với Active Directory. Việc khai thác yêu cầu quyền truy cập bằng bất kỳ thông tin xác thực Active Directory hợp lệ nào.

Thông tin rao bán xuất hiện trên một diễn đàn dark web nổi tiếng, trong đó người bán khẳng định không có mã công khai hoặc bằng chứng khái niệm (Proof-of-Concept – PoC) nào tồn tại cho lỗ hổng này. Điều này cho thấy, nếu là thật, mã khai thác vẫn nằm trong tay các tác nhân độc hại riêng tư và không có sẵn cho công chúng hoặc các nhà nghiên cứu bảo mật chính thống.

Người bán yêu cầu $7.000 cho mã khai thác, với tất cả các yêu cầu và giao dịch được thực hiện qua tin nhắn riêng tư. Giao dịch này chỉ dành cho “người đánh giá” và không cho phép xác thực kỹ thuật hoặc thảo luận công khai.

Yêu cầu vận hành của mã khai thác RCE

Bài đăng trên diễn đàn không tiết lộ bất kỳ chi tiết kỹ thuật nào về lỗ hổng zero-day cơ bản. Thay vào đó, nhà cung cấp chỉ đưa ra các yêu cầu vận hành cơ bản:

- Thực thể Veeam bị ảnh hưởng phải được kết nối với Active Directory.

- Truy cập thông qua bất kỳ tài khoản miền nào là đủ để kích hoạt mã khai thác.

Quảng cáo cũng cảnh báo rằng các nỗ lực sử dụng mã khai thác mà không có tài khoản Active Directory thích hợp sẽ thất bại. Điều này nhấn mạnh tầm quan trọng của việc quản lý tài khoản miền một cách nghiêm ngặt.

Tầm quan trọng của Veeam Backup & Replication và rủi ro

Veeam Backup & Replication là một thành phần quan trọng trong các chiến lược sao lưu doanh nghiệp, được triển khai rộng rãi để bảo vệ dữ liệu quan trọng trong cả môi trường tại chỗ và đám mây. Một lỗ hổng thực thi mã từ xa (remote code execution) thành công trong phần mềm này có thể cho phép kẻ tấn công triển khai mã tùy ý, cài đặt phần mềm độc hại, trích xuất dữ liệu sao lưu nhạy cảm hoặc xâm phạm các tài nguyên mạng bổ sung được kết nối qua Active Directory. Đây là một mối đe dọa mạng đáng kể.

Sự liên quan của các tài khoản miền như một điều kiện tiên quyết để khai thác làm tăng mức độ đe dọa. Nhiều tổ chức thường xuyên ủy quyền quyền truy cập vào các giải pháp sao lưu cho nhân viên CNTT và các tài khoản dịch vụ. Nếu một tài khoản miền bị xâm phạm, kẻ tấn công có thể lợi dụng điều này để khai thác lỗ hổng zero-day và gây ra thiệt hại lớn.

Phản ứng của cộng đồng bảo mật và khuyến nghị

Tình trạng thiếu thông tin công khai và cảnh báo CVE

Mặc dù chưa có khai thác công khai hoặc PoC được vũ khí hóa nào xuất hiện tại thời điểm hiện tại, một danh sách rao bán trên thị trường với mức giá này cho thấy nhu cầu và giá trị tiềm năng đáng kể trong số các tác nhân đe dọa. Các chuyên gia bảo mật đang thúc giục xem xét tất cả các triển khai Veeam 12.x có thể gặp rủi ro cho đến khi thông tin xác nhận chính thức hoặc bản vá được đưa ra.

Tính đến cuối tháng 9 năm 2025 (theo thông tin rao bán), Veeam vẫn chưa phát hành một bản tư vấn nào giải quyết CVE-2025-23121. Các nhà cung cấp bảo mật chính thống cũng chưa quan sát thấy hoạt động khai thác trong thực tế. Việc thiếu thông tin công khai về lỗ hổng zero-day này khiến việc phòng thủ trở nên phức tạp hơn.

Nếu CVE-2025-23121 được xác nhận là một lỗ hổng zero-day thực sự, nó sẽ là một trong những mối đe dọa mạng nguy hiểm nhất đối với các môi trường doanh nghiệp sử dụng Veeam Backup & Replication. Các tổ chức cần liên tục kiểm tra các bản tin bảo mật chính thức. Để cập nhật thông tin mới nhất từ nhà cung cấp, người dùng nên thường xuyên truy cập trang tư vấn bảo mật của Veeam: Veeam Security Advisories.

Các biện pháp phòng ngừa và giám sát hệ thống

Vì chưa có chi tiết nào được công khai, các nhà phòng thủ nên theo dõi các hoạt động sau trên các hệ thống tích hợp Active Directory và Veeam:

- Các lần xác thực bất thường.

- Các hoạt động leo thang đặc quyền.

- Thực thi mã trái phép (remote code execution).

Cộng đồng an ninh mạng đã phản ứng với sự cảnh giác cao độ và chia sẻ thông tin, tương tự như các sự cố trước đây khi các lỗ hổng zero-day lần đầu tiên xuất hiện trên các thị trường bất hợp pháp trước khi được công khai.

Các quản trị viên Veeam và nhóm SOC được khuyến nghị:

- Ngay lập tức xem xét nhật ký truy cập.

- Xác thực các gán tài khoản miền.

- Áp dụng phân đoạn mạng nghiêm ngặt khi có thể.

Các tổ chức có thể xem xét chủ động liên hệ với Veeam và các đối tác bảo mật của họ để được hướng dẫn. Đồng thời, cần đảm bảo rằng họ có các kế hoạch ứng phó sự cố được cập nhật liên quan đến ransomware và các cuộc tấn công chuỗi cung ứng. Đây là một bước quan trọng để giảm thiểu rủi ro từ mối đe dọa mạng này.

Việc rao bán mã khai thác remote code execution cho Veeam Backup & Replication trên dark web báo hiệu sự tiếp tục nhắm mục tiêu của các tác nhân đe dọa vào các giải pháp sao lưu doanh nghiệp. Trong trường hợp không có phân tích kỹ thuật công khai hoặc bản vá, các nhà phòng thủ phải áp dụng lập trường thận trọng, tập trung vào quản lý quyền truy cập và chuẩn bị cho phản ứng nhanh chóng nếu chi tiết hoặc khai thác xuất hiện. Việc phòng thủ sớm trước một lỗ hổng zero-day tiềm tàng là cực kỳ quan trọng.