Nghiêm trọng: Tấn công mạng khai thác DLL Hijacking phát tán PlugX mới

Một chiến dịch tấn công mạng tinh vi, kéo dài từ năm 2022, đã được Cisco Talos phát hiện. Chiến dịch này khai thác kỹ thuật DLL search order hijacking để phát tán một biến thể PlugX mới, mang đặc điểm trùng lặp với các backdoor RainyDay và Turian.

Phân tích Chiến dịch Tấn công Mạng và Các Nhóm Liên quan

Chiến dịch tấn công mạng này nhắm mục tiêu vào các tổ chức viễn thông và sản xuất tại khu vực Trung và Nam Á. Sự hội tụ đáng chú ý giữa các chức năng phần mềm độc hại và cơ sở hạ tầng được chia sẻ đã liên kết các hoạt động của nhóm Naikon và BackdoorDiplomacy.

Trong quá trình săn lùng các backdoor RainyDay, các nhà phân tích của Talos đã phát hiện ra biến thể PlugX mới lạm dụng cùng một tệp thực thi hợp pháp là “Mobile Popup Application” để sideload loader vào bộ nhớ. Kỹ thuật này phản ánh việc DLL search order hijacking đã được sử dụng bởi cả RainyDay và Turian.

Liên kết giữa các Mã độc và Công cụ

Điều tra sâu hơn cho thấy cả ba họ mã độc này đều sử dụng cùng một thuật toán giải mã XOR-RC4-RtlDecompressBuffer và các khóa RC4 giống hệt nhau để giải mã payload. Điều này nhấn mạnh việc chia sẻ bộ công cụ mã hóa chung trong các chiến dịch tấn công mạng.

Bitdefender cũng từng cho rằng Quarian, Turian và Whitebird có thể là các phiên bản khác nhau của cùng một backdoor.

Cấu hình của biến thể PlugX này đặc biệt khi nó áp dụng cấu trúc tệp cấu hình của RainyDay thay vì định dạng PlugX tiêu chuẩn. Điều này gợi ý mạnh mẽ rằng tác nhân đe dọa có quyền truy cập vào mã nguồn PlugX và đã tùy chỉnh nó để phù hợp với các quy ước cấu hình của Naikon.

Đánh giá về Nguồn gốc Mối đe dọa Mạng

Talos đánh giá với mức độ tin cậy trung bình rằng chiến dịch này có thể do Naikon thực hiện. Naikon là một nhóm gián điệp nói tiếng Trung Quốc, hoạt động ít nhất từ năm 2010. Nhóm này nổi tiếng với việc triển khai các backdoor như RainyDay, Nebulae và Aira-body trong các chiến dịch tấn công mạng chống lại các mục tiêu chính phủ và viễn thông ở Đông Nam Á.

Mặc dù không có hoạt động trực tiếp của RainyDay hoặc Turian trong chiến dịch cụ thể này, việc sử dụng nhất quán thuật toán giải mã XOR-RC4, các khóa RC4 được chia sẻ và hành vi loader giống hệt nhau giữa các họ mã độc cho thấy có chung nhà phát triển hoặc nhà cung cấp.

Lịch sử trùng lặp về nạn nhân và việc nhắm mục tiêu chung vào các mạng lưới Nam Á, càng gợi ý rằng Naikon và BackdoorDiplomacy có thể là cùng một nhóm hoặc lấy công cụ từ một nhà cung cấp duy nhất.

So sánh mô hình kim cương của Talos cho thấy cả Naikon và BackdoorDiplomacy đều tập trung vào các lĩnh vực viễn thông và chính phủ, sử dụng các giao thức C2 tương tự và dựa vào các kỹ thuật loader giống hệt nhau. Mặc dù liên kết kết luận vẫn còn khó nắm bắt, sự hội tụ của mã loader, sự tương đồng về đường dẫn PDB và các khóa mã hóa cho thấy một cơ sở hạ tầng kết nối đang làm nền tảng cho nhiều họ mã độc.

Phân tích Kỹ thuật Chuỗi Lây nhiễm

Chuỗi lây nhiễm ban đầu bắt đầu bằng một tài liệu độc hại hoặc email lừa đảo. Sau đó, một tệp nhị phân hợp pháp đã ký, dễ bị DLL search order hijacking, sẽ được thực thi.

Cơ chế Loader và Giải mã Payload

Khi loader đã được triển khai, nó đọc một tệp shellcode được mã hóa từ cùng một thư mục. Các tệp này có tên cụ thể như:

- RainyDay:

rdmin.src - PlugX:

Mcsitesdvisor.afx - Turian:

winslivation.dat

Loader tự giải quyết đường dẫn của mình bằng GetModuleFileNameA, giải mã shellcode qua XOR, sau đó áp dụng RC4 và giải nén LZNT1 để mở gói payload vào bộ nhớ.

RainyDay và PlugX tiêm trực tiếp vào tiến trình gọi, trong khi Turian khởi chạy một tiến trình mới (wabmig.exe hoặc explorer.exe) để chứa payload của nó.

Đường dẫn PDB và Môi trường Phát triển Chung

Các đường dẫn PDB (Program Database) được nhúng trong các tệp nhị phân loader tiết lộ tên dự án của nhà phát triển và dấu thời gian. Ví dụ:

- Mẫu Turian:

3-2hao-211221 - Loader RainyDay và PlugX: Các đường dẫn liên quan đến

MicrosoftEdge Update

Điều này cho thấy một môi trường phát triển và chuỗi công cụ được chia sẻ. Đặc biệt, chuỗi PDB của loader Turian tham chiếu một thuật ngữ tiếng Trung có nghĩa là “cung cấp phiên bản web”, cho thấy một thành phần shell ICMP tùy chỉnh dựa trên web.

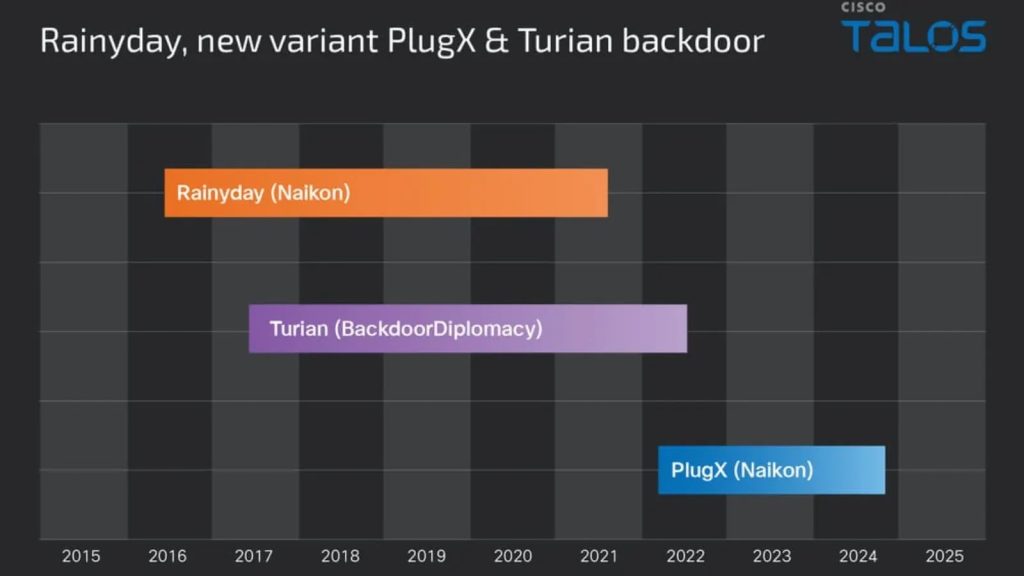

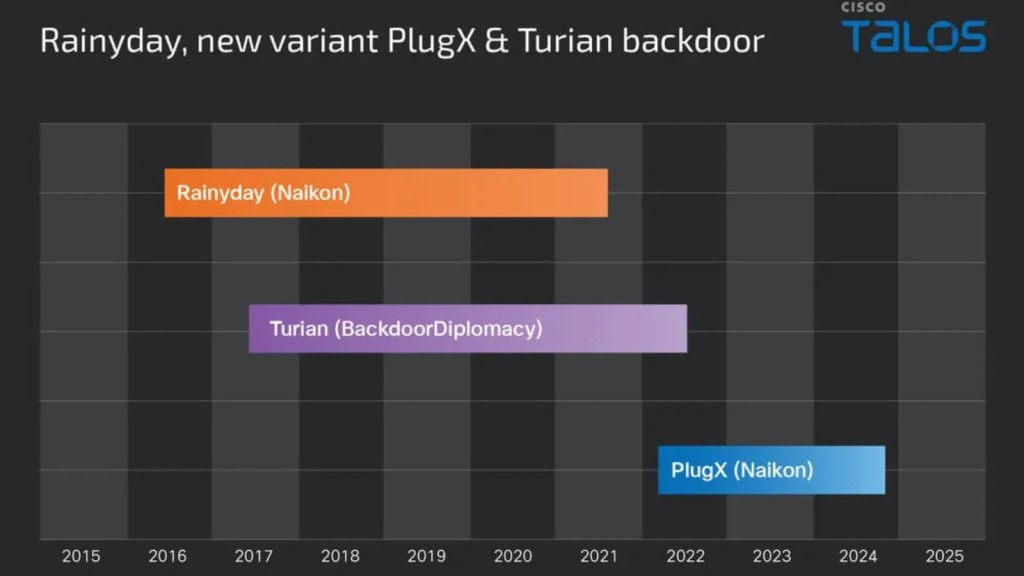

Dòng thời gian Hoạt động của Mối đe dọa Mạng

Các nhà phân tích của Talos cũng đã lập bản đồ dòng thời gian hoạt động xâm nhập từ năm 2016 đến năm 2024. Dòng thời gian này bao gồm các biến thể RainyDay cũ hơn, sự xuất hiện của biến thể PlugX vào năm 2022 và hoạt động của Turian phù hợp với các chiến dịch BackdoorDiplomacy. Lịch sử này nhấn mạnh sự phát triển liên tục và hoạt động bền bỉ của tác nhân mối đe dọa mạng.

Để biết thêm chi tiết về nghiên cứu này, bạn có thể tham khảo bài viết từ Cisco Talos Intelligence.

Chỉ báo Thỏa hiệp (IOCs)

Các tổ chức nên liên tục săn lùng các tệp có tên sau, đây là các chỉ báo sớm của một cuộc tấn công mạng:

rdmin.srcMcsitesdvisor.afxwinslivation.dat

Chiến lược Phòng thủ và Nâng cao Bảo mật Mạng

Các tổ chức trong lĩnh vực viễn thông và sản xuất tại Châu Á nên ưu tiên các giải pháp có khả năng phát hiện DLL search order hijacking và các hành vi loader bất thường.

Giải pháp Phát hiện và Ngăn chặn

- Cisco Secure Endpoint: Chặn các DLL độc hại được sideload bằng cách xác minh chữ ký số và giám sát việc tạo tiến trình.

- Cisco Secure Email và Secure Firewall: Có thể chặn các email lừa đảo (phishing lures) và các tệp nhị phân độc hại.

- Công cụ phân tích mạng (ví dụ: Stealthwatch): Phát hiện các mẫu lưu lượng giải nén RC4 bất thường.

- Threat Grid: Cung cấp phân tích sandbox để xác định các loader chuyên biệt này.

Biện pháp Giảm thiểu Rủi ro

Việc triển khai nghiêm ngặt danh sách trắng ứng dụng (application whitelisting) và áp dụng kiểm soát thứ tự tìm kiếm DLL thích hợp sẽ giảm thiểu thêm loại hình tấn công mạng này.

Thực hiện săn lùng mối đe dọa liên tục đối với các tệp có tên rdmin.src, Mcsitesdvisor.afx và winslivation.dat có thể tiết lộ các chỉ báo xâm nhập sớm.

Bằng cách hiểu rõ cơ sở hạ tầng được chia sẻ và các quy trình mã hóa giữa RainyDay, Turian và PlugX, các nhà phòng thủ có thể tăng cường các chữ ký phát hiện và phá vỡ chuỗi cung ứng của tác nhân đe dọa đa năng này, qua đó nâng cao khả năng chống lại các tấn công mạng và cải thiện bảo mật mạng tổng thể.