ShadowV2 botnet: Mối đe dọa DDoS-as-a-Service nghiêm trọng

Một cuộc điều tra gần đây đã phát hiện ra chiến dịch mới của ShadowV2 botnet, một mối đe dọa mạng phức tạp kết hợp mã độc truyền thống với công nghệ DevOps hiện đại. Hoạt động này xoay quanh một framework Command-and-Control (C2) dựa trên Python, được lưu trữ trên GitHub CodeSpaces, thể hiện sự tinh vi trong kiến trúc tấn công.

Kiến Trúc Hoạt Động Của ShadowV2

Các tác nhân đe dọa của ShadowV2 botnet sử dụng quy trình triển khai Docker nhiều giai đoạn. Quy trình này được bắt đầu bởi một Python spreader, sau đó là một Remote Access Trojan (RAT) dựa trên Go, triển khai cơ chế đăng ký và thăm dò RESTful.

Bằng cách kết hợp công nghệ container hóa và các công cụ điện toán đám mây với các kỹ thuật tấn công từ chối dịch vụ (DDoS) tiên tiến, ShadowV2 nâng cấp mã độc DDoS thành một nền tảng botnet-as-a-service hoàn chỉnh, có khả năng mở rộng và chuyên nghiệp.

Cơ Chế Triển Khai Docker Multi-Stage

Vector lây nhiễm ban đầu của ShadowV2 botnet nhắm mục tiêu vào các daemon Docker bị lộ trên các phiên bản AWS EC2. Các honeypot của Darktrace đã ghi lại các yêu cầu từ Python Docker SDK mang tiêu đề User-Agent: docker-sdk-python/7.1.0.

Ngoài ra, một tiêu đề X-Meta-Source-Client: github/codespaces được chèn vào cũng được phát hiện, cho thấy nguồn gốc từ GitHub CodeSpaces. Các nỗ lực kết nối ban đầu có nguồn gốc từ các IP của Microsoft tại Singapore, phù hợp với việc lưu trữ của GitHub CodeSpaces.

Bằng cách tạo một container “setup” chung cài đặt các tệp nhị phân RAT và DDoS trong môi trường Ubuntu, sau đó tạo image từ container đó để triển khai, đối tượng tấn công có thể giảm thiểu các bằng chứng giám định pháp y bên ngoài.

Sau khi triển khai, container Docker sẽ thả một tệp nhị phân ELF viết bằng Go vào thư mục /app/deployment. Tệp nhị phân không bị tước bỏ này giao tiếp với C2 bằng cách sử dụng các định danh MASTER_ADDR và VPS_NAME được cung cấp trong môi trường, tạo ra một VPS_ID duy nhất bằng cách nối tên VPS với một dấu thời gian Unix.

Thành Phần Cấu Trúc Mã Độc

Hai vòng lặp liên tục điều khiển implant: một POST heartbeat mỗi giây tới /api/vps/heartbeat và một GET poll mỗi năm giây tới /api/vps/poll/<VPS_ID> để nhận các lệnh mới.

# Ví dụ về giao tiếp C2

# Yêu cầu heartbeat (mỗi 1 giây)

POST /api/vps/heartbeat HTTP/1.1

Host: [MASTER_ADDR]

Content-Type: application/json

Content-Length: ...

{

"vps_id": "unique_vps_id_generated",

"status": "online",

"uptime": "..."

}

# Yêu cầu thăm dò lệnh (mỗi 5 giây)

GET /api/vps/poll/<VPS_ID> HTTP/1.1

Host: [MASTER_ADDR]

Các tải trọng lệnh chỉ định phương thức HTTP, ID tấn công, URL và cổng mục tiêu, số lượng luồng, thời lượng và proxy tùy chọn. Mã độc sau đó tạo ra nhiều luồng thực hiện các cuộc tấn công HTTP flood hoặc HTTP/2 rapid reset dựa trên Valyala’s fasthttp chống lại các mục tiêu được chỉ định.

Kỹ Thuật Tấn Công DDoS Nâng Cao

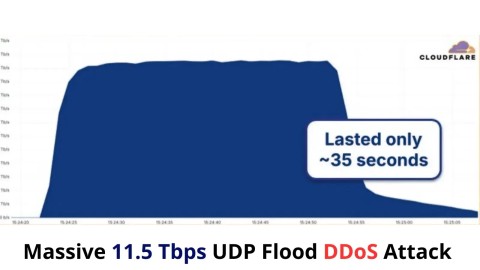

ShadowV2 botnet đặc biệt ở sự tinh vi và quy mô của bộ công cụ của nó. Chiến dịch kết hợp các cuộc tấn công HTTP/2 rapid reset, bỏ qua chế độ Under Attack Mode (UAM) của Cloudflare và các cuộc tấn công HTTP flood quy mô lớn, minh họa một cách tiếp cận lai kết hợp DDoS thể tích với khai thác mục tiêu vào hạ tầng đám mây.

Tấn Công HTTP/2 Rapid Reset

Phương pháp HTTP/2 rapid reset khai thác tính năng ghép kênh của giao thức HTTP/2. Hàng nghìn luồng yêu cầu có thể được tạo trong một kết nối duy nhất, sau đó bị hủy ngay lập tức để giải phóng dung lượng cho các luồng mới.

Kỹ thuật này làm tăng đáng kể tốc độ yêu cầu trên mỗi client, tối đa hóa việc cạn kiệt tài nguyên trên máy chủ nạn nhân và tránh được các biện pháp giảm thiểu flood thông thường. Cloudflare đã cung cấp thông tin chi tiết về cuộc tấn công này.

Trong một trường hợp, các nhà nghiên cứu đã chặn một cuộc tấn công HTTP/2 rapid reset với 120 luồng nhắm mục tiêu vào một VPS ở Amsterdam, cho thấy khả năng tấn công mạnh mẽ của ShadowV2 botnet.

Bỏ Qua Chế Độ Cloudflare Under Attack Mode (UAM)

Để bỏ qua UAM, mã độc ShadowV2 gói một tệp nhị phân Chrome headless thông qua ChromeDP để giải quyết các thử thách JavaScript và lấy các cookie clearance. Tuy nhiên, hiệu quả của phương pháp này bị hạn chế bởi các cơ chế phát hiện trình duyệt headless của Cloudflare.

Các cờ bổ sung hỗ trợ chuỗi truy vấn ngẫu nhiên, tiêu đề chuyển tiếp giả mạo với các IP ngẫu nhiên và các quy trình bỏ qua WordPress chưa được triển khai đầy đủ.

Vector Lây Nhiễm Ban Đầu và Dấu Hiệu Nhận Diện

Mục Tiêu Khai Thác

ShadowV2 tập trung khai thác các daemon Docker chưa được bảo vệ trên các phiên bản điện toán đám mây, đặc biệt là AWS EC2. Việc này cho phép kẻ tấn công dễ dàng triển khai các container độc hại và thiết lập sự hiện diện bền bỉ.

Dấu Hiệu Nhận Diện (IOCs) và C2

Phân tích IOC cho thấy các đặc điểm cụ thể giúp nhận diện mối đe dọa mạng này:

- User-Agent:

docker-sdk-python/7.1.0(trong các yêu cầu ban đầu) - X-Meta-Source-Client:

github/codespaces(trong các yêu cầu ban đầu) - IP Nguồn: Các địa chỉ IP của Microsoft ở Singapore (phù hợp với GitHub CodeSpaces)

- Thư mục triển khai RAT/DDoS:

/app/deployment - Đường dẫn API C2:

/api/vps/heartbeat(POST, heartbeat 1 giây)/api/vps/poll/<VPS_ID>(GET, thăm dò lệnh 5 giây)

C2 RESTful của mã độc, được lưu trữ phía sau Cloudflare và có khả năng chạy trên GitHub CodeSpaces, hiển thị một API mở rộng được tài liệu hóa thông qua đặc tả OpenAPI. Tuy nhiên, tài liệu này hiện đã bị rút khỏi chế độ xem công khai.

ShadowV2: Mô Hình DDoS-as-a-Service

Sự bao gồm của một đặc tả OpenAPI—được triển khai thông qua FastAPI và Pydantic—cùng với một bảng đăng nhập và giao diện vận hành hoàn chỉnh, cho thấy một dịch vụ được thiết kế để sử dụng đa người thuê. Mức độ hoàn thiện này định nghĩa lại hoạt động không phải là một botnet truyền thống, mà là một nền tảng DDoS-as-a-Service.

API Điều Khiển và Giao Diện Người Dùng

Các endpoint có sẵn hỗ trợ xác thực người dùng, phân biệt quyền hạn, khởi tạo tấn công và quản lý các máy chủ zombie. Sự hiện diện của endpoint tạo người dùng chỉ dành cho quản trị viên, endpoint khởi tạo tấn công yêu cầu danh sách zombie rõ ràng và chức năng quản lý danh sách đen, nhấn mạnh mô hình DDoS-for-hire thương mại, đa người thuê, thay vì một botnet ngầm thuần túy.

Việc đảo ngược kỹ thuật hai phiên bản mã độc cũ hơn được gửi tới VirusTotal vào tháng 6 và tháng 7 cho thấy không có phát hiện trước đó, cho thấy đây có thể là các lượt gửi của nạn nhân cơ hội hoặc thử nghiệm của kẻ tấn công.

Mô Hình Kinh Doanh Dịch Vụ

ShadowV2 là một ví dụ điển hình về sự phát triển của cybercrime-as-a-service, tận dụng containerization, các nền tảng DevOps đám mây, cùng với một API và giao diện người dùng được phát triển đầy đủ để cung cấp khả năng DDoS theo yêu cầu. Việc nhận diện các chiến dịch này như những mối đe dọa mạng dạng mô-đun, dựa trên dịch vụ—chứ không phải là các biến thể mã độc riêng lẻ—sẽ rất quan trọng để ngăn chặn các phiên bản tương lai của ShadowV2 và các nền tảng botnet tương tự.

Chiến Lược Phòng Chống và Giảm Thiểu

Các nhà bảo vệ phải thích ứng bằng cách đạt được khả năng hiển thị sâu rộng vào các quy trình điều phối container, thực thi kiểm soát truy cập nghiêm ngặt trên API Docker và liên tục giám sát các khối lượng công việc trên đám mây bằng phân tích hành vi được điều chỉnh để phát hiện việc sử dụng API và các mẫu mạng bất thường. Thông tin chi tiết hơn về cuộc điều tra ShadowV2 có thể tìm thấy tại Darktrace.