Tấn công mạng Nga: Nguy hiểm Spear-Phishing nhắm Hàn Quốc

Năm 2024, khi cuộc chiến Nga-Ukraine kéo dài và sự hợp tác quân sự, kinh tế giữa Triều Tiên và Nga ngày càng sâu sắc, không gian mạng đã trở thành chiến trường trung tâm cho các cuộc xung đột quốc tế. Nga đang tận dụng các tấn công mạng để giảm bớt áp lực kinh tế từ các lệnh trừng phạt quốc tế và tăng cường năng lực chiến tranh.

Các chiến dịch này nhắm vào các ngành công nghiệp trọng yếu tại các quốc gia lớn trên toàn cầu.

Bối Cảnh Geopolitical và Sự Gia Tăng của Tấn Công Mạng

Cyber Warfare và Các Mối Đe Dọa Hiện Tại

Trong bối cảnh căng thẳng địa chính trị leo thang, các cuộc tấn công mạng đang nổi lên như những công cụ của chính sách quốc gia, vượt ra khỏi phạm vi tội phạm mạng thuần túy.

Việc Nga sử dụng chiến tranh mạng để phá hoại khả năng phục hồi kinh tế và cơ sở hạ tầng trọng yếu đang đặt ra thách thức đáng kể cho các nền kinh tế lớn.

Chiến Dịch Spear-Phishing của SectorJ149 tại Hàn Quốc

Mục Tiêu và Phương Thức Khai Thác Ban Đầu

Vào tháng 11 năm 2024, các công ty an ninh mạng Hàn Quốc đã phát hiện một chiến dịch spear-phishing được thực hiện bởi SectorJ149, một nhóm tội phạm mạng có trụ sở tại Nga.

Chiến dịch này nhắm vào các giám đốc điều hành và nhân viên trong lĩnh vực sản xuất, năng lượng và bán dẫn.

Các nạn nhân nhận được email giả mạo các yêu cầu báo giá hoặc đơn đặt hàng thiết bị hợp pháp. Chi tiết về chiến dịch đã được phân tích tại NSHC Threat Recon.

Phân Tích Kỹ Thuật Chuỗi Tấn Công

Kỹ Thuật Dropper và Tải Xuống Payload

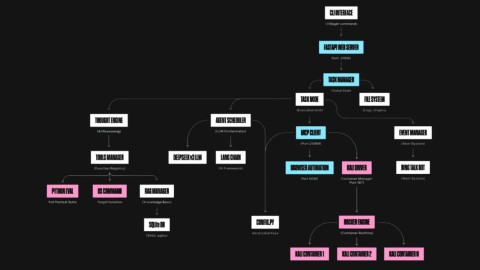

Các email chứa tệp đính kèm nén định dạng .cab. Khi giải nén, các tệp này kích hoạt một dropper Visual Basic Script (VBS) đã được làm rối mã.

Script VBS này thực thi một lệnh PowerShell ẩn, được thiết kế để tải xuống một tệp hình ảnh tưởng chừng vô hại từ Bitbucket hoặc GitHub.

Che Giấu Mã Độc Bằng Steganography

Bên trong tệp hình ảnh, mã độc được che giấu bằng kỹ thuật steganography. Mã này sau đó được giải mã thành một loại mã độc Portable Executable (PE) loader.

Phần mềm độc hại này chạy hoàn toàn trong bộ nhớ, nhằm né tránh các cơ chế phòng thủ dựa trên ổ đĩa. Việc sử dụng steganography và fileless execution là một dấu hiệu của các mối đe dọa mạng tinh vi.

Cơ Chế Khai Thác Fileless và Duy Trì Truy Cập

Sau khi được thực thi, loader sẽ tìm nạp các payload bổ sung được ngụy trang dưới dạng tệp văn bản. Chúng được giải mã và sau đó tiêm mã độc giai đoạn cuối vào các tiến trình hợp pháp.

Mã độc giai đoạn cuối thường là các biến thể “stealer” hoặc RAT (Remote Access Trojan) tùy chỉnh. Nhóm này đã sử dụng mã độc tùy chỉnh được mua từ Dark Web và Black Market để kiểm soát hệ thống mục tiêu và đánh cắp thông tin.

Để duy trì quyền truy cập, tính năng duy trì (persistence) được thiết lập bằng cách đăng ký các payload VBS dưới khóa HKEY_CURRENT_USERRun hoặc RunOnce để đảm bảo thực thi với quyền người dùng.

HKEY_CURRENT_USERRunMaliciousTask = "wscript.exe pathtoobfuscated.vbs"

HKEY_CURRENT_USERRunOnceInitialExecution = "powershell.exe -WindowStyle Hidden -ExecutionPolicy Bypass -File C:Temppayload.ps1"Chiến Thuật Né Tránh Phát Hiện và Nguồn Cung Mã Độc

Các Kỹ Thuật Né Tránh Nâng Cao

Các kỹ thuật né tránh phòng thủ bao gồm làm rối mã (obfuscation), sử dụng cửa sổ PowerShell ẩn, thực thi không tệp (fileless execution), và process hollowing.

Những kỹ thuật này được áp dụng để che giấu hoạt động độc hại, làm cho việc phát hiện tấn công mạng trở nên khó khăn hơn.

Việc sử dụng chung GitHub, mã hóa Base64 và steganography dựa trên hình ảnh nhấn mạnh bộ công cụ thống nhất phù hợp với các mục tiêu chiến lược của Nga.

Mô Hình Malware-as-a-Service (MaaS) của SectorJ149

SectorJ149 lấy phần lớn kho vũ khí của mình từ các dịch vụ Malware-as-a-Service (MaaS) trên dark-web và chợ đen.

Bằng cách mua MaaS, các nhóm có liên quan đến Nga có thể nhanh chóng điều chỉnh các chiến dịch của họ theo các mục tiêu địa chính trị. Sự thay đổi này chuyển từ mục đích tài chính thuần túy sang hoạt động hacktivism định hướng nhà nước.

Tác Động và Phản Ứng: Bài Học Từ Chiến Dịch

Sự Tương Đồng với Các Cuộc Tấn Công Trước Đây

Chiến dịch của SectorJ149 chống lại Hàn Quốc phản ánh các hoạt động trước đó ở Ukraine. Các binary loader và chỉ số cơ sở hạ tầng giống hệt nhau đã được quan sát trong các cuộc tấn công vào các công ty bảo hiểm và bán lẻ vào tháng 10 năm 2024.

Việc thực thi mã độc PE đánh dấu sự kết thúc hoạt động của lệnh PowerShell.

Xây Dựng Khung CTI Chủ Động để Đối Phó Mối Đe Dọa Mạng

Đối với Hàn Quốc và các quốc gia mục tiêu khác, việc thiết lập các khuôn khổ Cyber Threat Intelligence (CTI) chủ động là điều cần thiết để tăng cường an ninh mạng.

Giám sát thời gian thực, chia sẻ thông tin về mối đe dọa tự động và phản ứng sự cố phối hợp sẽ giúp ngăn chặn các cuộc tấn công.

Các biện pháp này củng cố khả năng phòng thủ xung quanh các tài sản sản xuất, năng lượng và bán dẫn quan trọng. Chỉ thông qua cảnh giác liên tục, hợp tác đa ngành và đầu tư vào các công nghệ phát hiện tiên tiến, các quốc gia mới có thể giảm thiểu cảnh quan mối đe dọa mạng đang phát triển.

Khi Nga tiếp tục vũ khí hóa các hoạt động không gian mạng, an ninh của các ngành công nghiệp trọng yếu sẽ phụ thuộc vào khả năng của cộng đồng toàn cầu để dự đoán, phá vỡ và ngăn chặn các tấn công mạng chiến lược.