Mã độc game BlockBlasters: Nguy hiểm rò rỉ dữ liệu nghiêm trọng

Vào ngày 30 tháng 8 năm 2025, Genesis Interactive đã phát hành Build 19799326 cho tựa game 2D platformer/shooter BlockBlasters, được cho là một bản vá lỗi định kỳ. Tuy nhiên, bản cập nhật này đã được phát hiện chứa nhiều thành phần mã độc tinh vi, có khả năng thu thập dữ liệu nhạy cảm từ máy tính của người chơi, bao gồm thông tin đăng nhập ví tiền điện tử.

Phân Tích Sâu Rộng về Chiến Dịch Mã Độc

Các nhà phân tích bảo mật tại G DATA MXDR đã phát hiện ra rằng bản cập nhật game này là một chiến dịch phát tán mã độc qua nền tảng Steam, được coi là một trong những chiến dịch nguy hiểm nhất từ trước đến nay.

Thông tin chi tiết về phát hiện này được công bố trên blog của G DATA: G DATA Security Blog.

Các nhật ký lịch sử trên SteamDB cho thấy Build 19799326 đã cài đặt một số tệp mới cùng với các tài nguyên hợp pháp của trò chơi.

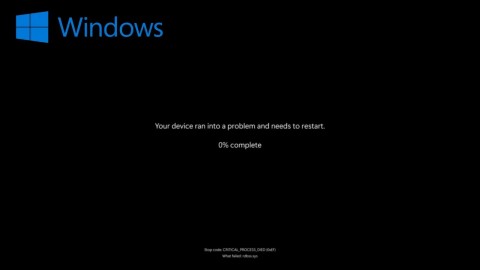

Trong vòng vài giờ sau khi bản vá được phát hành, hàng trăm người chơi BlockBlasters đã báo cáo về các hành vi hệ thống bất thường. Các dấu hiệu bao gồm truy vấn mạng không mong muốn, lỗi âm thanh và hoạt động ổ đĩa tăng đột biến.

Cơ Chế Khai Thác Ban Đầu và Thu Thập Thông Tin

Phân tích của G DATA xác định rằng tệp game2.bat, một tệp batch cốt lõi trong bản cập nhật, khởi tạo quy trình đánh cắp thông tin ngay khi người dùng khởi chạy trò chơi.

Script này thực hiện truy vấn thông tin IP từ ipinfo[.]io và ip[.]me. Sau đó, nó quét các tiến trình antivirus đang chạy ngoài Windows Defender.

Quan trọng hơn, script này còn thu thập thông tin đăng nhập Steam, bao gồm SteamID, AccountName, PersonaName và bất kỳ mật khẩu nào được lưu trữ, trước khi tải chúng lên máy chủ C2.

Triển Khai Mã Độc Chi Tiết và Xâm Nhập Hệ Thống

Sau khi game2.bat hoàn tất giai đoạn trinh sát, nó thực thi hai trình tải Visual Basic Script (VBS) là launch1.vbs và test.vbs. Các script này sau đó âm thầm gọi thêm các tệp batch khác.

Lộ Trình Tấn Công Qua launch1.vbs

launch1.vbs chạy tệp 1.bat. Tệp này được thiết kế để cấu hình các ngoại lệ cho Microsoft Defender đối với thư mục cài đặt của trò chơi, vô hiệu hóa một phần hệ thống phòng thủ cục bộ.

Tham khảo thêm về các lỗ hổng liên quan đến Microsoft Defender tại: GBHackers – Microsoft Defender Vulnerability.

Sau đó, 1.bat giải nén một kho lưu trữ được bảo vệ bằng mật khẩu (v3.zip). Tiếp theo, nó khởi chạy các tệp thực thi payload chính trong khi che giấu hoạt động của chúng bằng cách đồng thời khởi động tệp nhị phân trò chơi hợp pháp.

Các Payload Chính: Backdoor và Infostealer

Hai tệp thực thi payload chính được triển khai:

- Client-built2.exe: Một backdoor dựa trên Python, cung cấp khả năng điều khiển từ xa thông qua lớp RemoteControlClient, cho phép kẻ tấn công kiểm soát hệ thống bị nhiễm.

- Block1.exe: Một công cụ đánh cắp thông tin (infostealer) Win64 C++ được gọi là StealC.

Sau khi giải nén, StealC giải mã các lệnh gọi API của nó bằng cách sử dụng các hàm RC4 lỗi thời. Nó sau đó đánh cắp và exfiltrate dữ liệu trình duyệt, bao gồm các tệp trạng thái cục bộ chứa dữ liệu tự động điền và mật khẩu đã lưu, tới máy chủ C2 thứ cấp.

Khai Thác Bổ Sung qua test.vbs

Đồng thời, test.vbs thực thi test.bat. Tệp batch này tiếp tục làm suy yếu các biện pháp phòng thủ cục bộ và thu thập các tiện ích mở rộng trình duyệt cùng thông tin ví tiền điện tử từ các thư mục dữ liệu người dùng của Chrome, Brave và Edge.

Tất cả dữ liệu bị đánh cắp này sau đó được truyền về cùng máy chủ lệnh và kiểm soát (C2) đã được sử dụng trước đó.

Thông tin về các ứng dụng tiền điện tử bị nhắm mục tiêu có thể được tìm thấy tại: GBHackers – Cryptocurrency App Launching Backdoor.

Các Chỉ Số Nhận Dạng (IOCs) của Chiến Dịch Mã Độc

Dưới đây là các chỉ số nhận dạng quan trọng liên quan đến chiến dịch phát tán mã độc này:

- C2 Server (Steam Credentials Upload):

hxxp://203[.]188[.]171[.]156:30815/upload - C2 Server (Browser Data & Crypto Wallet Exfiltration):

hxxp://45[.]83[.]28[.]99 - External IP Query Services:

ipinfo[.]ioip[.]me

Ảnh Hưởng và Phản Ứng của Ngành

Dữ liệu từ SteamDB và Gamalytic cho thấy BlockBlasters vẫn duy trì một lượng người chơi nhất định (1-4 người dùng) tại bất kỳ thời điểm nào, với hơn 100 lượt tải xuống kể từ khi bản vá mã độc được phát hành.

Valve đã nhanh chóng gắn cờ trò chơi là “đáng ngờ” trên SteamDB và gỡ bỏ nó khỏi cửa hàng Steam ngay trước khi bài viết này được công bố.

Mặc dù đã có các biện pháp can thiệp, ít nhất một streamer đã vô tình lây nhiễm vào PC của mình trong một buổi gây quỹ trực tiếp, truyền tải mã độc tới khán giả. Điều này minh họa hậu quả thực tế của các chiến dịch tấn công mạng như vậy và rủi ro rò rỉ dữ liệu nhạy cảm.

Khuyến Nghị Bảo Mật và Phòng Tránh Tấn Công Mạng

Sự cố BlockBlasters là một lời nhắc nhở rõ ràng rằng ngay cả các tựa game indie được đánh giá cao cũng có thể trở thành phương tiện cho các loại mã độc phức tạp.

Người chơi và nhà phát triển cần duy trì cảnh giác cao độ để bảo vệ hệ thống của mình khỏi các mối đe dọa đang phát triển trong an ninh mạng.

Biện Pháp Phòng Ngừa và Phát Hiện

- Xác minh tính xác thực của bản vá: Luôn kiểm tra nguồn gốc và chữ ký số của các bản cập nhật.

- Giám sát kết nối mạng đi: Sử dụng các công cụ giám sát mạng để phát hiện các truy vấn bất thường.

- Sử dụng giải pháp bảo vệ điểm cuối mạnh mẽ: Triển khai các phần mềm antivirus và EDR (Endpoint Detection and Response) uy tín.

- Cảnh giác với rủi ro rò rỉ dữ liệu: Hạn chế lưu trữ thông tin nhạy cảm trên máy tính chơi game và sử dụng xác thực đa yếu tố.