Mối đe dọa APT Iran: Chiêu dụ việc làm nguy hiểm tấn công hạ tầng

Các tác nhân đe dọa từ Iran đang khai thác nguyện vọng tìm việc của ứng viên thông qua các chiến dịch tuyển dụng giả mạo tinh vi, được thiết kế để triển khai mã độc tiên tiến trên khắp các lĩnh vực hạ tầng trọng yếu của Châu Âu, tạo ra một mối đe dọa APT đáng kể.

Phương pháp tấn công cho thấy tính bảo mật hoạt động (operational security) đáng chú ý và các đặc điểm kỹ năng của một nhóm được nhà nước bảo trợ.

Nhóm Tấn công Nâng cao Có Chủ đích (APT) Nimbus Manticore

Nimbus Manticore, còn được biết đến với tên gọi UNC1549 hoặc Smoke Sandstorm, đang xây dựng các trang web tuyển dụng giả mạo phức tạp.

Các trang này mạo danh các công ty hàng không vũ trụ lớn như Boeing, Airbus, Rheinmetall và flydubai.

Check Point Research đã xác định sự mở rộng đáng báo động trong hoạt động của Nimbus Manticore, một nhóm mối đe dọa APT trưởng thành có liên hệ với Iran.

Nhóm này đang nhắm mục tiêu vào các tổ chức quốc phòng, viễn thông và hàng không vũ trụ với sự tinh vi chưa từng có.

Phương pháp Tấn công và Mục tiêu

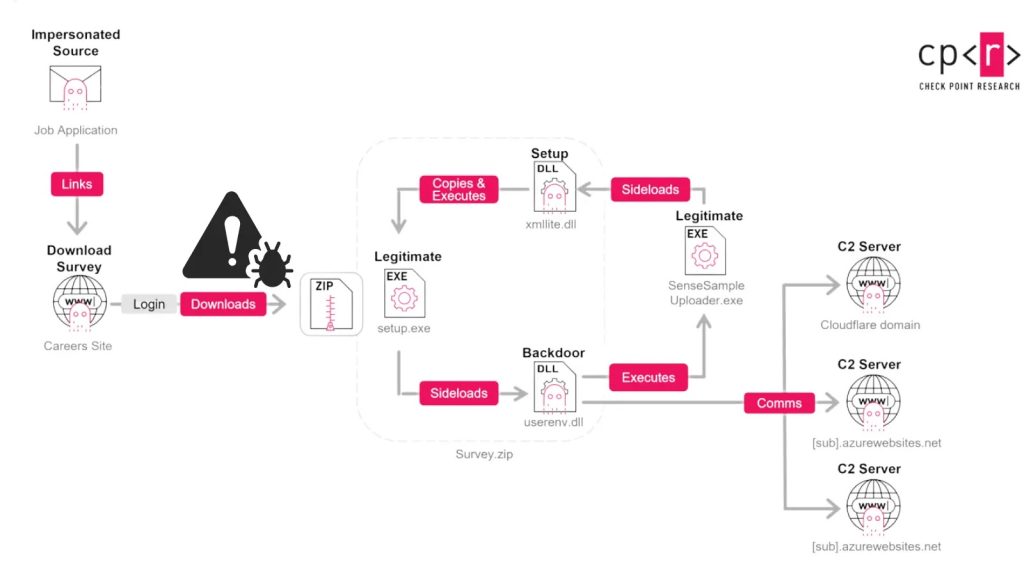

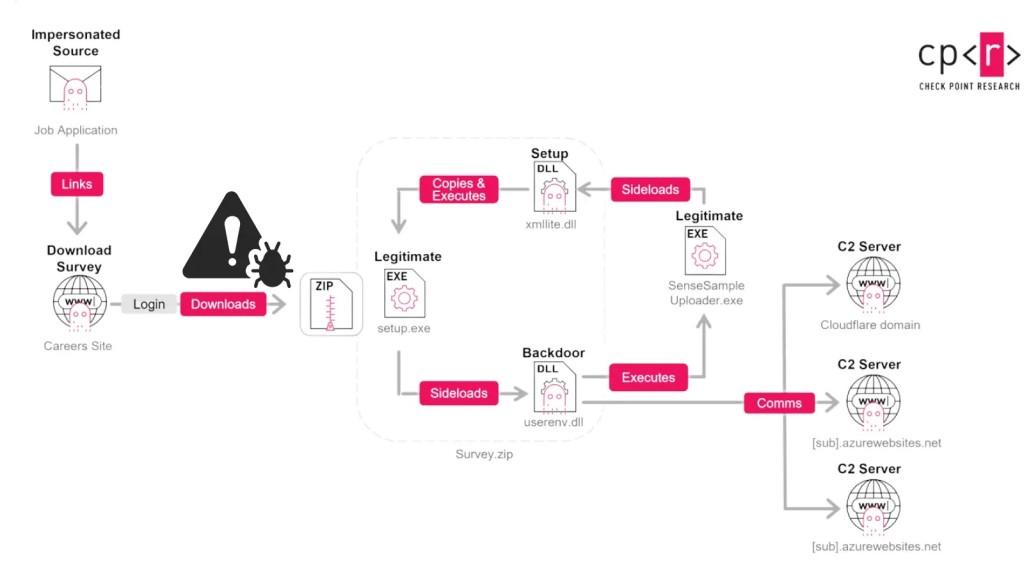

Các cổng thông tin lừa đảo này sử dụng các mẫu React để tự động điều chỉnh theo thương hiệu của các tổ chức mục tiêu, tạo ra các bản sao thuyết phục của các trang nghề nghiệp hợp pháp.

Điều làm cho các chiến dịch này trở nên khác biệt là cơ chế kiểm soát quyền truy cập của chúng.

Mỗi nạn nhân tiềm năng nhận được thông tin đăng nhập duy nhất được gửi trước thông qua các giao tiếp spear-phishing.

Chỉ khi nhập đúng thông tin đăng nhập, trang web độc hại mới phân phối các tệp lưu trữ chứa mã độc tiên tiến.

Cách tiếp cận này cho phép các tác nhân tấn công theo dõi từng mục tiêu trong khi chặn những khách truy cập không mong muốn, thể hiện nhận thức hoạt động tinh vi thường liên quan đến các tác nhân nhà nước.

Chiến lược Cơ sở hạ tầng

Chiến lược tên miền càng củng cố độ tin cậy của chiến dịch, với việc các tác nhân đe dọa đăng ký các tên miền theo chủ đề “career” (nghề nghiệp).

Họ cũng che giấu cơ sở hạ tầng lưu trữ thực sự đằng sau các dịch vụ Cloudflare.

Thiết kế cơ sở hạ tầng này cung cấp cả tính hợp pháp và bảo mật hoạt động cho các hoạt động gián điệp kéo dài.

Tiến hóa Mã độc và Khả năng Triển khai

Nimbus Manticore đã phát triển đáng kể khả năng mã độc của mình, chuyển đổi từ công cụ Minibike đã được ghi nhận trước đây sang các biến thể tinh vi hơn, bao gồm MiniJunk và MiniBrowse.

MiniJunk: Kỹ thuật Trốn tránh Nâng cao

MiniJunk đại diện cho một bước tiến kỹ thuật đáng kể, triển khai một kỹ thuật chưa từng được ghi nhận trước đây để tải DLL từ các đường dẫn thay thế.

Kỹ thuật này được thực hiện bằng cách sửa đổi các tham số thực thi quy trình (process execution parameters), cho phép tăng cường khả năng trốn tránh các biện pháp kiểm soát bảo mật.

Kiến trúc mã độc tập trung vào hai mục tiêu kép: duy trì quyền truy cập lâu dài và đánh cắp dữ liệu.

MiniJunk duy trì quyền truy cập hệ thống một cách bí mật trong thời gian dài.

MiniBrowse: Chuyên biệt Đánh cắp Dữ liệu

MiniBrowse chuyên đánh cắp thông tin nhạy cảm mà không gây ra cảnh báo bảo mật.

Cả hai công cụ đều được cập nhật liên tục để trốn tránh các hệ thống phát hiện và duy trì chức năng trên các môi trường mục tiêu đa dạng.

Mở rộng Phạm vi Hoạt động của Mối Đe Dọa APT

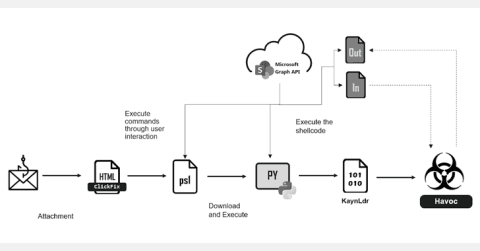

Check Point Research đã xác định một cụm hoạt động song song sử dụng các tải trọng nhỏ hơn và kỹ thuật đơn giản hơn, trong khi vẫn duy trì các chiến lược tuyển dụng lừa đảo tương tự.

Chiến dịch thứ cấp này thể hiện sự linh hoạt trong hoạt động của nhóm đe dọa, điều chỉnh độ phức tạp kỹ thuật dựa trên hồ sơ mục tiêu trong khi vẫn giữ nguyên các phương pháp kỹ thuật xã hội cốt lõi.

Mở rộng Địa lý và Mục tiêu Chiến lược

Chiến dịch này đại diện cho sự mở rộng địa lý đáng kể ra ngoài các mục tiêu truyền thống ở Trung Đông, tập trung nhiều hơn vào Tây Âu, đặc biệt là Đan Mạch, Thụy Điển và Bồ Đào Nha.

Sự mở rộng này phù hợp với các ưu tiên thu thập thông tin tình báo chiến lược của Lực lượng Vệ binh Cách mạng Hồi giáo Iran (IRGC) trong các giai đoạn căng thẳng địa chính trị gia tăng.

Phân tích các lĩnh vực mục tiêu cho thấy mối tương quan có chủ đích giữa các cổng thông tin tuyển dụng giả mạo và các nạn nhân dự định.

Các cổng thông tin theo chủ đề viễn thông nhắm mục tiêu vào các nhà cung cấp vệ tinh và các nhà khai thác cơ sở hạ tầng truyền thông.

Các trang web tập trung vào hàng không vũ trụ nhắm mục tiêu vào các nhà thầu quốc phòng và các công ty hàng không.

Cách tiếp cận theo từng lĩnh vực này tối đa hóa hiệu quả kỹ thuật xã hội trong khi hỗ trợ các mục tiêu thu thập thông tin tình báo rộng hơn, thể hiện sự nguy hiểm của mối đe dọa APT này.

Các Chỉ báo Xâm nhập (IOCs) và Đối phó

Các chiến dịch gần đây đã nhắm mục tiêu thành công vào các tổ chức trong các lĩnh vực hạ tầng trọng yếu.

Check Point Harmony Email & Collaboration đã chặn các nỗ lực chống lại các nhà cung cấp viễn thông Israel, chứng tỏ sự hiện diện tích cực của chiến dịch trong bối cảnh các cuộc tấn công mạng và phạm vi nhắm mục tiêu rộng.

Thông tin Kỹ thuật Quan trọng

- Tên nhóm APT: Nimbus Manticore (còn gọi là UNC1549, Smoke Sandstorm)

- Mã độc được sử dụng: MiniJunk, MiniBrowse (tiền nhiệm: Minibike)

- Kỹ thuật độc đáo của MiniJunk: Tải DLL từ các đường dẫn thay thế bằng cách sửa đổi tham số thực thi quy trình.

- Chiến lược Tên miền: Các tên miền theo chủ đề “career”, sử dụng Cloudflare để che giấu cơ sở hạ tầng.

- Phạm vi Mục tiêu: Quốc phòng, Viễn thông, Hàng không vũ trụ.

- Các quốc gia bị ảnh hưởng gần đây: Đan Mạch, Thụy Điển, Bồ Đào Nha, Israel.

Biện pháp Bảo vệ và An toàn Thông tin

Các tổ chức phải triển khai các biện pháp bảo mật toàn diện nhằm giải quyết nhiều vector tấn công cùng một lúc để chống lại mối đe dọa APT này.

- Giải pháp bảo mật email: Cần phát hiện và ngăn chặn các nỗ lực spear-phishing, các cổng tuyển dụng giả mạo và các tệp đính kèm độc hại trước khi chúng đến tay nhân viên.

- Bảo vệ điểm cuối: Phải bảo vệ các thiết bị chống lại việc triển khai mã độc tiên tiến, cung cấp khả năng phòng thủ ngay cả khi bảo mật email ban đầu bị vượt qua.

- Kiểm soát bảo mật cấp mạng: Cần giám sát và chặn lưu lượng truy cập độc hại tại các ranh giới chu vi, ngăn chặn các giao tiếp command-and-control và các hoạt động đánh cắp dữ liệu.

Đào tạo nâng cao nhận thức cho nhân viên tập trung vào các cuộc tấn công kỹ thuật xã hội theo chủ đề tuyển dụng trở nên rất quan trọng, xét về khả năng mạo danh tinh vi của chiến dịch.

Chiến dịch của Nimbus Manticore cho thấy cách các nhóm mối đe dọa APT thích nghi và phát triển khả năng của mình để duy trì hiệu quả chống lại các biện pháp phòng thủ ngày càng được cải thiện.

Các tổ chức trong lĩnh vực quốc phòng, viễn thông và hàng không vũ trụ nên triển khai các tư thế bảo mật nâng cao, nhận ra rằng những nhân viên đang tìm việc làm đại diện cho các vector tấn công hấp dẫn cho các hoạt động gián điệp được nhà nước bảo trợ, nhấn mạnh tầm quan trọng của bảo mật mạng toàn diện.

Chiến dịch tinh vi này nhấn mạnh tầm quan trọng của việc xử lý các thông tin liên lạc tuyển dụng với sự hoài nghi thích hợp, đặc biệt khi liên quan đến yêu cầu nhập thông tin đăng nhập hoặc tải xuống tệp.

Sự giao thoa giữa các nền tảng mạng chuyên nghiệp và gián điệp mạng tạo ra bối cảnh đe dọa phức tạp đòi hỏi các chiến lược phòng thủ đa lớp và nhận thức liên tục về tình báo mối đe dọa.