SystemBC: Mối đe dọa mạng nguy hiểm từ hạ tầng proxy VPS

SystemBC, một mạng mã độc SOCKS5 bền bỉ được phát hiện lần đầu vào năm 2019, đã phát triển đáng kể cơ sở hạ tầng proxy của mình. Hiện tại, nó đang làm biến đổi cảnh quan mối đe dọa mạng bằng cách xâm nhập trung bình 1.500 máy chủ riêng ảo (VPS) mỗi ngày.

Sự chuyển đổi chiến lược từ các thiết bị dân dụng sang các node VPS quy mô lớn này cung cấp cho các tác nhân đe dọa băng thông vượt trội và khả năng hoạt động lâu dài cho lưu lượng độc hại. Điều này cho phép duy trì các hoạt động tấn công từ chối dịch vụ phân tán (DDoS) và brute-force mà không bị hạn chế như các mạng proxy thông thường.

Sự Tiến Hóa Mạnh Mẽ Của Hạ Tầng Proxy SystemBC

Chuyển Đổi Từ Thiết Bị Dân Dụng Sang VPS

Các proxy botnet truyền thống thường dựa vào router gia đình, thiết bị IoT hoặc các điểm cuối dân dụng, vốn có băng thông hạn chế. Lưu lượng truy cập quá mức qua các thiết bị này thường làm gián đoạn hoạt động hợp pháp của người dùng và kích hoạt tính năng phát hiện nhanh chóng.

Ngược lại, SystemBC khai thác sức mạnh của các hệ thống VPS. Những hệ thống này có khả năng duy trì truyền dữ liệu quy mô gigabyte mà không dễ dàng cảnh báo các nhà cung cấp dịch vụ lưu trữ hoặc người dùng cuối.

Black Lotus Labs tại Lumen Technologies gần đây đã phát hiện ra một tập hợp hơn 80 máy chủ command-and-control (C2) cung cấp năng lượng cho botnet này. Đáng chú ý, gần 80% trong số đó sử dụng các nhà cung cấp VPS thương mại có dung lượng cao. Chi tiết về phát hiện này có thể được tham khảo tại Lumen Technologies Blog.

Quy Mô Và Khả Năng Phục Hồi Của Mối Đe Dọa Mạng

Phân tích dữ liệu từ xa toàn cầu cho thấy trung bình mỗi ngày có 1.500 hệ thống được triển khai làm proxy SystemBC. Trong số này, khoảng 300 hệ thống có sự trùng lặp với botnet brute-forcing GoBrut.

Gần 40% trong số các máy chủ bị lây nhiễm này duy trì trạng thái bị xâm nhập trong hơn một tháng. Điều này không chỉ thể hiện khả năng phục hồi đáng kinh ngạc của mạng lưới mà còn nhấn mạnh sự ưu tiên của những kẻ tấn công vào khối lượng lưu lượng hơn là sự lén lút, tạo nên một mối đe dọa mạng bền bỉ.

Kỹ Thuật Khai Thác Lỗ Hổng CVE Và Chiến Thuật Tấn Công

Tận Dụng Lỗ Hổng CVE Nghiêm Trọng

Các máy chủ nạn nhân thường tồn tại một loạt lỗ hổng chưa được vá đáng báo động. Trung bình có 20 lỗ hổng trên mỗi máy chủ, với một số hệ thống thậm chí chứa hơn 160 CVE đã biết. Sự tồn tại của nhiều lỗ hổng CVE như vậy là yếu tố chính cho phép các tác nhân độc hại dễ dàng xâm nhập.

Quy Trình Xâm Nhập Và Triển Khai Mã Độc

Những kẻ tấn công khai thác các lỗ hổng này bằng cách thăm dò cổng 443 để truy cập ban đầu. Sau đó, chúng sử dụng các callback trên cổng 80 để tải xuống các shell script có chú thích bằng tiếng Nga. Các script này sau đó triển khai hơn 180 mẫu mã độc cùng một lúc trên các hệ thống bị xâm nhập.

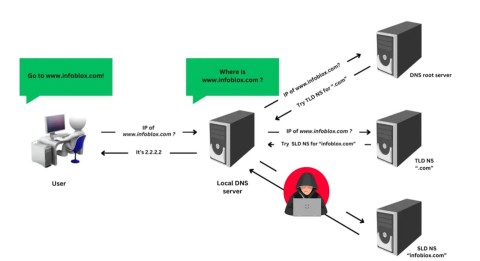

Kết quả là một đường ống proxy phức tạp, định tuyến lưu lượng người dùng từ các cổng vào có số cao qua các máy chủ VPS bị nhiễm đến các mục tiêu cuối cùng. Quá trình này được minh họa rõ ràng trong quá trình giải mã cấu hình và mã hóa của mẫu biến thể Linux của SystemBC.

SystemBC Trong Hệ Sinh Thái Tội Phạm Mạng

REM Proxy – Trung Tâm Dịch Vụ Cho Hoạt Động Tấn Công Mạng

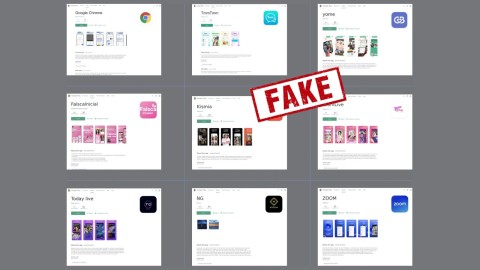

Black Lotus Labs đã quan sát thấy các proxy SystemBC được tích hợp vào nhiều dịch vụ tội phạm khác nhau. Hai nền tảng proxy có trụ sở tại Nga và một nền tảng của Việt Nam tái sử dụng các bot này. Chúng tiếp thị các nhóm IP có lưu lượng cao cho các khách hàng không quan tâm đến việc bị đưa vào danh sách đen.

Gần 100% các proxy dựa trên VPS này cuối cùng đều xuất hiện trên các trang web danh sách chặn. Tuy nhiên, những kẻ vận hành ưu tiên năng lực lưu lượng truy cập hơn là né tránh sự phát hiện, cho thấy mức độ nghiêm trọng của mối đe dọa mạng này.

Ngoài ra, thời gian lây nhiễm trung bình cực kỳ dài, với gần 40% số máy chủ vẫn bị lây nhiễm trong hơn một tháng. Điều này cung cấp khả năng duy trì hoạt động tấn công liên tục.

Trong số những người dùng nổi bật nhất là REM Proxy, nơi thuê khoảng 80% mạng SystemBC. REM Proxy cũng tổng hợp 20.000 router MikroTik bị xâm nhập và các proxy mở được phát hiện tự do.

REM Proxy cung cấp các gói dịch vụ theo cấp độ—Mix-Speed, Mix-Mix, và Mix-Economy—để đáp ứng các nhu cầu trinh sát, thu thập thông tin đăng nhập và khai thác mục tiêu. Đây là một ví dụ rõ ràng về các dịch vụ hỗ trợ các chiến dịch tấn công mạng quy mô lớn và đa dạng.

Mối Liên Kết Với Mã Độc Tống Tiền Và Khai Thác Nội Bộ

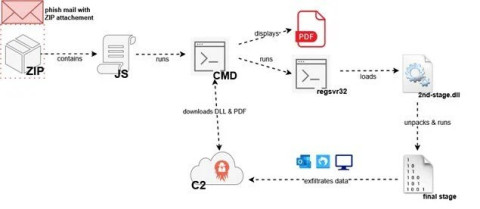

Các nhóm mã độc tống tiền (ransomware) như Morpheus và AvosLocker sử dụng REM Proxy cho mọi thứ, từ các chiến dịch phishing đến đường ống exfiltration dữ liệu. Điều này chứng tỏ vai trò không thể thiếu của dịch vụ này trên nhiều vector tấn công mạng.

Phần lớn việc sử dụng botnet là do chính các nhà điều hành SystemBC thực hiện. Họ tận dụng mạng lưới của mình để brute force thông tin đăng nhập WordPress, một hình thức tấn công mạng trực tiếp và phổ biến nhằm chiếm quyền điều khiển.

Dữ liệu Netflow toàn cầu xác nhận rằng người dùng REM Proxy kết nối với gần một trăm máy chủ C2 đầu vào. Các máy chủ này sau đó chuyển tiếp yêu cầu đến cả máy chủ SystemBC và MikroTik. Việc sàng lọc hàng ngày thông qua một miền phụ trợ, honipsiops[.]in, xác định các địa chỉ IP mới có thể truy cập và cung cấp khoảng 2.500 proxy đã được kiểm duyệt vào mạng lưới, làm gia tăng quy mô của mối đe dọa mạng này.

Biện Pháp Giảm Thiểu Và Phòng Thủ Hiệu Quả Trước Mối Đe Dọa Mạng

Phản Ứng Từ Ngành Công Nghiệp Và Chỉ Số Thỏa Hiệp (IoC)

Để đối phó với những tiết lộ này, Lumen Technologies đã thực hiện null-route lưu lượng truy cập đến tất cả các cơ sở hạ tầng SystemBC và REM Proxy đã biết trên toàn bộ mạng lưới xương sống toàn cầu của họ.

Các Chỉ số Thỏa hiệp (IoC) đã được công bố để tạo điều kiện thuận lợi cho các nỗ lực phòng thủ cộng đồng và cắt đứt nguồn doanh thu của các dịch vụ proxy tội phạm. Mặc dù các IoC cụ thể không được cung cấp trong nội dung gốc, việc chia sẻ chúng là rất quan trọng để hỗ trợ phát hiện xâm nhập.

Khuyến Nghị Quan Trọng Cho Các Nhà Phòng Thủ Mạng

- Theo dõi chặt chẽ các nỗ lực đăng nhập bất thường từ các dải IP VPS.

- Triển khai các quy tắc tường lửa ứng dụng web (WAF) để chặn các IoC đã xác định.

- Xác minh tình hình bảo mật của các máy chủ được lưu trữ trên đám mây thông qua các dịch vụ đánh giá như Censys.

Lời Khuyên Bảo Mật Cho Người Dùng Cá Nhân Và Doanh Nghiệp Nhỏ

- Người dùng cuối cá nhân và văn phòng nhỏ (SOHO) nên thường xuyên cập nhật và phân đoạn các router SOHO.

- Vô hiệu hóa thông tin đăng nhập mặc định và sử dụng mật khẩu mạnh, duy nhất.

- Hạn chế quyền truy cập quản trị đối với các thiết bị mạng.

Khi bối cảnh botnet tiếp tục chuyển dịch sang cơ sở hạ tầng cấp thương mại, các nhà phòng thủ phải thích nghi. Điều cần thiết là ưu tiên cả việc phát hiện dựa trên khối lượng lưu lượng và quản lý bản vá bảo mật chủ động. Điều này giúp bảo vệ chống lại mối đe dọa mạng ngày càng tăng của các mạng proxy được hỗ trợ bởi VPS.