Nghiêm Trọng: Mã độc ransomware Everest tấn công BMW, lộ 600K tài liệu

Tập đoàn mã độc ransomware Everest đã lên tiếng nhận trách nhiệm về một vụ xâm nhập quy mô lớn tại Bayerische Motoren Werke AG (BMW). Nhóm này tuyên bố đã đánh cắp khoảng 600.000 dòng tài liệu nội bộ nhạy cảm từ hệ thống của nhà sản xuất ô tô danh tiếng.

Vụ việc này nhấn mạnh nguy cơ gia tăng của các cuộc tấn công ransomware nhắm vào các tập đoàn lớn, đặc biệt là trong ngành công nghiệp ô tô với chuỗi cung ứng phức tạp và giá trị sở hữu trí tuệ cao.

Everest Ransomware Tuyên Bố Xâm Nhập BMW

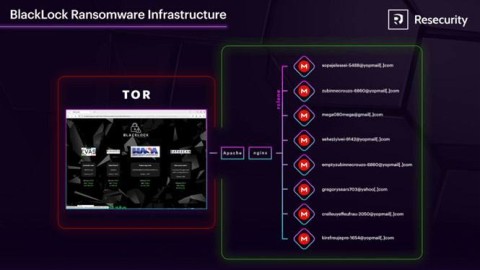

Nhóm Everest đã công bố thông tin về BMW trên trang rò rỉ dữ liệu của họ. Kèm theo đó là bộ đếm ngược thời gian và các hướng dẫn, đe dọa công khai các báo cáo kiểm toán, hồ sơ tài chính cùng các tệp thiết kế kỹ thuật nếu BMW không đáp ứng yêu cầu của chúng.

Theo thông tin từ trang rò rỉ của Everest, nhóm này khẳng định đã trích xuất một khối lượng dữ liệu doanh nghiệp “khổng lồ” từ các hệ thống nội bộ của BMW. Các phần trên trang web được gắn nhãn “Tài liệu kiểm toán quan trọng của BMW” và gửi các thông điệp khẩn cấp đến đại diện của BMW.

Đồng hồ đếm ngược hiển thị rõ ràng nhằm nhấn mạnh khoảng thời gian giới hạn để đàm phán trước khi các tài liệu bị đánh cắp được công khai. Những chiếc đồng hồ này là dấu hiệu đặc trưng của các chiến dịch mã độc ransomware hiện đại, được thiết kế để tăng cường nỗi sợ hãi và thúc ép nạn nhân nhanh chóng trả tiền chuộc.

Chi Tiết Dữ Liệu Bị Đánh Cắp và Mức Độ Thiệt Hại

Everest tuyên bố kho dữ liệu bao gồm các báo cáo kiểm toán, báo cáo tài chính, thiết kế kỹ thuật bí mật và thông tin liên lạc nội bộ. Mặc dù nhóm này khẳng định đang nắm giữ các tài liệu chính hãng của BMW, việc xác minh độc lập về tính xác thực và phạm vi của dữ liệu vẫn chưa được thực hiện.

Các nhà quan sát an ninh mạng cảnh báo rằng đôi khi các mối đe dọa giả mạo có thể phóng đại tuyên bố để đòi tiền chuộc. Tuy nhiên, rất ít nhóm đã nhắm mục tiêu vào một nhà sản xuất ô tô có tầm vóc như BMW.

Các cuộc tấn công ransomware vào ngành công nghiệp ô tô đã gia tăng mạnh mẽ trong suốt năm 2025. Các tác nhân đe dọa đã nhận ra chuỗi cung ứng phức tạp và tài sản trí tuệ giá trị của ngành này là mục tiêu hấp dẫn.

Tác Động Lan Rộng của Sự Cố Rò Rỉ Dữ Liệu

Các thông số kỹ thuật thiết kế bị đánh cắp có thể làm suy yếu lợi thế cạnh tranh. Trong khi đó, việc rò rỉ các phát hiện kiểm toán và dữ liệu tài chính có thể làm xói mòn niềm tin của nhà đầu tư.

Nếu Everest thực hiện lời đe dọa của mình, các đối tác, nhà cung cấp và thậm chí cả khách hàng của BMW có thể phải đối mặt với thiệt hại phụ trợ từ thông tin cá nhân hoặc thông tin độc quyền bị phơi bày. Các nhà phân tích bảo mật cảnh báo rằng những vụ rò rỉ dữ liệu như vậy có thể lan rộng.

Các nhà cung cấp phụ thuộc vào nguồn cấp dữ liệu của BMW có thể gặp gián đoạn nếu cơ sở hạ tầng bị phá hoại. Các nhà đầu tư có thể đặt câu hỏi về khả năng phục hồi của BMW trước các mối đe dọa mạng, có khả năng ảnh hưởng đến hiệu suất cổ phiếu.

Hơn nữa, việc công khai các thông tin liên lạc nội bộ có thể thúc đẩy các cuộc điều tra của cơ quan quản lý hoặc các thách thức pháp lý. Đây là một rủi ro lớn đối với uy tín và hoạt động của một tập đoàn toàn cầu.

Phản Ứng và Khuyến Nghị Bảo Mật Đối Phó Mã Độc Ransomware

BMW vẫn chưa đưa ra tuyên bố chính thức xác nhận vụ vi phạm hoặc vạch ra chiến lược ứng phó của mình. Hiện vẫn chưa rõ liệu công ty đã mở các cuộc đàm phán trực tiếp với Everest hay đã thông báo cho các cơ quan thực thi pháp luật và quản lý hay chưa.

Các chuyên gia an ninh mạng khuyến cáo mạnh mẽ không nên trực tiếp trả tiền chuộc. Họ nhấn mạnh rằng việc thanh toán có thể tài trợ cho các hoạt động tội phạm khác và không đảm bảo việc khôi phục dữ liệu hoàn chỉnh.

Thay vào đó, các tổ chức được khuyến khích hợp tác chặt chẽ với các đơn vị phòng chống tội phạm mạng và các chuyên gia pháp y để đánh giá mức độ thực sự của vụ vi phạm. Việc ưu tiên quản lý lỗ hổng chủ động, sao lưu dữ liệu thường xuyên và lập kế hoạch ứng phó sự cố có thể giảm thiểu hậu quả và tăng cường khả năng phòng thủ chống lại các cuộc tấn công ransomware trong tương lai.

- Quản lý lỗ hổng chủ động: Thực hiện quét lỗ hổng và vá lỗi định kỳ để giảm thiểu bề mặt tấn công.

- Sao lưu dữ liệu định kỳ: Đảm bảo các bản sao lưu được lưu trữ an toàn, ngoại tuyến và có thể khôi phục được.

- Kế hoạch ứng phó sự cố: Phát triển và thực hành kế hoạch ứng phó sự cố toàn diện để giảm thiểu thời gian ngừng hoạt động.

- Đào tạo nhận thức: Nâng cao nhận thức về an ninh mạng cho nhân viên để giảm thiểu rủi ro từ các cuộc tấn công phi kỹ thuật.

Quan hệ đối tác công-tư cũng đóng vai trò quan trọng trong việc chia sẻ thông tin tình báo về các mối đe dọa và phối hợp các hành động pháp lý chống lại các mạng lưới mã độc ransomware. Trung tâm An ninh Mạng và Cơ sở hạ tầng Hoa Kỳ (CISA) cung cấp nhiều tài nguyên để hỗ trợ các tổ chức chống lại ransomware.

Bài Học Quan Trọng Từ Các Mối Đe Dọa Ransomware

Tuyên bố của Everest chống lại BMW, nếu được chứng minh, đại diện cho một sự leo thang đáng kể trong các chiến thuật tống tiền trực tuyến. Nó một lần nữa khẳng định rằng không có tổ chức nào, dù lớn hay nhỏ, là miễn nhiễm với các mối đe dọa từ mã độc ransomware.

Khi các cuộc điều tra tiếp tục, cộng đồng an ninh mạng sẽ theo dõi chặt chẽ để xem một trong những nhà sản xuất ô tô hàng đầu thế giới đối phó với cơn bão ransomware này như thế nào. Các bài học rút ra từ vụ việc này sẽ có ý nghĩa quan trọng đối với toàn ngành công nghiệp trong việc tăng cường khả năng phòng thủ và bảo vệ dữ liệu quý giá.