Last Mile Reassembly Attacks: Lỗ hổng nghiêm trọng trình duyệt

Các Last Mile Reassembly attacks là một nhóm các kỹ thuật khai thác mới được phát hiện, cho phép kẻ tấn công vượt qua các giải pháp SASE/SSE truyền thống và đưa mã độc vào hệ thống thông qua trình duyệt. Những cuộc tấn công mạng này đặt ra một thách thức nghiêm trọng đối với các kiến trúc bảo mật hiện tại.

Bản Chất Kỹ Thuật của Last Mile Reassembly Attacks

Các cuộc tấn công thuộc nhóm Last Mile Reassembly attacks khai thác những giới hạn kiến trúc cố hữu của các Secure Web Gateways (SWG) và các giải pháp proxy. Mục tiêu chính là đưa các file độc hại vượt qua lớp kiểm tra của proxy, sau đó tái lắp ráp chúng thành mã độc hoàn chỉnh ngay trong môi trường trình duyệt của nạn nhân.

Điều này cho phép mã độc hoạt động mà không bị phát hiện bởi các lớp bảo mật ở biên mạng.

Phương Pháp Vượt Qua Kiểm Tra Secure Web Gateways (SWG)

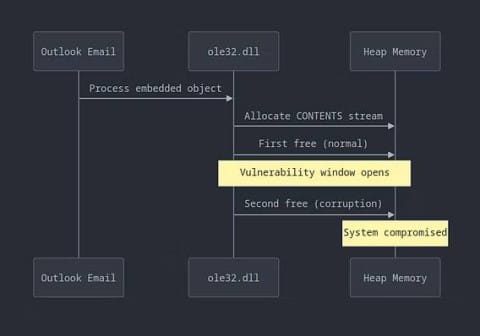

Một phương pháp phổ biến trong Last Mile Reassembly attacks là chia nhỏ mã độc thành nhiều phần nhỏ riêng biệt. Mỗi phần này, khi được truyền tải riêng lẻ, thường không kích hoạt bất kỳ cảnh báo hoặc cơ chế phát hiện nào từ các SWG.

Sau khi thành công vượt qua quá trình kiểm tra của proxy, các phần mã độc này sẽ được tập hợp lại trong trình duyệt. Quá trình tái lắp ráp này diễn ra ở “chặng cuối” (last mile) của chuỗi phân phối, nơi các giải pháp bảo mật truyền thống không còn khả năng giám sát hoặc can thiệp.

Tận Dụng Các Kênh Giao Tiếp Không Được Giám Sát

Trong các Last Mile Reassembly attacks, một kỹ thuật tinh vi khác là vận chuyển các file độc hại thông qua các kênh nhị phân. Các kênh này bao gồm WebRTC, gRPC và WebSockets.

Đây là những kênh giao tiếp tiêu chuẩn, thường được các ứng dụng web hiện đại sử dụng, ví dụ như công cụ hội nghị truyền hình, truyền phát trực tuyến hoặc các ứng dụng cộng tác.

Tuy nhiên, các kênh này lại thường không được các giải pháp SWG giám sát một cách đầy đủ. Thậm chí, nhiều nhà cung cấp SWG công khai thừa nhận giới hạn này và khuyến nghị khách hàng của họ vô hiệu hóa các kênh này để giảm thiểu rủi ro bảo mật.

Tổng cộng, có hơn 20 kỹ thuật khác nhau đã được chứng minh có thể hoàn toàn vượt qua các SWG bằng phương pháp Last Mile Reassembly attacks.

Sự Thừa Nhận Giới Hạn Từ Ngành Công Nghiệp và Bảo Mật Trình Duyệt

Mặc dù nhóm Last Mile Reassembly attacks và các lỗ hổng liên quan đã được tiết lộ từ hơn một năm trước, nhưng phải đến gần đây, một nhà cung cấp SASE/SSE hàng đầu mới công khai thừa nhận những giới hạn kiến trúc này.

Palo Alto Networks đã trở thành đơn vị đầu tiên xác nhận rằng các Secure Web Gateways hiện tại không có khả năng kiến trúc để phòng thủ hiệu quả chống lại các cuộc tấn công tái lắp ráp chặng cuối.

Palo Alto Networks Thừa Nhận Giới Hạn SWG Hiện Có

Trong một thông cáo báo chí gần đây, Palo Alto Networks đã mô tả chi tiết các cuộc tấn công này là “các cuộc tấn công mã hóa, khó phát hiện, được lắp ráp bên trong trình duyệt và vượt qua các cổng web bảo mật truyền thống.”

Sự công nhận này đánh dấu một bước ngoặt quan trọng trong ngành an ninh mạng. Đây là lần đầu tiên một nhà cung cấp giải pháp bảo mật lớn thừa nhận những hạn chế cơ bản của các giải pháp SWG truyền thống trong việc bảo vệ môi trường trình duyệt.

Thông cáo cũng nhấn mạnh một nhận định then chốt: “Trình duyệt đang trở thành hệ điều hành mới cho doanh nghiệp, giao diện chính cho các ứng dụng AI và đám mây. Do đó, việc bảo mật trình duyệt là điều bắt buộc, không phải tùy chọn.”

Điều này củng cố tầm quan trọng ngày càng tăng của các giải pháp bảo mật nguyên bản cho trình duyệt (browser-native security solutions) để đối phó với những mối đe dọa phức tạp.

Thông tin chi tiết có thể được tìm thấy trong thông cáo báo chí của Palo Alto Networks tại: Palo Alto Networks Unveils Protection for Highly Evasive Threats.

Mối Đe Dọa Mới: Data Splicing Attacks

Ngoài các kỹ thuật đưa mã độc, nghiên cứu sâu hơn đã chỉ ra cách các kỹ thuật tương tự như Last Mile Reassembly attacks có thể được sử dụng để đánh cắp dữ liệu nhạy cảm. Đây được gọi là Data Splicing Attacks.

Các cuộc tấn công này cho phép các mối đe dọa nội bộ hoặc kẻ tấn công chia sẻ các file bí mật và sao chép-dán dữ liệu nhạy cảm ngay trong môi trường trình duyệt.

Điểm đáng lo ngại là các Data Splicing Attacks này hoàn toàn vượt qua cả giải pháp DLP (Data Loss Prevention) ở cấp độ endpoint và các giải pháp DLP tích hợp trong SASE/SSE trên đám mây.

Sự xuất hiện ngày càng nhiều của các trang chia sẻ file P2P, cho phép người dùng gửi bất kỳ file nào mà không bị kiểm tra DLP, là một minh chứng rõ ràng cho mối nguy hiểm mới này đối với an toàn thông tin doanh nghiệp.

Nghiên Cứu Chuyên Sâu Về An Ninh Mạng Trình Duyệt

Với việc trình duyệt ngày càng trở thành điểm truy cập ban đầu phổ biến nhất cho kẻ tấn công, nghiên cứu chuyên sâu về bảo mật trình duyệt đóng vai trò vô cùng thiết yếu.

Việc này giúp cộng đồng an ninh mạng hiểu rõ hơn và xây dựng hệ thống phòng thủ hiệu quả chống lại các cuộc tấn công dựa trên trình duyệt tiên tiến nhất.

Dự Án “The Year of Browser Bugs” và Phát Hiện Zero-Day

Lấy cảm hứng từ tác động đáng kể của Last Mile Reassembly attacks, một dự án nghiên cứu mang tên “The Year of Browser Bugs” đã được triển khai.

Dự án này tập trung vào việc tiết lộ một lỗ hổng kiến trúc lớn trong trình duyệt mỗi tháng, bắt đầu từ tháng 1.

Trong số các nghiên cứu nổi bật có thể kể đến:

- Polymorphic Extensions: Đây là một loại tiện ích mở rộng độc hại có khả năng âm thầm giả mạo các trình quản lý mật khẩu và ví tiền điện tử để đánh cắp thông tin đăng nhập hoặc tài sản tiền điện tử.

- Passkeys Pwned: Một lỗ hổng thực thi passkey nghiêm trọng được tiết lộ tại hội nghị DEF CON 33. Lỗ hổng này có tiềm năng cho phép khai thác zero-day, gây rủi ro lớn cho cơ chế xác thực hiện đại.

Trong năm qua, đã có hơn 10 lỗ hổng zero-day trong trình duyệt được phát hiện thông qua các nỗ lực nghiên cứu này. Nhiều trong số đó đã được công bố tại các hội nghị bảo mật uy tín như DEF CON và Black Hat, do mối đe dọa nghiêm trọng mà chúng gây ra cho các tổ chức.

Cẩm Nang Bảo Mật Trình Duyệt Toàn Diện

Để nâng cao kiến thức và kỹ năng thực hành về bảo mật trình duyệt trong cộng đồng, một cẩm nang kỹ thuật chuyên sâu đã được biên soạn.

Cuốn sách “The Browser Security Field Manual” được ra mắt tại Black Hat, đóng vai trò là một hướng dẫn kỹ thuật toàn diện cho các chuyên gia an ninh mạng.

Nó cung cấp thông tin chi tiết về các loại tấn công mạng tiên tiến nhất nhắm vào trình duyệt và các kỹ thuật giảm thiểu rủi ro hiệu quả để tăng cường an ninh mạng.