SmokeLoader Nguy Hiểm: Mã Độc Ransomware Tái Sinh Mạnh Mẽ

Hoạt động từ năm 2011, SmokeLoader (còn được biết đến với tên Smoke hoặc Dofoil) đã khẳng định vị thế là một trình tải mã độc đa năng, được thiết kế để phân phối các payload giai đoạn hai, bao gồm trojan, mã độc ransomware và các công cụ đánh cắp thông tin. Qua nhiều năm, mã độc này đã phát triển để né tránh phát hiện và tối ưu hóa việc phân phối payload, mở rộng phạm vi hoạt động thông qua một framework plugin mở rộng có khả năng thu thập thông tin đăng nhập, chiếm quyền điều khiển trình duyệt, khai thác tiền điện tử và nhiều hoạt động khác.

Tổng Quan Về SmokeLoader: Biến Thể và Sự Phát Triển

Sau chiến dịch Operation Endgame vào tháng 5 năm 2024—một nỗ lực phối hợp giữa các cơ quan thực thi pháp luật quốc tế và ngành công nghiệp tư nhân nhằm loại bỏ nhiều instance của SmokeLoader—hoạt động của mã độc này đã tạm lắng. Tuy nhiên, đến đầu năm 2025, Zscaler ThreatLabz đã phát hiện một biến thể mới, được gọi là “2025 alpha”.

Đến tháng 7 năm 2025, tác giả của mã độc đã quảng cáo một phiên bản cập nhật trên một diễn đàn tội phạm mạng. Không lâu sau đó, ThreatLabz tiếp tục xác định một biến thể khác, được gọi là phiên bản 2025, với các bản sửa lỗi và giao thức mạng được sửa đổi. Chi tiết về biến thể này đã được phân tích và công bố trên blog của Zscaler: SmokeLoader Rises from the Ashes.

Cấu Trúc Hoạt Động Kỹ Thuật của SmokeLoader

Chức Năng Chính và Thiết Kế Module

Chức năng chính của SmokeLoader vẫn là tải xuống và thực thi các mã độc phụ một cách đáng tin cậy. Tuy nhiên, thiết kế module của nó biến nó thành một mối đe dọa đa chức năng, có khả năng thích ứng cao.

Thành phần stager ban đầu được thiết kế để vượt qua các môi trường phân tích. Nó sẽ tự động chấm dứt hoạt động nếu phát hiện môi trường ảo hóa và sau đó tiêm module chính vào tiến trình explorer.exe.

Khi đã cư trú trên hệ thống, module chính thiết lập cơ chế duy trì hoạt động thông qua các tác vụ đã lên lịch (scheduled tasks). Nó thiết lập kết nối beacon đến máy chủ command-and-control (C2) và điều phối việc thực thi các plugin.

Các module tùy chọn bao gồm công cụ đánh cắp dữ liệu để thu thập thông tin đăng nhập và hệ thống, tiện ích tấn công từ chối dịch vụ phân tán (DDoS) để làm quá tải các điểm cuối được nhắm mục tiêu, và các công cụ khai thác tiền điện tử tận dụng chu kỳ CPU nhàn rỗi.

Kiến trúc plugin này cho phép các tác nhân đe dọa tùy chỉnh việc triển khai phần mềm độc hại này theo các mục tiêu cụ thể và nhanh chóng thích ứng với nhu cầu hoạt động thay đổi.

Những Cải Tiến Kỹ Thuật trong Các Phiên Bản SmokeLoader Mới

Khắc Phục Lỗi và Cơ Chế Chống Phân Tích

Các phiên bản SmokeLoader trước đó (2018–2022) gặp phải các lỗi làm giảm hiệu suất. Đáng chú ý là một tác vụ đã lên lịch sẽ tiêm lại module chính cứ mười phút một lần mà không kiểm tra sự tồn tại của một instance hiện có, dẫn đến việc lãng phí bộ nhớ và sự gia tăng số lượng luồng trong explorer.exe.

Phiên bản 2025 alpha giới thiệu một kiểm tra mutex trong stager, ngăn chặn các lần tiêm trùng lặp. Điều này giúp cải thiện đáng kể hiệu suất và khả năng ẩn mình của mã độc.

Cơ chế đặt tên mutex cũng thay đổi, từ một chuỗi hex uppercase có độ dài cố định sang một định danh chữ cái lowercase có độ dài thay đổi, được tạo ra thông qua một thuật toán giả ngẫu nhiên dựa trên ID bot. Các luồng chống phân tích hiện chỉ được tạo sau khi xác minh mutex, loại bỏ việc tạo luồng không cần thiết trên các hệ thống đã được vá.

Kỹ Thuật Obfuscation và Injection Nâng Cao

Các cải tiến sâu hơn xuất hiện trong phiên bản 2025. Stager triển khai một hàm giải mã mới, sửa đổi từng byte của mã được mã hóa bằng cách thêm một hằng số được mã hóa cứng trước khi thực thi. Nó cũng tính toán động các địa chỉ ảo tương đối (RVAs) bằng cách sử dụng các phép toán XOR và sử dụng shellcode 64-bit cho quá trình tiêm.

Trong module chính, các giá trị hằng số—bao gồm cờ API và định danh phiên bản—được obfuscate thông qua XOR với các khóa riêng cho từng mẫu mã độc.

Phiên bản 2025 cũng giới thiệu một kiểm tra bố cục bàn phím trong module chính: nó sẽ hủy bỏ quá trình thực thi nếu bố cục bàn phím của nạn nhân chỉ ra locale tiếng Nga. Cơ chế này lặp lại một kiểm tra trước đó trong stager nhưng bổ sung tính dự phòng ở cấp độ module chính, tăng cường khả năng nhắm mục tiêu và né tránh.

Trong phiên bản 2025, các hằng số được obfuscate, chẳng hạn như giá trị 0xF001F (SECTION_ALL_ACCESS) được truyền cho hàm NtCreateSection. Ngoài ra, tên ánh xạ tệp (file-mapping name) được sử dụng để giao tiếp giữa các tiến trình giờ đây được lấy từ hàm băm MD5 của ID bot, thay vì nối các ký tự “FF”.

Giao Thức Giao Tiếp Command-and-Control (C2)

Giao thức nền tảng cho giao tiếp C2 của SmokeLoader không thay đổi trong phiên bản 2025 alpha so với phiên bản 2022. Tuy nhiên, phiên bản 2025 cập nhật trường phiên bản hai byte thành 2025 (0x07E9) và thêm một checksum CRC32 bốn byte ở offset hai để xác thực các payload gói tin.

Trường độ dài ban đầu của định dạng phản hồi hiện được obfuscate bằng khóa RC4, làm phức tạp việc chặn và phân tích thụ động. Điều này tạo ra một rào cản lớn hơn cho các nỗ lực phân tích mối đe dọa và phát hiện xâm nhập.

Đối Phó với Mối Đe Dọa Mạng từ SmokeLoader

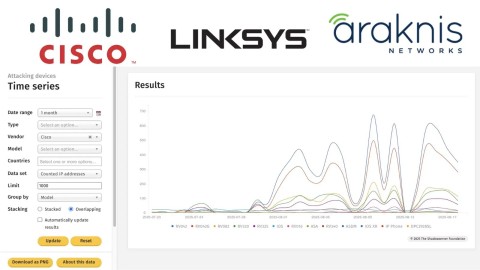

Dữ liệu telemetry của ThreatLabz cho thấy phiên bản 2025 alpha hiện đang chiếm ưu thế, có thể do khả năng tương thích của nó với các bảng điều khiển C2 cũ. Tuy nhiên, các bản sửa lỗi, tăng cường obfuscation và làm cứng giao thức của phiên bản 2025 khiến nó trở thành ứng cử viên mạnh mẽ cho việc được tội phạm mạng áp dụng rộng rãi hơn.

Phần mềm độc hại này vẫn đang được nhiều nhóm tác nhân đe dọa sử dụng tích cực, minh chứng cho khả năng phục hồi của các hệ sinh thái mã độc dựa trên loader bất chấp các nỗ lực gián đoạn phối hợp. Sự phát triển bền bỉ của nó nhấn mạnh khả năng thích ứng của các framework mã độc module.

Mặc dù Operation Endgame đã gây ra một sự gián đoạn tạm thời, nhưng sự xuất hiện của phiên bản 2025 alpha và phiên bản 2025—với các bản sửa lỗi hiệu suất, cải thiện khả năng tàng hình và tăng cường giao thức—báo hiệu rằng SmokeLoader sẽ vẫn là một trình tải mạnh mẽ cho các payload bất hợp pháp.

Các tổ chức phải duy trì các biện pháp phát hiện và phản ứng mạnh mẽ, bao gồm giám sát hành vi để phát hiện xâm nhập qua các tác vụ đã lên lịch bất thường và các kỹ thuật injection dựa trên mutex, nhằm giảm thiểu mối đe dọa mạng đang diễn ra do mã độc dai dẳng này gây ra.