Yurei Ransomware: Mối Đe Dọa Khẩn Cấp Từ Mã Nguồn Mở

Một nhóm mã độc ransomware mới có tên Yurei đã xuất hiện với khả năng mã hóa tinh vi, nhắm mục tiêu vào các tổ chức thông qua chiến thuật tống tiền kép. Nhóm này tận dụng mã nguồn mở để nhanh chóng mở rộng quy mô hoạt động.

Yurei: Sự Xuất Hiện Của Một Mối Đe Dọa Ransomware Mới

Được phát hiện lần đầu vào ngày 05 tháng 9 năm 2025, ransomware dựa trên Go này sử dụng thuật toán mã hóa ChaCha20 và các lệnh PowerShell để xâm nhập vào hệ thống nạn nhân. Điều này đánh dấu một bước tiến mới trong hệ sinh thái ransomware-as-a-service.

Check Point Research (CPR) đã xác định Yurei là một chiến dịch ransomware đang phát triển nhanh chóng. Nhóm đã mở rộng từ một nạn nhân lên ba trong vài ngày đầu hoạt động.

Các mục tiêu ban đầu của nhóm bao gồm một công ty sản xuất thực phẩm ở Sri Lanka, tiếp theo là các nạn nhân ở Ấn Độ và Nigeria. Điều này cho thấy chiến lược mở rộng tích cực của chúng trên nhiều khu vực địa lý.

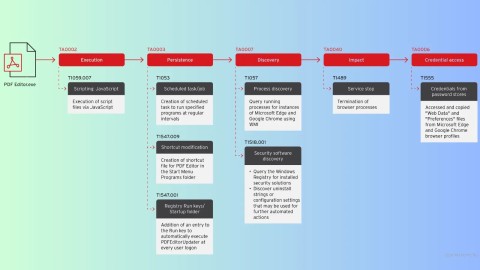

Phân Tích Kỹ Thuật: Cơ Chế Hoạt Động Của Mã Độc Ransomware Yurei

Mô Hình Tống Tiền Kép (Double-Extortion)

Nhóm mã độc ransomware Yurei hoạt động dưới mô hình tống tiền kép, kết hợp mã hóa tệp với đánh cắp dữ liệu để tối đa hóa áp lực lên nạn nhân.

Phương pháp này vừa mã hóa các tệp của nạn nhân, vừa đồng thời đánh cắp thông tin nhạy cảm. Sau đó, chúng yêu cầu thanh toán tiền chuộc để nhận khóa giải mã và ngăn chặn việc công khai dữ liệu bị đánh cắp.

Như Yurei đã tuyên bố rõ ràng trên blog darknet của mình, “nỗi sợ hãi và hậu quả của việc rò rỉ dữ liệu là điểm gây áp lực chính để buộc nạn nhân phải trả tiền chuộc.”

Nguồn Gốc và Ngôn Ngữ Phát Triển

Cuộc điều tra của CPR đã tiết lộ rằng ransomware của Yurei có nguồn gốc từ Prince-Ransomware, một dòng ransomware mã nguồn mở có sẵn trên GitHub với những sửa đổi nhỏ.

Bạn có thể tham khảo báo cáo chi tiết từ Check Point Research tại: Yurei – The Ghost of Open Source Ransomware.

Phát hiện này nêu bật một xu hướng đáng lo ngại: tội phạm mạng tận dụng mã độc có sẵn để triển khai các chiến dịch mà không đòi hỏi kỹ năng phát triển chuyên sâu.

Ransomware được viết bằng ngôn ngữ lập trình Go, điều này gây ra thách thức về phát hiện cho một số nhà cung cấp phần mềm chống vi-rút. Đồng thời, Go cũng mang lại khả năng phát triển dễ dàng và biên dịch đa nền tảng.

Đáng chú ý, các tác nhân đe dọa đã mắc lỗi nghiêm trọng khi không loại bỏ các ký hiệu (symbols) khỏi tệp nhị phân. Điều này cho phép các nhà nghiên cứu xác định tên hàm và mô-đun, chỉ rõ mã nguồn của Prince-Ransomware.

Thuật Toán Mã Hóa

Mã độc ransomware Yurei tuân theo một phương pháp mã hóa có hệ thống:

- Yurei sử dụng thuật toán ChaCha20 để mã hóa tệp, tạo khóa ngẫu nhiên duy nhất và nonce cho mỗi tệp.

- Ransomware mã hóa cả khóa ChaCha20 và nonce bằng ECIES (Elliptic Curve Integrated Encryption Scheme) với khóa công khai của kẻ tấn công.

- Các tệp đã mã hóa lưu trữ khóa đã mã hóa, nonce và nội dung tệp được phân tách bằng các ký tự “||”, tạo định dạng có cấu trúc để giải mã sau này.

Kỹ Thuật Khai Thác PowerShell và Lỗi Triển Khai

Ransomware tích hợp các lệnh PowerShell được kế thừa trực tiếp từ mã nguồn của Prince-Ransomware mà không có bất kỳ sửa đổi nào.

Các lệnh này được thiết kế để tải xuống và đặt một hình nền tùy chỉnh, nhưng các nhà phát triển Yurei đã không cung cấp một URL hợp lệ cho hình nền này.

Sai sót này khiến lệnh PowerShell bị lỗi, dẫn đến việc Windows mặc định sử dụng nền màu đơn thay vì hiển thị hình nền thông báo tống tiền.

Lỗi kỹ thuật này, kết hợp với việc giữ lại các ký hiệu gỡ lỗi trong tệp nhị phân, cho thấy kỹ năng tương đối thấp của các nhà điều hành đứng sau Yurei.

Các tác nhân đe dọa dường như đã sử dụng trình xây dựng Prince-Ransomware mà không hiểu hoặc sửa đổi chức năng cốt lõi của nó.

Lỗ Hổng Hệ Thống Trong Yurei: Cơ Hội Phục Hồi Dữ Liệu

Bỏ Qua Volume Shadow Copies (VSS)

Mặc dù có khả năng mã hóa, Yurei chứa một lỗ hổng đáng kể có thể cho phép phục hồi tệp một phần.

Ransomware không xóa Volume Shadow Copies (VSS) – ảnh chụp nhanh sao lưu tích hợp của Windows cho phép hệ thống khôi phục về trạng thái trước đó.

Sự bỏ qua này có nghĩa là các tổ chức đã bật VSS có thể khôi phục tệp về các ảnh chụp nhanh trước đó mà không cần trả tiền chuộc.

Tuy nhiên, phương pháp phục hồi này chỉ giải quyết khía cạnh mã hóa của cuộc tấn công ransomware và không bảo vệ chống lại việc đánh cắp dữ liệu.

Vì Yurei hoạt động theo mô hình tống tiền kép, nạn nhân vẫn có nguy cơ bị công khai dữ liệu bị đánh cắp ngay cả khi họ khôi phục thành công các tệp được mã hóa thông qua các bản sao bóng (shadow copies).

Phân Tích Nguồn Gốc và Các Mối Đe Dọa Tiềm Ẩn

Khả Năng Liên Quan Đến Morocco

Phân tích các mẫu gửi và cấu phần mã cho thấy các tác nhân đe dọa có thể có trụ sở tại Morocco.

Tất cả các mẫu ransomware được gửi lần đầu đến VirusTotal từ các địa chỉ IP của Morocco. Một mẫu thiếu ID vé, có khả năng cho thấy một bản dựng thử nghiệm được tải lên bởi chính các nhà phát triển.

Các bằng chứng bổ sung bao gồm các bình luận tiếng Ả Rập được tìm thấy trong mã nguồn HTML của trang đàm phán .onion của Yurei và các cấu phần đường dẫn tham chiếu “satanlockv2”. Điều này gợi ý khả năng liên kết với dòng mã độc ransomware SatanLockv2, cũng có nguồn gốc từ Morocco và sử dụng mã nguồn Prince-Ransomware.

Do đó, chúng tôi đánh giá với mức độ tin cậy thấp rằng tác nhân đe dọa có trụ sở tại Morocco.

Tác Động Rộng Lớn và Rủi Ro Bảo Mật

Sự xuất hiện của Yurei cho thấy cách thức phần mềm độc hại mã nguồn mở giảm đáng kể rào cản gia nhập cho tội phạm mạng, giúp các tác nhân đe dọa ít kỹ năng hơn có thể triển khai các chiến dịch tấn công ransomware tinh vi.

Xu hướng này đặt ra thách thức cho các nhà bảo vệ vì nó thúc đẩy sự gia tăng các biến thể ransomware, đồng thời khiến việc quy kết trách nhiệm trở nên khó khăn hơn. Điều này làm tăng rủi ro bảo mật cho các tổ chức trên toàn cầu.

Chiến Lược Phòng Ngừa và Ứng Phó Với Tấn Công Ransomware

Biện Pháp Bảo Mật Cần Thiết

Các tổ chức nên triển khai các chiến lược sao lưu toàn diện, bao gồm kích hoạt VSS, duy trì các kiểm soát bảo mật được cập nhật và chuẩn bị các quy trình ứng phó sự cố được thiết kế đặc biệt cho các kịch bản tống tiền kép.

Sự chuyển dịch sang mô hình tống tiền dựa trên đánh cắp dữ liệu có nghĩa là các chiến lược sao lưu và phục hồi truyền thống một mình không đủ để bảo vệ chống lại các mối đe dọa mã độc ransomware hiện đại.

Sự tăng trưởng nhanh chóng từ một đến ba nạn nhân trong vòng vài ngày cho thấy các nhà điều hành của Yurei đang tích cực tìm cách mở rộng hoạt động của chúng. Điều này làm cho việc các đội ngũ an ninh mạng phải theo dõi các chỉ số xâm nhập liên quan đến mối đe dọa mới nổi này trở nên cần thiết. Việc tăng cường an ninh mạng là tối quan trọng.