Mã độc kkRAT: Nguy hiểm từ tấn công mạng tinh vi

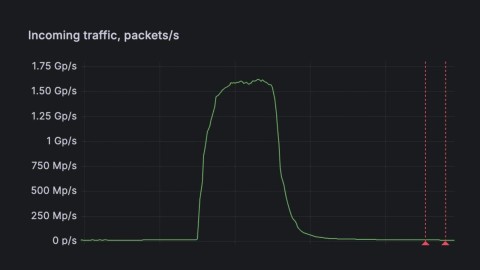

Zscaler ThreatLabz đã phát hiện một chiến dịch tấn công mạng tinh vi nhắm mục tiêu vào người dùng nói tiếng Trung Quốc kể từ đầu tháng 5 năm 2025. Chiến dịch này sử dụng các trang lừa đảo (phishing) được lưu trữ trên GitHub Pages để phân phối ba loại mã độc truy cập từ xa (RAT) nguy hiểm: ValleyRAT, FatalRAT và một loại mã độc mới được gọi là mã độc kkRAT. Các trang web giả mạo này đóng vai trò là trình cài đặt phần mềm hợp pháp cho các ứng dụng phổ biến, lừa người dùng tải xuống kho lưu trữ ZIP chứa mã thực thi độc hại, khởi đầu một chuỗi tấn công phức tạp.

Chiến dịch Phân phối Mã độc qua Phishing và Kỹ thuật Né tránh

Phương thức Lừa đảo và Triển khai Ban đầu

Chiến dịch được Zscaler ThreatLabz phát hiện vào tháng 5 năm 2025, khi người dùng bị thu hút đến các trang cài đặt giả mạo, bắt chước phần mềm Trung Quốc phổ biến. Mỗi trang lừa đảo đều cung cấp một kho lưu trữ ZIP. Khi giải nén, tệp thực thi độc hại bên trong sẽ khởi động một chuỗi tấn công đa giai đoạn, được thiết kế để né tránh phân tích, vô hiệu hóa các giải pháp bảo mật điểm cuối và cuối cùng là triển khai payload.

Zscaler ThreatLabz đã công bố phân tích kỹ thuật chi tiết về mã độc kkRAT và chiến dịch này. Chi tiết có thể tham khảo tại báo cáo của Zscaler ThreatLabz.

Đặc điểm Kỹ thuật và Tính năng Nổi bật của Mã độc kkRAT

So sánh và Đổi mới Kỹ thuật trong Gia đình RAT

Trong khi ValleyRAT và FatalRAT đã được ghi nhận và phân tích rộng rãi, mã độc kkRAT là một họ mã độc hoàn toàn mới, tích hợp các tính năng từ Ghost RAT và Big Bad Wolf. Điểm nổi bật của kkRAT là giao thức giao tiếp mạng độc đáo. Giao thức này nén dữ liệu bằng zlib trước khi áp dụng một lớp mã hóa dựa trên XOR, làm tăng khả năng tàng hình của mã độc.

Khả năng Độc hại Cốt lõi của kkRAT

Các tính năng cốt lõi của mã độc kkRAT bao gồm chiếm quyền điều khiển clipboard để thay thế địa chỉ ví tiền điện tử, cho phép kẻ tấn công thực hiện hành vi trộm cắp tiền điện tử một cách tinh vi. Ngoài ra, mã độc còn có khả năng triển khai các công cụ quản lý và giám sát từ xa (RMM) hợp pháp như Sunlogin và GotoHTTP để duy trì quyền truy cập dai dẳng vào hệ thống mục tiêu.

Để đảm bảo sự dai dẳng và ẩn mình, mã độc kkRAT sử dụng kỹ thuật Bring Your Own Vulnerable Driver (BYOVD) nhằm vô hiệu hóa các callback của phần mềm chống virus (AV) và Phát hiện & Phản ứng điểm cuối (EDR).

Chuỗi Tấn công Đa Giai đoạn của Mã độc

Giai đoạn 1: Né tránh Phát hiện Môi trường và Khởi tạo

Cuộc tấn công bắt đầu khi người dùng tải xuống và giải nén kho lưu trữ ZIP. Tệp thực thi ở giai đoạn đầu tiên thực hiện các kiểm tra môi trường để phát hiện máy ảo VMware và sandbox. Điều này được thực hiện bằng cách đo thời gian hoạt động thông qua hàm QueryPerformanceCounter và xác minh tài nguyên hệ thống (tối thiểu 50 GB dung lượng đĩa và hai lõi CPU).

Nếu các ngưỡng này không được đáp ứng, mã độc sẽ làm hỏng ảnh chụp nhanh tiến trình của chính nó bằng cách thay đổi cấu trúc PEB (Process Environment Block) và sau đó tự chấm dứt. Điều này giúp tránh bị phân tích trong môi trường được kiểm soát.

Tiếp theo, các hàm API được phân giải động với kỹ thuật giải làm rối (deobfuscation) XOR một byte. Sau đó, shellcode của giai đoạn tiếp theo được giải mã và thực thi trong bộ nhớ bằng cách sử dụng chuyển đổi pe_to_shellcode.

Giai đoạn 2: Vô hiệu hóa Giải pháp Bảo mật và Duy trì Quyền Quản trị

Trong giai đoạn thứ hai, mã độc kkRAT yêu cầu quyền quản trị viên. Nếu không được cấp quyền cao hơn, nó sẽ nhắc nhở người dùng bằng tiếng Quan Thoại và thoát. Khi có quyền quản trị, mã độc sẽ liệt kê các bộ điều hợp mạng và vô hiệu hóa chúng. Hành động này nhằm cắt đứt liên lạc của các nhà cung cấp AV/EDR với hệ thống nạn nhân, ngăn chặn việc báo cáo hoặc nhận lệnh điều khiển.

Sau đó, mã độc quét các tiến trình liên quan đến các nhà cung cấp bảo mật Trung Quốc, chẳng hạn như 360 Total Security, QQ Computer Manager và Kingsoft Internet Security. Nếu phát hiện, nó sẽ khai thác một trong các lỗ hổng CVE nghiêm trọng, cụ thể là trình điều khiển RTCore64.sys dễ bị tấn công (CVE-2019-16098), để loại bỏ các callback đã đăng ký như ObRegister, MiniFilter và CmRegister. Mã được sử dụng cho mục đích này được lấy từ dự án mã nguồn mở RealBlindingEDR.

Sau khi vô hiệu hóa các callback và xóa các tệp AV/EDR, mã độc lên lịch một tác vụ cấp hệ thống (SYSTEM) định kỳ để tiêu diệt các tiến trình bảo mật mỗi khi đăng nhập. Nó cũng sửa đổi các khóa registry để vô hiệu hóa kiểm tra mạng của 360 Total Security trước khi bật lại các bộ điều hợp mạng, đảm bảo rằng khả năng phát hiện xâm nhập của hệ thống bị suy yếu đáng kể.

Để tìm hiểu thêm về lỗ hổng CVE-2019-16098, bạn có thể tham khảo thông tin chi tiết trên Cơ sở dữ liệu Lỗ hổng Quốc gia (NVD).

Giai đoạn 3: Tải và Triển khai Payload Cuối cùng

Trình tải của giai đoạn thứ ba sẽ tìm nạp một shellcode bị làm rối nghiêm trọng có tên 2025.bin thông qua một URL được mã hóa cứng. Shellcode này sau đó tải xuống và giải mã một tệp output.log được mã hóa Base64, chứa 62 bản ghi được phân tách bằng các dấu phân cách tùy chỉnh.

Mỗi bản ghi trỏ đến hai kho lưu trữ ZIP khác nhau: một tệp thực thi hợp pháp đi kèm với một DLL độc hại để side-loading, và một kho lưu trữ khác chứa longlq.cl, payload cuối cùng đã được mã hóa. DLL được side-load sẽ giải mã payload bằng một khóa XOR sáu byte, tiết lộ một trong ba loại RAT: ValleyRAT, FatalRAT, hoặc mã độc kkRAT.

Cấu hình và Cơ chế Giao tiếp của Mã độc kkRAT

Thu thập Thông tin và Fingerprinting Hệ thống

Cấu hình của mã độc kkRAT—bao gồm IP máy chủ C2 (Command and Control), cổng, phiên bản và mã định danh nhóm—được lưu trữ dưới dạng chuỗi mã hóa và truyền đi trong một thông báo đăng ký. Trong quá trình đăng ký, kkRAT thu thập một lượng lớn thông tin hệ thống để tạo dấu vân tay thiết bị (fingerprint), bao gồm:

- Phiên bản hệ điều hành

- Tần số CPU

- Kích thước bộ nhớ

- Các phần mềm chống virus đã cài đặt

- Sự hiện diện của webcam

- Các công cụ RMM đã cài đặt

- Ngữ cảnh người dùng

Giao thức Mạng Độc đáo

Các gói mạng của kkRAT mô phỏng cấu trúc của Ghost RAT nhưng có thêm bước nén zlib, sau đó là mã hóa XOR bằng một khóa cứng. Để hỗ trợ phân tích, ThreatLabz đã cung cấp các script giải mã Python trên GitHub cho cả cấu hình và lưu lượng mạng của mã độc kkRAT.

Khả năng Điều khiển, Gián điệp và Duy trì của kkRAT

Bộ lệnh và Plugin Mở rộng

Mã độc kkRAT hỗ trợ một bộ lệnh và plugin phong phú. DLL plugin chính của nó cung cấp các chức năng cho phép kẻ tấn công thực hiện:

- Điều khiển máy tính từ xa (remote desktop control)

- Quản lý tiến trình và cửa sổ

- Liệt kê các kết nối mạng

- Giám sát clipboard

Chiếm đoạt Tiền điện tử (Crypto-Hijacking)

Các lệnh đặc biệt (0x4D–0x4F) được thiết kế để quét clipboard tìm các địa chỉ ví tiền điện tử. Sau đó, chúng sẽ tự động thay thế bằng các địa chỉ ví do kẻ tấn công kiểm soát, cho phép chiếm đoạt tiền điện tử một cách lén lút và hiệu quả. Đây là một khả năng độc hại đáng kể của mã độc kkRAT.

Duy trì Truy cập và Khai thác Công cụ RMM

Các lệnh bổ sung của kkRAT có thể cài đặt hoặc truy xuất thông tin đăng nhập cho các công cụ RMM như Sunlogin và GotoHTTP. Ngoài ra, mã độc còn có thể ủy quyền lưu lượng TCP và thiết lập khả năng duy trì thông qua các tác vụ đã lên lịch (scheduled tasks), khóa autorun hoặc các thư mục khởi động (startup folders), đảm bảo quyền truy cập liên tục vào hệ thống bị nhiễm.

Tóm lại, mã độc kkRAT nổi bật nhờ giao thức giao tiếp lai, khả năng né tránh sandbox tiên tiến, kỹ thuật vô hiệu hóa bảo mật dựa trên BYOVD và khả năng chiếm đoạt clipboard. Những đặc điểm này biến nó thành một mối đe dọa mạnh mẽ đối với các mục tiêu nói tiếng Trung Quốc, đòi hỏi các biện pháp bảo mật mạng nghiêm ngặt và cảnh giác cao độ.