Tấn công Kubernetes: Nguy hiểm rò rỉ chứng chỉ Git qua DNS

Một phương pháp tấn công mới được phát hiện đang nhắm mục tiêu vào ArgoCD và Kubernetes, cung cấp “vũ khí” mới cho các đội red team và gây ra những “cơn đau đầu” mới cho các đội blue team. Kỹ thuật này cho phép kẻ tấn công lạm dụng DNS của Kubernetes để đánh cắp các chứng chỉ Git mạnh mẽ từ ArgoCD, từ đó có khả năng chiếm quyền kiểm soát toàn bộ tài khoản Git. Đây là một hình thức tấn công Kubernetes tinh vi, nhấn mạnh sự cần thiết của các biện pháp bảo mật chặt chẽ hơn trong các môi trường đám mây và DevOps.

Bối cảnh và Tầm quan trọng của ArgoCD trong GitOps

Trong bối cảnh an ninh mạng hiện nay, các cuộc tấn công đánh cắp dữ liệu đang là một mối đe dọa lớn. Đặc biệt, kẻ tấn công ngày càng tập trung săn lùng các thông tin bí mật được lưu trữ trong các công cụ tự động hóa và đường ống phân phối liên tục (CI/CD). ArgoCD được công nhận rộng rãi là tiêu chuẩn vàng cho mô hình GitOps và CI/CD trên nền tảng Kubernetes. Sự phổ biến và vai trò trung tâm này khiến ArgoCD trở thành một mục tiêu hấp dẫn cho các kẻ tấn công muốn tiếp cận mã nguồn và thông tin nhạy cảm.

Mặc dù ArgoCD là công cụ GitOps nổi bật nhất, các công cụ khác cung cấp tích hợp tương tự cũng có thể dễ bị tổn thương bởi các biến thể của cuộc tấn công này. Một báo cáo chi tiết từ một nhà nghiên cứu bảo mật đã phân tích sâu về kỹ thuật này, nhấn mạnh các điểm yếu tiềm tàng không chỉ trong ArgoCD mà còn trong hệ sinh thái GitOps rộng lớn. Bạn có thể tìm hiểu thêm về nghiên cứu gốc về cách đánh cắp chứng chỉ Git từ ArgoCD tại Futuresight.club.

Cơ chế Hoạt động của Kubernetes DNS và CoreDNS

Kubernetes và CoreDNS trong Môi trường Cluster

Kubernetes đóng vai trò cốt lõi trong việc điều phối container, tự động hóa các tác vụ như mở rộng quy mô, chuyển đổi dự phòng và quản lý tài nguyên. Hệ thống này bao gồm một Mặt phẳng điều khiển (Control Plane) chịu trách nhiệm quản lý trạng thái của cluster, và các nút worker (Worker Nodes) thực thi các ứng dụng container hóa trong các pod.

Để đảm bảo khả năng giao tiếp nội bộ hiệu quả, Kubernetes sử dụng CoreDNS cho dịch vụ khám phá (service discovery) bên trong các cluster. CoreDNS tự động tạo và quản lý các bản ghi DNS cho mỗi pod và dịch vụ được triển khai. Khi một pod cần kết nối với một miền bên ngoài (ví dụ: github.com), yêu cầu phân giải tên DNS sẽ được xử lý nội bộ bởi CoreDNS trước khi được chuyển tiếp ra bên ngoài cluster.

Khai thác CoreDNS để Chuyển hướng Traffic Độc hại

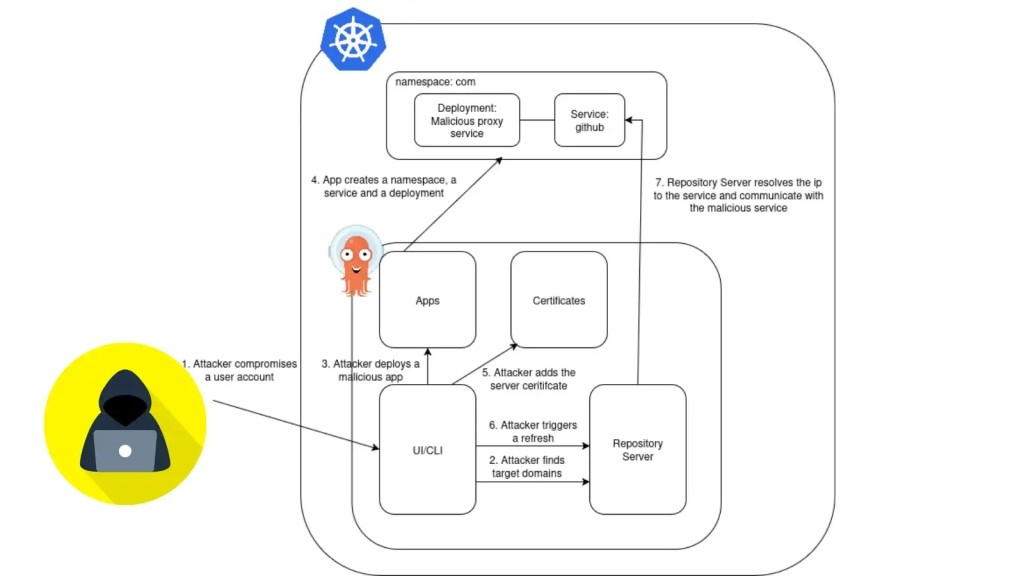

Đây chính là điểm yếu mà kẻ tấn công có thể lợi dụng. Nếu kẻ tấn công có khả năng thao túng các bản ghi DNS này, chúng có thể chiếm quyền kiểm soát hoàn toàn lưu lượng truy cập đáng lẽ phải đi đến các máy chủ Git hợp lệ. CoreDNS, chạy trong không gian tên kube-system và chịu trách nhiệm chính cho các hoạt động phân giải DNS, là mục tiêu trọng tâm trong cuộc tấn công Kubernetes này.

Nếu kẻ tấn công có thể tạo các bản ghi DNS độc hại – bằng cách kiểm soát trực tiếp CoreDNS hoặc bằng cách giả mạo một dịch vụ với các tên trùng khớp với các miền bên ngoài – chúng có thể chuyển hướng các kết nối ban đầu dành cho các máy chủ bên ngoài (ví dụ: GitHub) đến các dịch vụ do chúng kiểm soát. Đây là một lỗ hổng nghiêm trọng có thể dẫn đến rủi ro bảo mật cao, cho phép kẻ tấn công chặn và thu thập dữ liệu nhạy cảm.

Lợi dụng ArgoCD và Kubernetes DNS để Đánh cắp Chứng chỉ Git

Quy trình Lưu trữ Chứng chỉ và Vector Tấn công Tiềm năng

ArgoCD sử dụng các chứng chỉ Git (bao gồm mật khẩu, token truy cập hoặc tích hợp ứng dụng GitHub) để tìm nạp các Kubernetes manifest cần thiết cho quá trình triển khai. Để tăng cường bảo mật, sau khi một kho lưu trữ được kết nối, các chứng chỉ này được lưu trữ và ẩn đi; ngay cả người dùng đã kết nối chúng cũng không thể xem lại trực tiếp.

Tuy nhiên, ArgoCD có một số tính năng mở rộng, bao gồm khả năng cho phép sử dụng các chứng chỉ SSL/TLS tùy chỉnh và thiết lập các kết nối nội bộ. Chính điều này mở ra một kẽ hở cho những hành vi khai thác sáng tạo. Phương pháp tấn công Kubernetes này lợi dụng khả năng này để thiết lập một kênh độc hại, từ đó tiếp cận và đánh cắp các thông tin nhạy cảm đã được bảo vệ.

Kịch bản Tấn công và Mục tiêu Đánh cắp Token

Trong trường hợp tích hợp ứng dụng GitHub, kẻ tấn công có thể đánh cắp các token JWT (JSON Web Token) và các token truy cập. Các token này có quyền lực đáng kể và có thể được sử dụng để truy cập hoặc sửa đổi các kho lưu trữ riêng tư trong nhiều giờ, gây ra thiệt hại nghiêm trọng như rò rỉ mã nguồn, chèn mã độc hoặc thay đổi cấu hình hệ thống.

Yêu cầu và Tác động của Cuộc Tấn công Kubernetes

Các Điều kiện Cần thiết để Thực hiện Tấn công

Để thực hiện thành công cuộc tấn công này, kẻ tấn công cần phải chiếm quyền kiểm soát một tài khoản ArgoCD với các chính sách và quyền hạn cụ thể sau:

- Quyền tạo hoặc chỉnh sửa ứng dụng ArgoCD (

applications). - Quyền tạo hoặc chỉnh sửa các bí mật Kubernetes (

secrets) trong không gian tên (namespace) của ArgoCD. - Quyền tạo hoặc chỉnh sửa các dịch vụ Kubernetes (

services) trong không gian tên của ArgoCD.

Nếu các quyền hạn này tồn tại, kẻ tấn công có thể dễ dàng thiết lập một dịch vụ giả mạo (rogue service), sau đó chặn lưu lượng Git và thu thập các chứng chỉ. Điều đáng lo ngại là việc này đôi khi không để lại bất kỳ dấu vết tức thì nào trong ArgoCD, đặc biệt nếu các ứng dụng độc hại được xóa nhưng dịch vụ cơ bản được tạo trong Kubernetes vẫn hoạt động. Điều này tạo điều kiện cho các cuộc tấn công dai dẳng và khó phát hiện.

Hậu quả và Mối đe dọa Tiềm ẩn đối với An ninh Mạng

Cuộc tấn công này minh họa rõ ràng nguy hiểm của các cấu hình DNS không an toàn và các quyền người dùng quá mức trong cả ArgoCD và Kubernetes. Việc chiếm quyền điều khiển các chứng chỉ Git có thể dẫn đến việc kiểm soát toàn bộ mã nguồn riêng tư và các bí mật của tổ chức, từ đó mở ra cánh cửa cho các cuộc tấn công sâu hơn vào cơ sở hạ tầng. Điều này ảnh hưởng nghiêm trọng đến an ninh mạng của tổ chức, đòi hỏi một sự đánh giá lại toàn diện về các chính sách bảo mật hiện hành.

Biện pháp Phòng ngừa và Giảm thiểu Rủi ro

Để bảo vệ hệ thống khỏi kiểu tấn công Kubernetes phức tạp này, các tổ chức cần áp dụng và duy trì các biện pháp phòng ngừa chặt chẽ:

- Kiểm soát RBAC nghiêm ngặt: Thắt chặt các kiểm soát RBAC (Role-Based Access Control) trong cả Kubernetes và ArgoCD là điều tối quan trọng. Điều này bao gồm việc áp dụng nguyên tắc đặc quyền tối thiểu (least privilege), chỉ cấp các quyền cần thiết cho người dùng và dịch vụ để thực hiện nhiệm vụ của họ.

- Hạn chế tạo chứng chỉ: Giới hạn khả năng tạo các chứng chỉ SSL/TLS tùy chỉnh chỉ cho các tài khoản hoặc dịch vụ được ủy quyền cao nhất. Việc này ngăn chặn kẻ tấn công tạo ra các chứng chỉ giả mạo để lừa đảo các kết nối.

- Giám sát tên dịch vụ bất thường: Cần có cơ chế giám sát liên tục để phát hiện các tên dịch vụ Kubernetes bất thường hoặc không mong muốn, đặc biệt là những tên có vẻ giống các miền bên ngoài phổ biến (ví dụ: github.com, gitlab.com). Bất kỳ sự trùng lặp nào cũng cần được điều tra ngay lập tức.

- Kiểm tra định kỳ các bản ghi DNS: Thường xuyên kiểm tra và kiểm toán các bản ghi DNS trong CoreDNS và phân tích lưu lượng mạng để phát hiện bất kỳ sự chuyển hướng đáng ngờ nào. Các công cụ giám sát mạng và hệ thống phát hiện xâm nhập (IDS) có thể hữu ích trong việc này.

- Audit nhật ký và lưu lượng mạng: Thực hiện kiểm tra và phân tích định kỳ nhật ký hệ thống và lưu lượng mạng để phát hiện các dấu hiệu của sự xâm nhập hoặc hành vi bất thường. Việc này giúp xác định sớm các nỗ lực tấn công hoặc các dịch vụ độc hại còn tồn tại.

Việc triển khai toàn diện và liên tục các biện pháp này là cần thiết để giảm thiểu rủi ro bảo mật liên quan đến việc khai thác DNS trong các môi trường tích hợp GitOps và Kubernetes, đảm bảo tính toàn vẹn và bảo mật của mã nguồn và hệ thống.