Tấn công DDoS 1.5 Gpps: Mối đe dọa nghiêm trọng mới

Trong một diễn biến đáng chú ý, FastNetMon đã công bố chi tiết về việc phát hiện một cuộc tấn công DDoS quy mô kỷ lục, nhắm mục tiêu vào một nhà cung cấp dịch vụ chống DDoS hàng đầu ở Tây Âu. Sự kiện này một lần nữa nhấn mạnh sự gia tăng về cường độ và sự phức tạp của các mối đe dọa từ chối dịch vụ phân tán trên không gian mạng.

Quy Mô và Đặc Điểm Kỹ Thuật của Cuộc Tấn Công DDoS

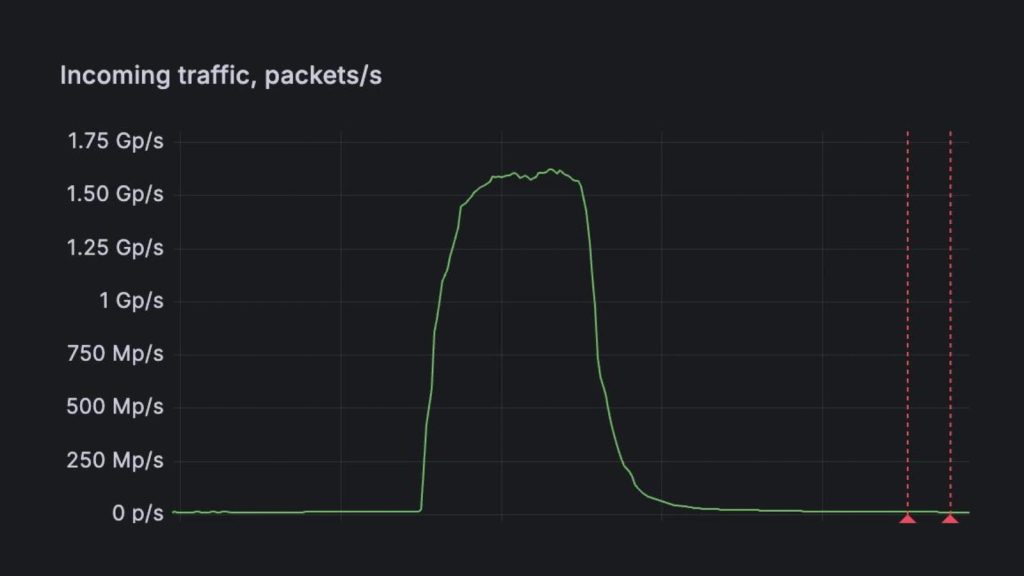

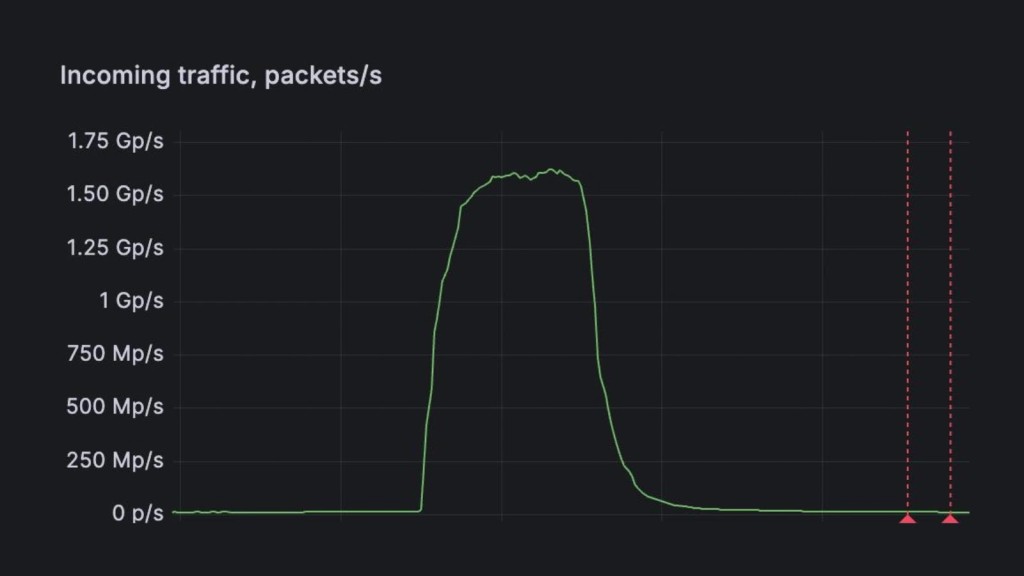

Cuộc tấn công này đạt mức cao nhất là 1,5 tỷ gói tin mỗi giây (1.5 Gpps), một trong những trận lũ gói tin có tốc độ cao nhất từng được công khai. Con số này không chỉ gây sốc về mặt thống kê mà còn là một thách thức lớn đối với bất kỳ hạ tầng mạng nào.

Lưu lượng độc hại chủ yếu là một trận lũ UDP (UDP flood). Đây là một kỹ thuật phổ biến trong các cuộc tấn công DDoS, tận dụng bản chất không trạng thái của giao thức UDP. Kẻ tấn công gửi một lượng lớn gói tin UDP đến các cổng ngẫu nhiên trên máy chủ mục tiêu, làm tiêu hao tài nguyên xử lý và băng thông của hệ thống, dẫn đến từ chối dịch vụ.

Nguồn gốc của cuộc tấn công là các thiết bị CPE (Customer-Premises Equipment) bị xâm nhập. Những thiết bị này bao gồm các thiết bị IoT (Internet of Things) và router. Chúng được huy động từ hơn 11.000 mạng duy nhất trên toàn cầu, tạo thành một mạng botnet phân tán rộng lớn. Việc sử dụng các thiết bị CPE bị tổn thương cho thấy sự dễ bị khai thác của các thiết bị có cấu hình bảo mật yếu hoặc không được cập nhật.

Mối Đe Dọa Mạng Ngày Càng Leo Thang: Phân Tích Các Cuộc Tấn Công Gần Đây

Thông tin về cuộc tấn công của FastNetMon được công bố chỉ vài ngày sau khi Cloudflare báo cáo đã giảm thiểu một cuộc tấn công DDoS với cường độ 11,5 Tbps. Cả hai sự kiện này đều cho thấy một xu hướng đáng báo động: những kẻ tấn công đang đẩy cả khối lượng gói tin và băng thông lên mức độ chưa từng có.

Sự gia tăng về quy mô và tần suất của các cuộc tấn công DDoS cho thấy các nhóm tấn công đang phát triển các phương pháp tinh vi hơn, cũng như tận dụng hiệu quả hơn các tài nguyên bị chiếm đoạt. Điều này đặt ra một thách thức lớn cho các nhà cung cấp dịch vụ mạng và tổ chức trong việc duy trì tính khả dụng của dịch vụ.

Phản Ứng của Ngành và Tầm Quan Trọng của Phát Hiện Tấn Công ở Cấp Độ ISP

Ông Pavel Odintsov, Người sáng lập FastNetMon, nhận định: “Sự kiện này là một phần của một xu hướng nguy hiểm. Khi hàng chục nghìn thiết bị CPE có thể bị chiếm đoạt và sử dụng trong các cuộc lũ gói tin phối hợp với quy mô này, rủi ro cho các nhà khai thác mạng tăng lên theo cấp số nhân.”

Ông nhấn mạnh thêm rằng: “Ngành công nghiệp phải hành động để triển khai logic phát hiện tấn công ở cấp độ ISP nhằm ngăn chặn các cuộc tấn công từ bên ngoài trước khi chúng leo thang.” Việc phát hiện và ngăn chặn sớm ở cấp độ nhà cung cấp dịch vụ Internet (ISP) là cực kỳ quan trọng để cắt đứt nguồn gốc của cuộc tấn công, giảm thiểu thiệt hại và bảo vệ toàn bộ hệ sinh thái mạng.

Nếu không có các cơ chế phát hiện và phản ứng hiệu quả ở cấp độ mạng biên, các cuộc tấn công như UDP flood từ botnet CPE sẽ tiếp tục là một mối đe dọa mạng đáng kể, làm tê liệt các dịch vụ quan trọng và gây tổn thất nghiêm trọng cho doanh nghiệp và người dùng cuối.

Giải Pháp FastNetMon Advanced và Khả Năng Phát Hiện DDoS Hiệu Quả

Nền tảng FastNetMon Advanced được thiết kế đặc biệt để xử lý các cuộc tấn công có quy mô lớn như vậy. Với các thuật toán C++ được tối ưu hóa cao, FastNetMon cung cấp khả năng hiển thị mạng theo thời gian thực vượt trội.

Hệ thống này cho phép khách hàng của FastNetMon tự động phát hiện trận lũ gói tin chỉ trong vài giây, ngăn chặn hiệu quả sự gián đoạn đối với dịch vụ mục tiêu. Khả năng phản ứng nhanh chóng là yếu tố then chốt để giảm thiểu tác động của các cuộc tấn công DDoS quy mô lớn.

FastNetMon là một giải pháp hàng đầu về an ninh mạng, cung cấp các tính năng phát hiện và giảm thiểu DDoS tiên tiến. Với khả năng phân tích thời gian thực và phản ứng nhanh, FastNetMon giúp các tổ chức bảo vệ hạ tầng của mình khỏi các mối đe dọa mạng đang phát triển. Để biết thêm thông tin chi tiết về vụ việc này và các giải pháp của FastNetMon, bạn có thể truy cập trang blog của FastNetMon.