Tấn công DDoS kỷ lục 1.5 Gpps: Mối đe dọa nghiêm trọng

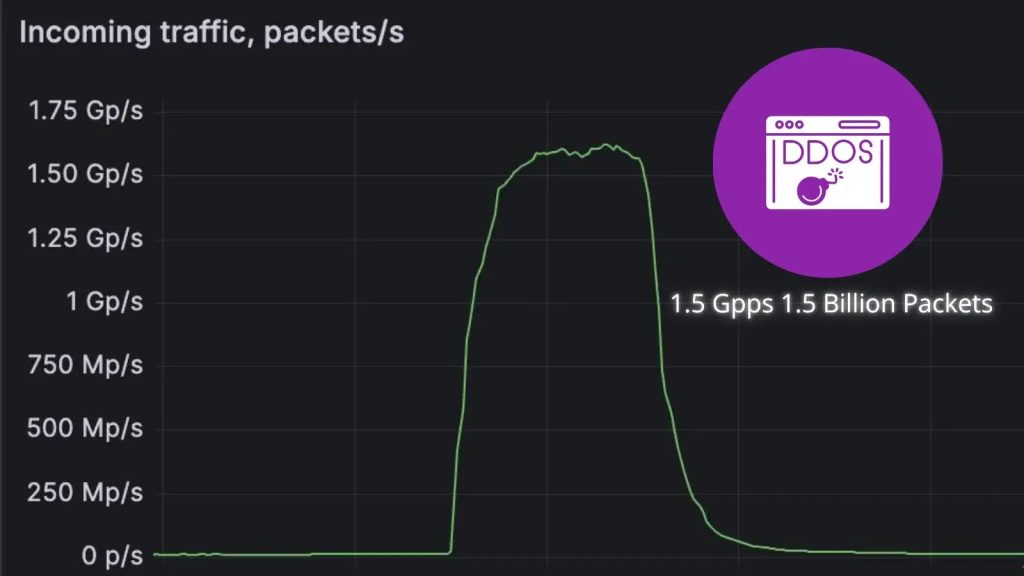

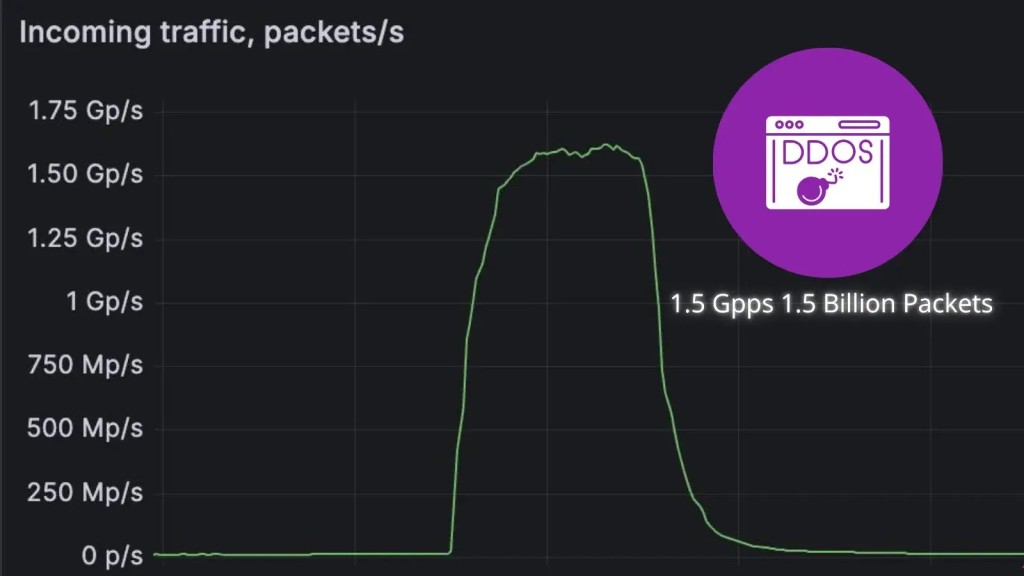

Gần đây, FastNetMon đã công bố việc phát hiện một tấn công DDoS phân tán quy mô kỷ lục, nhắm vào trang web của một nhà cung cấp dịch vụ chống DDoS hàng đầu ở Tây Âu. Cuộc tấn công DDoS này đạt đỉnh điểm ở mức 1,5 tỷ gói tin mỗi giây (1.5 Gpps), ghi nhận là một trong những trận lũ gói tin (packet-rate flood) lớn nhất từng được công khai. Sự kiện này nhấn mạnh sự leo thang liên tục về quy mô và độ phức tạp của các mối đe dọa mạng.

Chi tiết kỹ thuật về cuộc tấn công DDoS kỷ lục

Lưu lượng độc hại chủ yếu là một đợt lũ UDP (UDP flood) được khởi phát từ hơn 11.000 mạng độc nhất trên toàn thế giới. Các kẻ tấn công đã chiếm quyền điều khiển thiết bị khách hàng (CPE), bao gồm cả các thiết bị Internet of Things (IoT) và bộ định tuyến gia đình, biến chúng thành các botnet bất đắc dĩ. Khi hàng ngàn thiết bị tại các gia đình và văn phòng đồng loạt gửi gói tin, chúng đã làm quá tải cả hệ thống phòng thủ trực tuyến của nhà cung cấp dịch vụ chống DDoS lẫn các liên kết internet trong khu vực.

UDP Flood và Ảnh hưởng Hệ thống

UDP (User Datagram Protocol) là một giao thức truyền tải không kết nối, thường được các tác nhân đe dọa lợi dụng trong các cuộc tấn công DDoS do khả năng giả mạo địa chỉ IP nguồn dễ dàng và không yêu cầu thiết lập bắt tay ba bước như TCP. Một đợt lũ gói tin UDP lớn có thể gây ra hiện tượng tắc nghẽn đáng kể, làm cạn kiệt tài nguyên xử lý trên các thiết bị mạng như bộ định tuyến, tường lửa và máy chủ mục tiêu. Mỗi gói tin, dù nhỏ, đều đòi hỏi một lượng xử lý nhất định, bao gồm kiểm tra tiêu đề, định tuyến và xử lý lỗi (nếu có).

Trong trường hợp này, việc đồng bộ hóa hàng ngàn thiết bị đã tạo ra một khối lượng gói tin khổng lồ, vượt quá khả năng xử lý của các thiết bị mạng biên và hạ tầng internet liên quan, dẫn đến tình trạng từ chối dịch vụ hiệu quả. Điều này cho thấy sự nguy hiểm của các botnet quy mô lớn được hình thành từ các thiết bị tiêu dùng dễ bị tổn thương.

So sánh Tấn công theo Tốc độ Gói tin và Băng thông

Việc công bố vụ tấn công DDoS này diễn ra sau khi Cloudflare giảm thiểu một cuộc tấn công 11,5 Tbps, nhấn mạnh cách các đối thủ đang gia tăng cả khối lượng và tốc độ trong các cuộc tấn công của chúng. Mặc dù cuộc tấn công của Cloudflare được đo bằng terabit băng thông, sự kiện của FastNetMon minh họa sự tập trung vào tốc độ gói tin (packet rate) hơn là khối lượng dữ liệu thô.

Một đợt lũ gói tin UDP nhỏ có thể gây căng thẳng cho các thiết bị mạng và tường lửa nghiêm trọng hơn nhiều so với các đợt lũ khối lượng lớn, vì mỗi gói tin đều đòi hỏi sức mạnh xử lý. Khi số lượng gói tin trên mỗi giây quá cao, nó có thể làm cạn kiệt bảng trạng thái kết nối, tài nguyên CPU và bộ nhớ của các thiết bị mạng trung gian trước khi chúng có thể xử lý lưu lượng hợp lệ. Điều này đặc biệt nguy hiểm đối với các hệ thống phòng thủ dựa trên kiểm tra sâu gói tin (deep packet inspection) hoặc duy trì trạng thái kết nối.

Để hiểu rõ hơn về cách các thiết bị IoT bị lợi dụng, bạn có thể tham khảo các hướng dẫn bảo mật cho IoT từ các nguồn uy tín như CISA (Cơ quan An ninh Cơ sở hạ tầng và An ninh Mạng Hoa Kỳ).

Mối đe dọa mạng và Lời kêu gọi hành động

Ông Pavel Odintsov, Người sáng lập FastNetMon, nhận định: “Sự kiện này là một phần của một xu hướng nguy hiểm. Khi hàng chục ngàn thiết bị CPE có thể bị chiếm quyền điều khiển và sử dụng trong các đợt lũ gói tin phối hợp với cường độ này, rủi ro cho các nhà khai thác mạng tăng theo cấp số nhân.” Bình luận của ông nhấn mạnh sự cấp thiết đối với các nhà cung cấp dịch vụ internet (ISP) trong việc phát hiện và chặn lưu lượng đáng ngờ gần nguồn gốc tấn công, trước khi chúng có thể leo thang quy mô.

Việc triển khai logic phát hiện tấn công ở cấp độ ISP là rất quan trọng để ngăn chặn các cuộc tấn công DDoS lan rộng. Các ISP có khả năng quan sát toàn bộ lưu lượng ra khỏi mạng của họ và có thể là tuyến phòng thủ đầu tiên hiệu quả nhất. Bằng cách chặn lưu lượng độc hại ngay tại nguồn, họ có thể giảm thiểu tác động đến các mạng hạ nguồn và toàn bộ internet. Đây là một chiến lược then chốt để chống lại các mối đe dọa mạng ngày càng tinh vi.

Giải pháp Phát hiện và Giảm thiểu Tấn công của FastNetMon

Nền tảng Advanced của FastNetMon được xây dựng để đối phó với các cuộc tấn công quy mô lớn như vậy. Sử dụng các thuật toán C++ được tối ưu hóa cao để cung cấp khả năng hiển thị mạng theo thời gian thực, hệ thống có thể phát hiện tấn công và các điểm bất thường đột biến trong vòng vài giây. Trong trường hợp cụ thể này, FastNetMon đã giúp khách hàng của mình phát hiện đợt lũ gói tin gần như ngay lập tức, kích hoạt các bước giảm thiểu tự động.

Các bước giảm thiểu bao gồm chuyển hướng hoặc loại bỏ lưu lượng độc hại trước khi nó có thể gây gián đoạn dịch vụ. Nhờ các biện pháp phòng thủ theo thời gian thực này, người dùng của trang web bị nhắm mục tiêu không gặp phải thời gian chết hoặc hiệu suất bị suy giảm. Điều này chứng tỏ vai trò quan trọng của các giải pháp phát hiện tấn công và phản ứng nhanh chóng trong việc duy trì tính khả dụng của dịch vụ.

Tăng cường khả năng Phòng thủ An ninh Mạng

Khi các tấn công DDoS tiếp tục gia tăng cả về quy mô và sự tinh vi, các tổ chức phải tăng cường khả năng phòng thủ của mình ở nhiều lớp. Điều này bao gồm:

- Phòng thủ biên: Sử dụng các dịch vụ chống DDoS dựa trên đám mây để hấp thụ các cuộc tấn công lớn trước khi chúng đến cơ sở hạ tầng của tổ chức.

- Bảo mật mạng nội bộ: Triển khai tường lửa, hệ thống phát hiện/ngăn chặn xâm nhập (IDS/IPS) và các biện pháp kiểm soát truy cập để bảo vệ tài nguyên nội bộ.

- Giám sát liên tục: Sử dụng các công cụ giám sát mạng theo thời gian thực để phát hiện tấn công và các dấu hiệu bất thường.

- Kế hoạch ứng phó sự cố: Chuẩn bị sẵn một kế hoạch rõ ràng để ứng phó nhanh chóng khi một cuộc tấn công xảy ra.

- Bảo mật thiết bị IoT/CPE: Đảm bảo rằng tất cả các thiết bị kết nối mạng đều được cấu hình an toàn, cập nhật bản vá và không sử dụng mật khẩu mặc định.

Việc đầu tư vào các giải pháp an ninh mạng toàn diện và một chiến lược phòng thủ đa lớp là điều cần thiết để bảo vệ chống lại các mối đe dọa ngày càng phát triển.