Bóc Trần Chiến Thuật Tấn Công Nguy Hiểm Bằng Threat Intelligence

Các giải pháp phát hiện và phản hồi điểm cuối (EDR) mang lại cái nhìn sâu sắc độc đáo, cung cấp threat intelligence mạnh mẽ về các mối đe dọa mạng. Một trường hợp điển hình đã phơi bày toàn bộ quy trình làm việc, công cụ sử dụng và kỹ thuật tấn công đang phát triển của một tác nhân đe dọa, nhờ vào việc triển khai giải pháp EDR của Huntress.

Tiết Lộ Độc Đáo Về Hoạt Động Của Tác Nhân Đe Dọa

Bối Cảnh: Khi Kẻ Tấn Công Tự Lắp Đặt EDR

Sự việc bắt đầu khi một tác nhân đe dọa vô tình nhấp vào quảng cáo của Huntress trong lúc tìm hiểu về Bitdefender trên Google. Phân tích lịch sử trình duyệt cho thấy tác nhân này đã đánh giá Bitdefender trước khi chuyển sang một liên kết so sánh, dẫn đến dùng thử Huntress.

Điều bất ngờ là tác nhân đã tải xuống và cài đặt tác nhân Huntress lên chính máy tấn công của mình, hoàn toàn không biết rằng mọi hành động sau đó sẽ được ghi lại. Các dấu vết khác cũng cho thấy sự quan tâm đến Malwarebytes, bao gồm tiện ích mở rộng trình duyệt của nó.

Điểm đáng báo động chính là tên máy tính này trùng khớp với một máy đã được theo dõi trong các sự cố xâm nhập trước đây. Các nhà nghiên cứu của Huntress đã khám phá ra rằng một tác nhân đe dọa tinh vi đã vô tình cài đặt tác nhân EDR của công ty lên chính máy tấn công của họ. Huntress đã công bố chi tiết về những phát hiện này sau khi xác nhận máy chủ đích mang tính chất độc hại.

Phân Tích Dữ Liệu EDR: Cái Nhìn Sâu Sắc Về Workflow

Khi các cảnh báo tiếp theo báo hiệu việc thực thi mã độc, các nhà phân tích của Trung tâm Điều hành An ninh (SOC) của Huntress đã xác nhận tính chất độc hại của máy chủ. Từ đó, họ đã đi sâu phân tích toàn bộ phạm vi hoạt động của tác nhân. Dữ liệu đo từ xa của EDR đã ghi lại một dòng thời gian phong phú về các hoạt động của tác nhân, cung cấp threat intelligence chi tiết về cách tác nhân hoạt động.

Ban đầu, tác nhân nghiên cứu các phần mềm tự động hóa như Make.com, tích hợp API Bot Telegram vào quy trình làm việc để tự động hóa việc khởi chạy các tiến trình. Trong nhiều tuần, tác nhân đã tinh chỉnh các quy trình này, xác định các tổ chức mục tiêu thông qua “mẹo” từ Telegram, dịch tin nhắn qua Google Translate và tận dụng các trợ lý AI hỗ trợ CSV và viết lách như Toolbaz AI và Explo AI. Đây là một ví dụ rõ ràng về cách các tác nhân đe dọa tận dụng công nghệ mới và tạo ra threat intelligence về chiến thuật của chúng.

Công Cụ Và Kỹ Thuật Tấn Công Được Ghi Nhận

Các hoạt động của tác nhân được quan sát đã sử dụng một loạt công cụ và kỹ thuật tấn công tinh vi, thể hiện sự chuyên nghiệp và khả năng thích ứng cao.

Tự Động Hóa Và Ứng Dụng AI

- Make.com: Nền tảng tự động hóa được sử dụng để tích hợp các tác vụ khác nhau.

- Telegram Bot APIs: Tích hợp vào workflow để tự động hóa việc khởi chạy các tiến trình và quản lý thông tin.

- Toolbaz AI, Explo AI: Các trợ lý AI hỗ trợ xử lý CSV và viết lách, có thể được dùng trong việc tạo nội dung lừa đảo hoặc phân tích dữ liệu mục tiêu.

Thu Thập Thông Tin Và Xác Định Mục Tiêu

- Censys: Công cụ tìm kiếm chuyên biệt để xác định các phiên bản Evilginx đang hoạt động. Evilginx là một framework tấn công lừa đảo tiên tiến, cho phép đánh cắp token phiên và chiếm quyền điều khiển tài khoản.

- Bloodhound, GraphSpy, TeamFiltration: Các công cụ trinh sát và liệt kê được sử dụng để lập bản đồ mạng, xác định mối quan hệ và đặc quyền trong môi trường Active Directory hoặc các hệ thống khác, phục vụ cho việc leo thang đặc quyền và di chuyển ngang.

- ReadyContacts, InfoClutch: Các dịch vụ được dùng để nghiên cứu chuỗi cung ứng của các doanh nghiệp, cung cấp thông tin về đối tác và nhà cung cấp.

- BuiltWith: Phân tích chồng công nghệ (technology stacks) của các trang web, giúp kẻ tấn công xác định các lỗ hổng tiềm ẩn dựa trên phần mềm và dịch vụ đang được sử dụng.

Che Dấu Dấu Vết

- LunaProxy, Nstbrowser: Các dịch vụ cung cấp proxy dân cư (residential proxies) và trình duyệt chống phát hiện (anti-detect browsers) để che giấu lưu lượng truy cập độc hại và địa chỉ IP gốc, gây khó khăn cho việc truy vết.

Phân Tích Mã Độc Và Tên Miền Lừa Đảo

- urlscan, VirusTotal: Các nền tảng được sử dụng để phân tích mẫu mã độc và kiểm tra uy tín của các tên miền lừa đảo, giúp tác nhân đánh giá mức độ bị phát hiện và điều chỉnh chiến thuật. Thông tin này cung cấp threat intelligence quan trọng để tinh chỉnh các chiến dịch tấn công mạng.

Chuỗi Thời Gian Hoạt Động Và Mục Tiêu

Lịch Trình Và Sự Phát Triển Kỹ Thuật

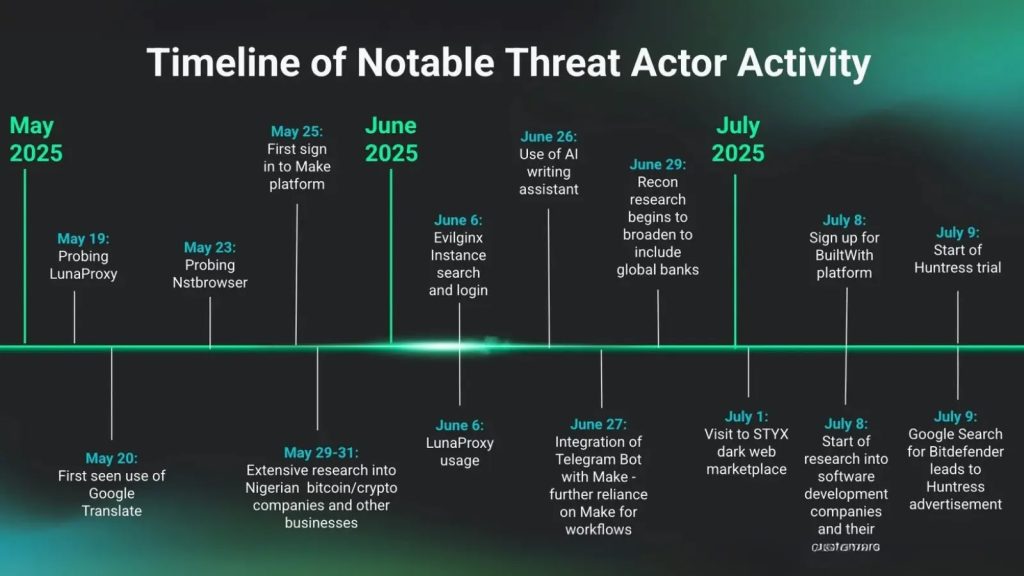

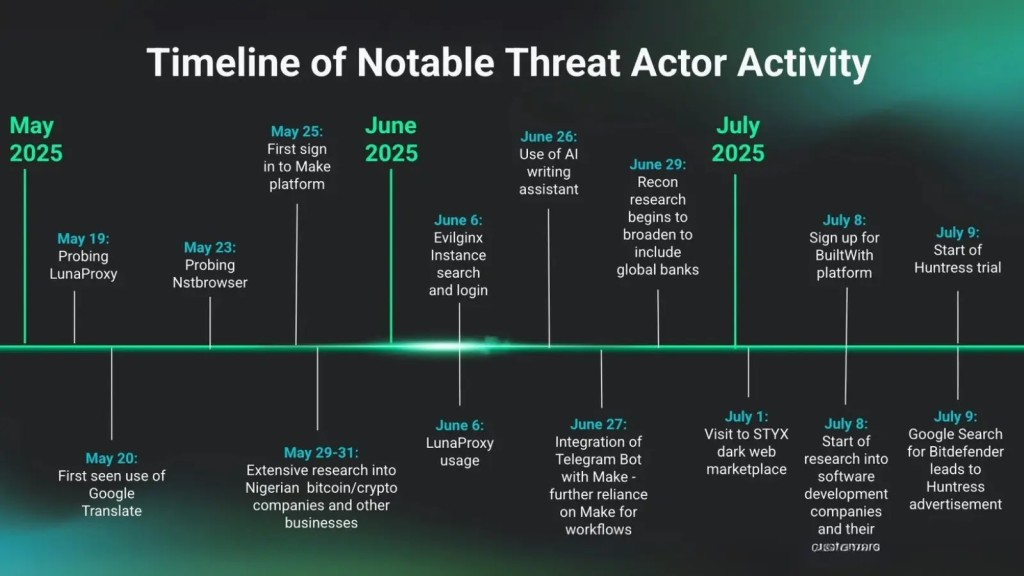

Bằng cách lập bản đồ các dấu thời gian hoạt động trình duyệt, Huntress đã xây dựng một biểu đồ giờ làm việc mỗi ngày từ ngày 29 tháng 5 đến ngày 9 tháng 7 năm 2025. Lịch trình của tác nhân dao động giữa những ngày làm việc cường độ cao từ 12–14 giờ và các phiên ngắn chỉ hai giờ.

Phân tích chi tiết vào những ngày cao điểm cho thấy việc nghiên cứu ngân hàng, truy cập các trang web trinh sát và thử nghiệm công cụ AI diễn ra thường xuyên. Tổng thể, trong suốt ba tháng, đã có sự phát triển rõ rệt trong cách tác nhân tinh chỉnh quy trình và tích hợp AI vào workflow của mình, liên tục nâng cao threat intelligence của chúng về các mục tiêu.

Mục Tiêu Và Phạm Vi Tấn Công

Đáng chú ý, tác nhân đã dành nhiều ngày tập trung vào lĩnh vực ngân hàng và các sàn giao dịch tiền điện tử ở Nigeria, gợi ý về các mục tiêu ưu tiên. Mặc dù máy tấn công hoạt động theo múi giờ Bờ Tây Hoa Kỳ, nhưng nghiên cứu về nạn nhân của nó bao trùm các lĩnh vực toàn cầu, bao gồm tài chính, chính phủ và công nghệ. Điều này cho thấy phạm vi hoạt động rộng lớn và khả năng thích ứng với các mục tiêu đa dạng trong các cuộc tấn công mạng.

Giá Trị Của EDR Và Threat Intelligence

Phản Ứng Và Ngăn Chặn Tấn Công

Sau khi xác nhận tình trạng độc hại của máy chủ, các nhà phân tích của Huntress đã thực hiện các cuộc truy tìm ngược dòng, phát hiện hơn 2.400 danh tính bị xâm nhập và ngăn chặn các quy tắc thư độc hại mới cũng như các nỗ lực đánh cắp token phiên. Việc này đã tạo ra các phát hiện đáng tin cậy chống lại hạ tầng đối phương và cho phép phản ứng nhanh chóng, chính xác đối với các sự cố trong tương lai, cung cấp threat intelligence có giá trị cho phòng thủ.

Giá Trị Của EDR Trong Việc Chia Sẻ Threat Intelligence

Quyết định của Huntress trong việc công bố cuộc điều tra này cân bằng giữa cam kết nghiêm ngặt về quyền riêng tư và sứ mệnh tăng cường năng lực cho các nhà bảo vệ. Bằng cách chia sẻ dữ liệu đo từ xa EDR thô, phản ánh hành vi tấn công thực tế, cùng với phân tích ngữ cảnh, các đội ngũ bảo mật trên toàn thế giới có thể dự đoán tốt hơn các kỹ thuật tấn công (tradecraft), tinh chỉnh các quy tắc phát hiện và giáo dục các bên liên quan về bối cảnh mối đe dọa đang phát triển. Đây là một nguồn threat intelligence vô giá.

Về bản chất, trường hợp nghiên cứu này minh họa lời hứa kép của EDR: vừa khai quật các kỹ thuật của kẻ tấn công, vừa cho phép các nhà bảo vệ luôn đi trước một bước. Nó nhấn mạnh tầm quan trọng của các công cụ phát hiện xâm nhập và chia sẻ thông tin threat intelligence quan trọng để xây dựng một cộng đồng an ninh mạng mạnh mẽ hơn, đối phó hiệu quả với các cuộc tấn công mạng ngày càng tinh vi.