GONEPOSTAL: APT28 Phát triển Mã độc Outlook C2 Nguy hiểm

Một chiến dịch gián điệp tinh vi đã được phát hiện, sử dụng chủng mã độc mới mang tên GONEPOSTAL. Chiến dịch này được cho là do nhóm hacker được nhà nước Nga bảo trợ, KTA007 (hay còn gọi là Fancy Bear hoặc APT28) thực hiện. Mã độc này có khả năng biến Microsoft Outlook thành một kênh lệnh và kiểm soát (C2) bí mật, thể hiện sự phát triển đáng kể trong các kỹ thuật tấn công “living-off-the-land”.

Tổng quan về Chiến dịch GONEPOSTAL và Nhóm APT28

Kroll, một công ty an ninh mạng hàng đầu, đã khám phá và phân tích chi tiết hoạt động của GONEPOSTAL. Đây là một công cụ gián điệp được thiết kế để thiết lập quyền truy cập backdoor bền bỉ thông qua giao tiếp email.

KTA007, hoạt động dưới nhiều bí danh như Fancy Bear, APT28 và Pawn Storm, là một trong những tác nhân đe dọa dai dẳng nhất được liên kết với Tổng cục Tình báo Chính (GRU) thuộc Đơn vị 26165 của Nga. Lịch sử hoạt động của nhóm này bao gồm các cuộc tấn công mạng nổi bật như nhắm vào Ủy ban Quốc gia Đảng Dân chủ (DNC) năm 2016, Ủy ban Olympic Quốc tế và Nghị viện Na Uy.

Kho vũ khí chiến thuật của nhóm bao gồm việc khai thác các lỗ hổng zero-day, các chiến dịch spear-phishing tinh vi, và triển khai cả mã độc thương mại lẫn tùy chỉnh. GONEPOSTAL thể hiện một bước tiến quan trọng trong khả năng của chúng, cho thấy sự hiểu biết sâu sắc về các hệ thống email doanh nghiệp và các phương pháp sáng tạo để duy trì quyền truy cập dai dẳng trong các mạng mục tiêu.

Cơ chế Tấn công Hai giai đoạn của GONEPOSTAL

Hoạt động của GONEPOSTAL được thực hiện thông qua một cơ chế tấn công hai giai đoạn được dàn dựng cẩn thận. Mục tiêu là thiết lập quyền truy cập backdoor bền bỉ thông qua giao tiếp email.

Dropper DLL và Kích hoạt PowerShell

Mã độc bao gồm một DLL dropper độc hại, được ngụy trang thành file SSPICLI.dll hợp pháp của Microsoft. File này chịu trách nhiệm xử lý các giao diện nhà cung cấp hỗ trợ bảo mật (SSPI) cho các tác vụ xác thực. Cách tiếp cận đánh lừa này cho phép mã độc hoạt động mà không bị phát hiện, đồng thời duy trì chức năng hệ thống bình thường.

Cuộc tấn công bắt đầu khi SSPICLI.dll độc hại chuyển tiếp tất cả 105 hàm thư viện xuất tới một DLL hợp pháp được đổi tên (ví dụ: tmp7EC9.dll). Điều này đảm bảo các ứng dụng vẫn hoạt động bình thường, tránh gây nghi ngờ. Tuy nhiên, mã độc thực thi hai hàm C++ quan trọng từ đường dẫn thực thi DLLMain, khởi tạo một chuỗi lệnh PowerShell.

Chuỗi lệnh PowerShell này đặt nền móng cho backdoor dựa trên email. Các lệnh của dropper PowerShell phục vụ nhiều mục đích khác nhau. Chúng bao gồm việc sao chép một file có tên “testtemp.ini” vào thư mục hồ sơ Outlook dưới dạng “VbaProject.OTM“, đồng thời triển khai các cơ chế nhận diện nạn nhân dự phòng.

Để biết thêm chi tiết về phân tích ban đầu, bạn có thể tham khảo báo cáo chuyên sâu từ Kroll: Kroll’s Fancy Bear GONEPOSTAL Espionage Tool.

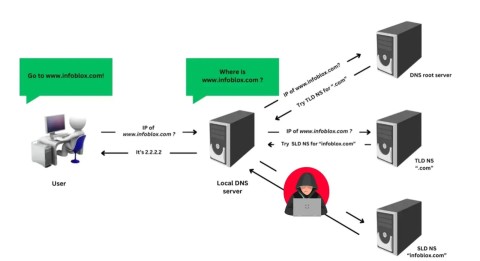

Kỹ thuật Nhận diện Nạn nhân

Các cơ chế nhận diện nạn nhân của GONEPOSTAL sử dụng các tra cứu DNS và yêu cầu HTTP đến các dịch vụ bên ngoài như webhook.site và oast.fun. Điều này cho phép những kẻ tấn công thu thập tên người dùng và địa chỉ IP của nạn nhân để phục vụ cho việc giao tiếp email có mục tiêu. Phương pháp thứ hai cung cấp một bản sao lưu hữu ích nếu yêu cầu HTTP bị chặn bởi các công cụ bảo mật của tổ chức, chẳng hạn như proxy dựa trên danh tiếng.

Duy trì Persistent Access qua Registry

GONEPOSTAL sử dụng các sửa đổi registry tinh vi để đảm bảo quyền truy cập bền bỉ và giảm khả năng bị phát hiện.

Thao túng Thiết lập Bảo mật Outlook

Mã độc thiết lập ba giá trị registry quan trọng của Windows, làm thay đổi cơ bản tư thế bảo mật của Outlook. Cụ thể:

- Thiết lập “LoadMacroProviderOn” cho phép tự động tải các nhà cung cấp macro trong quá trình khởi động Outlook.

- Thiết lập “Level” cho phép tất cả các macro thực thi mà không bị hạn chế.

- Mã độc sửa đổi khóa registry “PONT_STRING” để ngăn chặn các cảnh báo bảo mật. Những cảnh báo này thường sẽ thông báo cho người dùng về việc tải xuống nội dung có khả năng độc hại.

Thao tác registry này làm người dùng không nhận biết được sự hiện diện của mã độc. Đồng thời, nó đảm bảo việc thực thi liền mạch các macro độc hại mỗi khi Outlook khởi động. Đây là một phương pháp tinh vi để duy trì quyền kiểm soát và tránh bị phát hiện trong môi trường người dùng.

Chức năng C2 và Xử lý Lệnh của GONEPOSTAL

Chức năng cốt lõi của GONEPOSTAL nằm trong file VbaProject.OTM được bảo vệ bằng mật khẩu. File này chứa các macro VBA được che giấu, biến Outlook thành một backdoor hoạt động đầy đủ.

Macros VBA và Giám sát Email

Mặc dù bảo vệ bằng mật khẩu cung cấp một lớp ẩn danh ban đầu, các nhà nghiên cứu bảo mật có thể bỏ qua lớp bảo vệ này bằng cách sử dụng trình chỉnh sửa hex. Tuy nhiên, các chuỗi và ký hiệu bị xáo trộn làm phức tạp việc phân tích. Mã độc triển khai một hệ thống giám sát email và xử lý lệnh toàn diện thông qua một số hàm liên kết chặt chẽ.

Khi Outlook khởi động, hàm Application_MAPILogonComplete() sẽ kích hoạt các quy trình khởi tạo. Các quy trình này giải mã các chuỗi cấu hình, thiết lập thư mục và chuẩn bị các payload thực thi lệnh. Hệ thống sau đó giám sát các email đến thông qua hàm Application_NewMailEx(), phân tích từng thư để tìm kiếm chữ ký lệnh.

Các loại Lệnh được Hỗ trợ

GONEPOSTAL hỗ trợ bốn loại lệnh chính, cho phép thực hiện nhiều hành động khác nhau trên hệ thống bị nhiễm:

- “cmd“: Thực thi các lệnh với khả năng thu thập đầu ra.

- “cmdNo“: Thực thi lệnh một cách âm thầm, không có đầu ra.

- “upload“: Ghi các file vào đĩa.

- “download“: Đọc và chia nhỏ các file thành từng phần để lấy dữ liệu ra ngoài (exfiltration).

Mã độc xử lý các lệnh bằng cách giải mã các payload được mã hóa Base64 với các offset được xác định, tương tự như các cơ chế mã hóa chuỗi cấu hình. Sau khi thực thi lệnh, mã độc sẽ tạo và gửi email Outlook đến các địa chỉ của kẻ tấn công đã được xác định trước, mã hóa dữ liệu phản hồi trong phần thân email và đính kèm các file đã được chia nhỏ khi cần thiết.

Kỹ thuật Xử lý File và Rò rỉ Dữ liệu

Mã độc kết hợp các khả năng xử lý file tinh vi được thiết kế để tạo điều kiện cho việc rò rỉ dữ liệu thông qua các tệp đính kèm email. Các file được chỉ định để lấy ra ngoài sẽ trải qua quá trình mã hóa Base64 trước khi được chia thành các phần có kích thước khoảng 3.15 megabyte. Cơ chế chia nhỏ này nhằm mục đích phù hợp với giới hạn kích thước email và cho phép chuyển một lượng lớn dữ liệu mà không bị phát hiện bởi các hệ thống bảo mật email tiêu chuẩn.

Hệ thống duy trì các từ điển chi tiết về các email đã xử lý, bao gồm ID email được tạo, địa chỉ người nhận, chủ đề và các chuỗi lệnh đã giải mã. Các cơ chế xử lý lỗi đảm bảo hoạt động mạnh mẽ bằng cách ghi lại các lỗi và duy trì tính liên tục của hoạt động ngay cả khi các lệnh riêng lẻ gặp sự cố. Cuối cùng, hệ thống thực hiện các hoạt động dọn dẹp bằng cách xóa các email đã xử lý khỏi cả hộp thư đến và thư mục các mục đã xóa, loại bỏ bằng chứng pháp y về giao tiếp.

Đối phó với Mối đe dọa GONEPOSTAL và Khuyến nghị Bảo mật

Chiến dịch GONEPOSTAL minh họa rõ rệt phương pháp “living-off-the-land”, tận dụng các công cụ kinh doanh và kênh giao tiếp hợp pháp cho các mục đích độc hại. Bằng cách sử dụng chức năng gốc của Outlook, mã độc đạt được mức độ tàng hình mà các hệ thống C2 dựa trên mạng truyền thống không thể sánh kịp, vì các giao tiếp email xuất hiện như hợp pháp đối với hầu hết các hệ thống giám sát bảo mật.

Mặc dù các kỹ thuật duy trì quyền truy cập dựa trên Outlook đã được quan sát từ các nhóm đe dọa dai dẳng tiên tiến khác, bao gồm KTA488 (APT32), việc triển khai tinh vi và bộ tính năng toàn diện của GONEPOSTAL phân biệt nó là một sự phát triển đáng lo ngại. Nhiều tổ chức thiếu các cơ chế phát hiện cụ thể cho hành vi file VbaProject.OTM hoặc các sửa đổi registry cho phép tải macro trong quá trình khởi động Outlook.

Nâng cao Giám sát và Phòng thủ An ninh mạng

Sự xuất hiện của GONEPOSTAL nhấn mạnh nhu cầu cấp thiết về việc tăng cường giám sát bảo mật email. Đặc biệt, cần chú ý đến việc thực thi macro và các sửa đổi registry ảnh hưởng đến các ứng dụng Microsoft Office. Các tổ chức nên triển khai các cơ chế phát hiện mạnh mẽ cho hoạt động file VbaProject.OTM bất thường. Đồng thời, thiết lập nhật ký toàn diện cho các thay đổi registry ảnh hưởng đến cài đặt bảo mật Office là điều cần thiết để nâng cao bảo mật thông tin và khả năng phát hiện xâm nhập.