Lỗ hổng CVE Argo CD: Rủi ro nghiêm trọng cần vá ngay

Một lỗ hổng CVE nghiêm trọng đã được phát hiện trong Argo CD, một công cụ mã nguồn mở phổ biến được sử dụng rộng rãi cho các triển khai Kubernetes GitOps. Lỗ hổng này cho phép các token API cấp dự án làm lộ thông tin xác thực kho lưu trữ nhạy cảm, bao gồm tên người dùng và mật khẩu, cho những kẻ tấn công.

Vấn đề này được phân loại là rất nghiêm trọng với điểm CVSS 9.8/10 và được theo dõi dưới mã định danh CVE-2025-55190. Lỗ hổng đã được công khai ba ngày trước bởi nhà nghiên cứu bảo mật crenshaw-dev, cùng với sự phối hợp từ các thành viên cộng đồng khác.

Chi tiết Kỹ thuật Lỗ hổng CVE-2025-55190

Lỗ hổng tồn tại trong điểm cuối Project API (/api/v1/projects/{project}/detailed). Các token API với quyền cấp dự án, thường được sử dụng cho các tác vụ đồng bộ hóa hoặc tự động hóa, có thể truy cập trái phép vào thông tin xác thực kho lưu trữ.

Điều này xảy ra ngay cả khi các token đó không có quyền rõ ràng để xem thông tin bí mật. Theo logic bảo mật thông thường, thông tin xác thực kho lưu trữ chỉ nên được tiết lộ cho các tài khoản hoặc vai trò được cấp phép quản lý chúng một cách cụ thể.

Tuy nhiên, trong trường hợp của lỗ hổng CVE này, một token với các quyền dự án tiêu chuẩn vẫn có thể truy xuất các chi tiết nhạy cảm. Các chi tiết này bao gồm tên người dùng và mật khẩu kho lưu trữ Helm.

Vấn đề này không chỉ ảnh hưởng đến các vai trò được giới hạn trong phạm vi dự án mà còn cả các quyền toàn cục. Các token có quyền chung projects get cũng có nguy cơ bị lộ thông tin, làm tăng đáng kể bề mặt tấn công của hệ thống, tạo ra rủi ro bảo mật lớn.

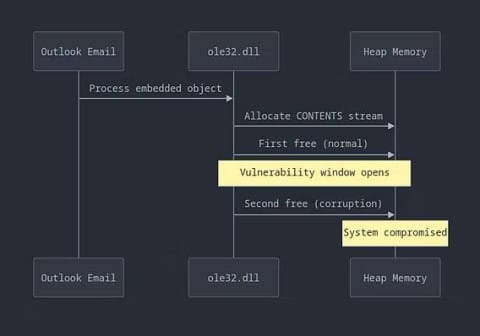

Cơ chế Khai thác và Ảnh hưởng

Một bằng chứng khái niệm (Proof-of-Concept) đã chỉ ra rằng việc tạo một token với vai trò tự động hóa và gọi API chi tiết dự án sẽ trả về thông tin kho lưu trữ nhạy cảm. Dữ liệu trả về bao gồm các mục nhập kho lưu trữ với tên người dùng và mật khẩu dưới dạng văn bản thuần.

Điều này cho phép kẻ tấn công sử dụng các thông tin này để leo thang đặc quyền hoặc xâm nhập sâu hơn vào hệ thống. Các chuyên gia bảo mật cảnh báo rằng kẻ tấn công khai thác lỗ hổng CVE này có thể lạm dụng thông tin xác thực kho lưu trữ để:

- Can thiệp vào các triển khai hiện có.

- Chèn các ảnh (images) độc hại vào quy trình.

- Phá vỡ chuỗi cung ứng phần mềm (software supply chain).

Vì việc khai thác chỉ yêu cầu đặc quyền thấp và không cần tương tác với người dùng, hồ sơ rủi ro của lỗ hổng này được đánh giá là cực kỳ cao.

Phiên bản Ảnh hưởng và Đã Vá

Lỗ hổng này ảnh hưởng đến các phiên bản Argo CD bắt đầu từ 2.2.0-rc1. Nhóm phát triển Argo CD đã nhanh chóng phát hành các bản vá bảo mật cho lỗ hổng này.

Các phiên bản đã được vá bao gồm:

- v3.1.2

- v3.0.14

- v2.14.16

- v2.13.9

Khuyến nghị và Cập nhật Bản vá Bảo mật

Người dùng được khuyến nghị mạnh mẽ nâng cấp lên một trong các bản phát hành đã được vá lỗi ngay lập tức. Đây là bước quan trọng nhất để giảm thiểu rủi ro bảo mật từ lỗ hổng CVE này.

Đối với các tổ chức chưa thể thực hiện cập nhật bản vá ngay lập tức, các biện pháp giảm thiểu sau đây cần được áp dụng:

- Thay đổi thông tin xác thực kho lưu trữ (rotate repository credentials).

- Hạn chế quyền truy cập vào các token API cho đến khi các bản cập nhật được áp dụng.

Việc kiểm tra và quản lý chặt chẽ các token API là một phần không thể thiếu của chiến lược an ninh mạng tổng thể. Để biết thêm thông tin chi tiết về lỗ hổng, bạn có thể tham khảo thông báo bảo mật chính thức trên GitHub: Argo CD Security Advisory GHSA-786q-9hcg-v9ff.

Các Chỉ số Nhận diện Lỗ hổng (IOV)

Để hỗ trợ các nhóm bảo mật trong việc nhận diện và xử lý lỗ hổng CVE này, dưới đây là các chỉ số chính:

- CVE ID: CVE-2025-55190

- Điểm CVSS: 9.8 (Critical)

- Sản phẩm bị ảnh hưởng: Argo CD

- Phiên bản bị ảnh hưởng: Từ 2.2.0-rc1 và các phiên bản tiếp theo cho đến trước các bản vá.

- Phiên bản đã được vá: v3.1.2, v3.0.14, v2.14.16, v2.13.9

- Điểm cuối API bị ảnh hưởng:

/api/v1/projects/{project}/detailed

Việc theo dõi và thực hiện cập nhật bản vá kịp thời là thiết yếu để bảo vệ môi trường Kubernetes GitOps khỏi các mối đe dọa tiềm tàng.